Kurz konfigurace Jumia s Azure Active Directory B2C

V tomto kurzu se naučíte integrovat Azure Active Directory B2C (Azure AD B2C) s Jumio, službou pro ověřování ID, která umožňuje automatizované ověřování ID v reálném čase a pomáhá chránit zákaznická data.

Požadavky

Abyste mohli začít, budete potřebovat:

Předplatné Azure

- Pokud ho nemáte, můžete získat bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

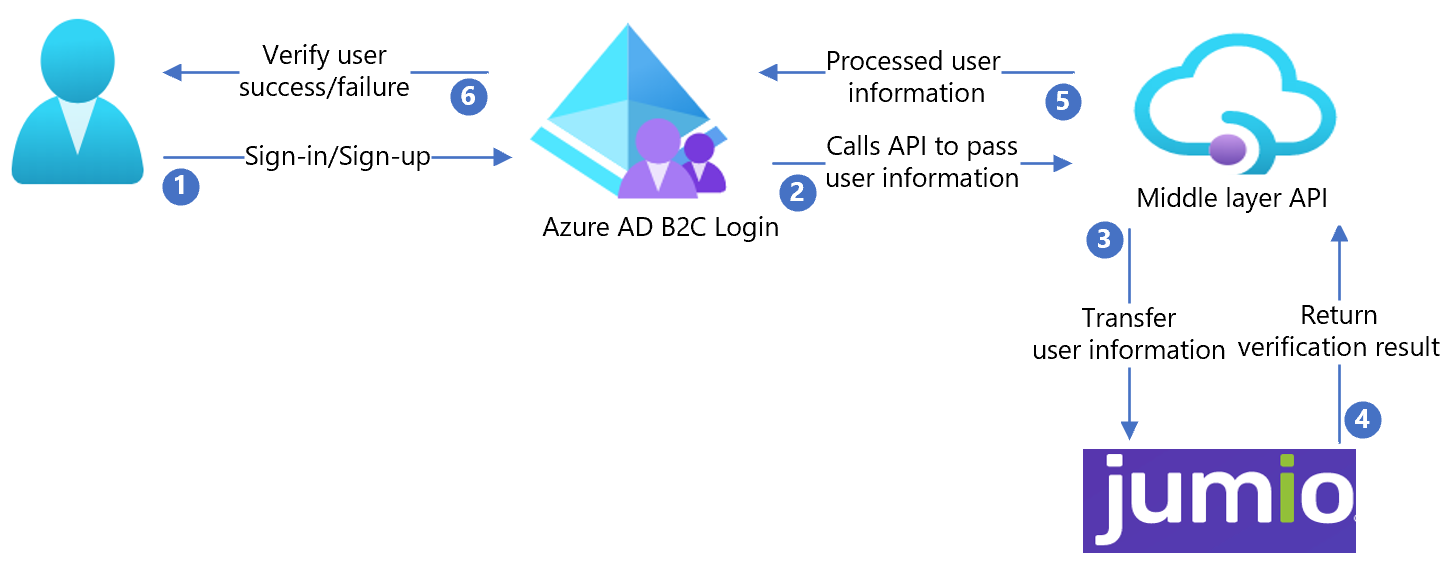

Popis scénáře

Integrace Jumio zahrnuje následující komponenty:

- Azure AD B2C – autorizační server, který ověřuje přihlašovací údaje uživatele, označovaný také jako zprostředkovatel identity (IdP)

- Jumio – ověřuje podrobnosti ID uživatele.

- Rozhraní REST API zprostředkující – použijte ho k implementaci integrace Azure AD B2C a Jumio.

- Azure Blob Storage – Použijte ho k získání vlastních souborů uživatelského rozhraní pro zásady Azure AD B2C.

Následující diagram architektury znázorňuje implementaci.

- Uživatel se přihlásí nebo zaregistruje a vytvoří účet. Azure AD B2C shromažďuje atributy uživatele.

- Azure AD B2C volá rozhraní API střední vrstvy a předává atributy uživatele.

- Rozhraní API střední vrstvy převádí atributy uživatele do formátu rozhraní Jumio API a odesílá atributy do Jumio.

- Jumio zpracuje atributy a vrátí výsledky do rozhraní API střední vrstvy.

- Rozhraní API střední vrstvy zpracovává výsledky a odesílá relevantní informace do Azure AD B2C.

- Azure AD B2C obdrží informace. Pokud odpověď selže, zobrazí se chybová zpráva. Pokud je odpověď úspěšná, uživatel se ověří a zapíše do adresáře.

Vytvoření účtu Jumio

Pokud chcete vytvořit účet Jumio, přejděte na stránku jumio.com Kontakt .

Konfigurace Azure AD B2C pomocí Jumio

Po vytvoření účtu Jumio ho použijte ke konfiguraci Azure AD B2C.

Nasazení rozhraní API

Z samples/Jumio/API/Jumio.Api/ nasaďte kód do služby Azure. Kód můžete publikovat ze sady Visual Studio.

Poznámka

Ke konfiguraci ID Microsoft Entra budete potřebovat adresu URL nasazené služby.

Nasazení klientského certifikátu

Klientský certifikát pomáhá chránit volání rozhraní Jumio API.

Vytvořte certifikát podepsaný svým držitelem pomocí následujícího ukázkového kódu PowerShellu:

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.Certifikát se exportuje do umístění zadaného pro

{your-local-path}.Pokud chcete importovat certifikát do Azure App Service, přečtěte si téma Nahrání privátního certifikátu.

Vytvoření podpisového nebo šifrovacího klíče

Vytvořte náhodný řetězec o délce větší než 64 znaků (pouze písmena a číslice).

Příklad:

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65K vytvoření řetězce použijte následující skript PowerShellu:

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

Konfigurace rozhraní API

Nastavení aplikace můžete nakonfigurovat v Azure App Service, aniž byste je museli seřadit do úložiště. Pro rozhraní REST API budete muset zadat následující nastavení:

| Nastavení aplikace | Zdroj | Poznámky |

|---|---|---|

| JumioSettings:AuthUsername | Konfigurace účtu Jumio | – |

| JumioSettings:AuthPassword | Konfigurace účtu Jumio | – |

| AppSettings:SigningCertThumbprint | Kryptografický otisk vytvořeného certifikátu podepsaného svým držitelem | – |

| AppSettings:IdTokenSigningKey | Podpisový klíč vytvořený pomocí PowerShellu | – |

| AppSettings:IdTokenEncryptionKey | Šifrovací klíč vytvořený pomocí PowerShellu | – |

| AppSettings:IdTokenIssuer | Vystavitel tokenu JWT (upřednostňovaná je hodnota GUID) | – |

| AppSettings:IdTokenAudience | Cílová skupina pro token JWT (preferuje se hodnota GUID) | – |

| AppSettings:BaseRedirectUrl | základní adresa URL zásad Azure AD B2C | https://{název_vašeho_tenanta}.b2clogin.com/{ID_vaší_aplikace} |

| WEBSITE_LOAD_CERTIFICATES | Kryptografický otisk vytvořeného certifikátu podepsaného svým držitelem | – |

Nasazení uživatelského rozhraní

- Nastavte ve svém účtu úložiště kontejner úložiště objektů blob.

- Soubory uživatelského rozhraní z /samples/Jumio/UI/ uložte do kontejneru objektů blob.

Aktualizace souborů uživatelského rozhraní

- V souborech uživatelského rozhraní přejděte na /samples/Jumio/UI/ocean_blue/.

- Otevřete každý soubor HTML.

- Vyhledejte a nahraďte

{your-ui-blob-container-url}adresou URL kontejneru objektů blob. - Vyhledejte a nahraďte

{your-intermediate-api-url}zprostředkující adresou URL služby App Service rozhraní API.

Poznámka

Na stránku kolekce atributů doporučujeme přidat oznámení o souhlasu. Upozorněte uživatele, že informace odchází do služeb třetích stran za účelem ověření identity.

Konfigurace zásad Azure AD B2C

- Přejděte na Azure AD zásadU B2C v /samples/Jumio/Policies/.

- Podle pokynů v úvodním balíčku vlastních zásad si stáhněte úvodní sadu LocalAccounts .

- Nakonfigurujte zásady pro tenanta Azure AD B2C.

Poznámka

Aktualizujte zásady tak, aby souvisely s vaším tenantem.

Testování toku uživatele

- Otevřete tenanta Azure AD B2C.

- V části Zásady vyberte Architektura prostředí identit.

- Vyberte vytvořenou signUpSignIn.

- Vyberte Spustit tok uživatele.

- V části Aplikace vyberte zaregistrovanou aplikaci (například JWT).

- Jako Adresa URL odpovědi vyberte adresu URL pro přesměrování.

- Vyberte Spustit tok uživatele.

- Dokončete postup registrace.

- Vytvořte účet.

- Po vytvoření atributu uživatele se volá Jumio.

Tip

Pokud je tok neúplný, ověřte, že uživatel je nebo není uložený v adresáři.