Vyšetřování incidentů Microsoft Sentinelu na webu Azure Portal

Microsoft Sentinel poskytuje kompletní plně funkční platformu pro správu případů pro vyšetřování a správu incidentů zabezpečení. Incidenty jsou název microsoft sentinelu pro soubory, které obsahují úplnou a neustále aktualizovanou chronologii bezpečnostní hrozby, ať už jde o jednotlivé důkazy (výstrahy), podezřelé a strany zájmu (entity), přehledy shromážděné a kurátorované odborníky na zabezpečení a modely AI/strojového učení, komentáře a protokoly všech akcí provedených v průběhu vyšetřování.

Prostředí pro vyšetřování incidentů v Microsoft Sentinelu začíná stránkou Incidenty – prostředí navržené tak, aby vám poskytlo vše, co potřebujete pro šetření na jednom místě. Hlavním cílem tohoto prostředí je zvýšit efektivitu a efektivitu SOC, což snižuje střední dobu řešení (MTTR).

Tento článek popisuje možnosti a funkce a možnosti řízení incidentů v Microsoft Sentinelu na webu Azure Portal, které vás provedou fázemi typického vyšetřování incidentu a zároveň představují všechny displeje a nástroje, které vám pomůžou.

Požadavky

K vyšetřování incidentů se vyžaduje přiřazení role Responder microsoft Sentinelu.

Přečtěte si další informace o rolích v Microsoft Sentinelu.

Pokud máte uživatele typu host, který potřebuje přiřadit incidenty, musí být uživateli přiřazena role Čtenář adresáře ve vašem tenantovi Microsoft Entra. Běžní (neguest) uživatelé mají tuto roli ve výchozím nastavení přiřazenou.

Zvýšení vyspělosti SOC

Incidenty Microsoft Sentinelu poskytují nástroje, které vám pomůžou dosáhnout vyšší úrovně vyspělosti operací zabezpečení (SecOps) standardizací procesů a auditováním správy incidentů.

Standardizace procesů

Úkoly incidentu jsou seznamy úkolů, které mají analytici dodržovat, aby zajistili jednotný standard péče a zabránili tomu, aby se zmeškaly důležité kroky:

Správci a inženýři SOC můžou tyto seznamy úkolů vyvíjet a automaticky je používat pro různé skupiny incidentů nebo na celém panelu.

Analytici SOC pak můžou přistupovat k přiřazeným úkolům v rámci každého incidentu a označovat je při dokončení.

Analytici také můžou ručně přidávat úkoly do otevřených incidentů, a to buď jako připomenutí sebe sama, nebo pro výhodu jiných analytiků, kteří můžou na incidentu spolupracovat (například kvůli změně směny nebo eskalaci).

Další informace najdete v tématu Použití úloh ke správě incidentů v Microsoft Sentinelu na webu Azure Portal.

Audit správy incidentů

Protokol aktivit incidentu sleduje akce prováděné u incidentu, ať už iniciované lidmi nebo automatizovanými procesy, a zobrazuje je spolu se všemi komentáři k incidentu.

Tady můžete také přidat vlastní komentáře. Další informace najdete v tématu Podrobné zkoumání incidentů služby Microsoft Sentinel na webu Azure Portal.

Efektivní a efektivní zkoumání

První věc: Jako analytik, nejzásadnější otázka, na kterou chcete odpovědět, je, proč se tento incident upoutá na mou pozornost? Zadáním stránky s podrobnostmi incidentu odpovíte na tuto otázku: přímo uprostřed obrazovky se zobrazí widget Časová osa incidentu.

Pomocí incidentů Služby Microsoft Sentinel můžete efektivně a efektivně zkoumat incidenty zabezpečení pomocí časové osy incidentů, učit se z podobných incidentů, zkoumat nejdůležitější přehledy, zobrazovat entity a zkoumat protokoly.

Časové osy incidentů

Časová osa incidentu je deník všech výstrah , které představují všechny protokolované události, které jsou relevantní pro šetření, v pořadí, v jakém k nim došlo. Časová osa také zobrazuje záložky, snímky důkazů shromážděných při proaktivním vyhledávání a přidání do incidentu.

Vyhledejte seznam upozornění a záložek nebo seznam vyfiltrujte podle závažnosti, taktiky nebo typu obsahu (upozornění nebo záložky), abyste našli položku, kterou chcete sledovat. Počáteční zobrazení časové osy okamžitě informuje o několika důležitých věcech týkajících se každé položky, ať už upozornění nebo záložky:

- Datum a čas vytvoření výstrahy nebo záložky.

- Typ položky, upozornění nebo záložky označený ikonou a popisem při najetí myší na ikonu

- Název výstrahy nebo záložky, který je tučným písmem na prvním řádku položky

- Závažnost výstrahy označená barevným pásem podél levého okraje a ve formě slova na začátku třídílného "podnadpisu" výstrahy.

- Poskytovatel upozornění v druhé části podnadpisu. Pro záložky tvůrce záložky.

- Taktika MITRE ATT&CK spojená s výstrahou označená ikonami a popisy tlačítek ve třetí části titulku.

Další informace naleznete v tématu Rekonstruovat časovou osu scénáře útoku.

Seznamy podobných incidentů

Pokud něco, co jste zatím viděli ve svém incidentu, vypadá dobře, může to být dobrý důvod. Microsoft Sentinel zůstává o krok před vámi tím, že vám ukáže incidenty, které se nejvíce podobají otevřené události.

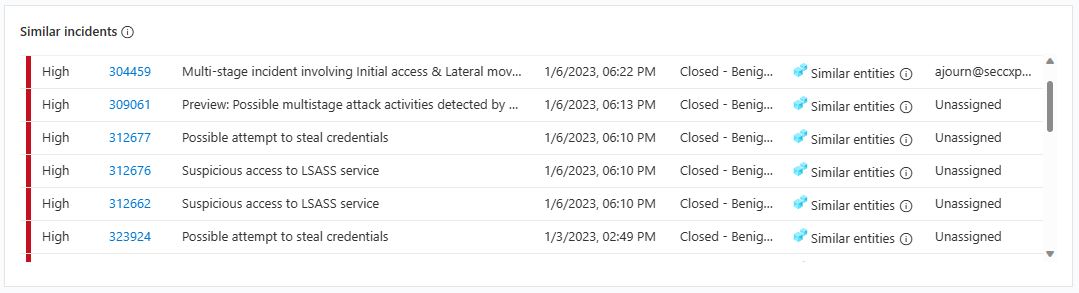

Widget Podobné incidenty zobrazuje nejrelevavantnější informace o incidentech, které se považují za podobné, včetně data a času poslední aktualizace, posledního vlastníka, posledního stavu (včetně, pokud jsou zavřené, důvodu jejich uzavření) a důvodu podobnosti.

Šetření může být přínosné několika způsoby:

- Spot concurrent incidents that may be part of a larger attack strategy.

- Podobné incidenty použijte jako referenční body pro vaše aktuální šetření – podívejte se, jak byly řešeny.

- Identifikujte vlastníky minulých podobných incidentů, aby mohli využívat své znalosti.

Chcete například zjistit, jestli se dříve nebo právě děje jiné incidenty, jako je tato situace.

- Možná budete chtít identifikovat souběžné incidenty, které můžou být součástí stejné větší strategie útoku.

- Možná budete chtít identifikovat podobné incidenty v minulosti, abyste je použili jako referenční body pro vaše aktuální šetření.

- Možná budete chtít identifikovat vlastníky minulých podobných incidentů, najít lidi ve vašem SOC, kteří můžou poskytnout více kontextu nebo komu můžete eskalovat šetření.

Widget zobrazuje 20 nejčastěji podobných incidentů. Microsoft Sentinel rozhoduje, které incidenty jsou podobné, na základě společných prvků, včetně entit, pravidla analýzy zdrojového kódu a podrobností upozornění. Z tohoto widgetu můžete přejít přímo na všechny stránky s úplnými podrobnostmi těchto incidentů a zároveň zachovat připojení k aktuálnímu incidentu beze změny.

Podobnost se určuje na základě následujících kritérií:

| Kritéria | Popis |

|---|---|

| Podobné entity | Incident se považuje za podobný jinému incidentu, pokud oba zahrnují stejné entity. Čím více entit jsou dva incidenty společné, tím více se považují za podobné. |

| Podobné pravidlo | Incident se považuje za podobný jinému incidentu, pokud byly oba vytvořeny stejným analytickým pravidlem. |

| Podobné podrobnosti výstrahy | Incident se považuje za podobný jinému incidentu, pokud sdílí stejný název, název produktu nebo [vlastní podrobnosti(surface-custom-details-in-alerts.md). |

Podobnost incidentů se počítá na základě dat z 14 dnů před poslední aktivitou v incidentu, které jsou koncovým časem poslední výstrahy v incidentu. Podobnost incidentů se také přepočítá při každém zadání stránky s podrobnostmi incidentu, takže výsledky se můžou lišit mezi relacemi, pokud byly vytvořeny nebo aktualizovány nové incidenty.

Další informace najdete v tématu Kontrola podobných incidentů ve vašem prostředí.

Přehledy hlavních incidentů

V dalším kroku budete mít široké přehledy o tom, co se stalo (nebo se stále děje) a lépe porozumět kontextu, budete zvědaví na to, jaké zajímavé informace už Microsoft Sentinel pro vás zjistil.

Microsoft Sentinel automaticky položí velké otázky týkající se entit ve vašem incidentu a zobrazí hlavní odpovědi ve widgetu Top Insights , které jsou viditelné na pravé straně stránky s podrobnostmi incidentu. Tento widget zobrazuje kolekci přehledů založených na analýze strojového učení i na kurátorování hlavních týmů odborníků na zabezpečení.

Jedná se o speciálně vybranou podmnožinu přehledů, které se zobrazují na stránkách entit, ale v tomto kontextu se zobrazí přehledy pro všechny entity v incidentu, což vám poskytne ucelenější představu o tom, co se děje. Úplná sada přehledů se zobrazí na kartě Entity pro každou entitu samostatně – viz níže.

Widget Top Insights odpovídá na otázky týkající se chování entity ve srovnání se svými partnerskými vztahy a vlastní historií, přítomností na seznamu ke zhlédnutí nebo analýzy hrozeb nebo jakýmkoli jiným druhem neobvyklého výskytu souvisejícího s ní.

Většina těchto přehledů obsahuje odkazy na další informace. Tyto odkazy otevřou panel Protokoly v kontextu, kde uvidíte zdrojový dotaz pro tento přehled spolu s jeho výsledky.

Seznam souvisejících entit

Teď, když máte nějaký kontext a některé základní otázky zodpovězené, budete chtít získat podrobnější informace o hlavních hráčích jsou v tomto příběhu.

Uživatelská jména, názvy hostitelů, IP adresy, názvy souborů a další typy entit můžou být ve vašem šetření "osoby, které vás zajímají". Microsoft Sentinel je najde všechny za vás a zobrazí je ve widgetu Entity společně s časovou osou.

Vyberte entitu z tohoto widgetu, která vás přetáčí na seznam entit na kartě Entity na stejné stránce incidentu, která obsahuje seznam všech entit v incidentu.

Výběrem entity v seznamu otevřete boční panel s informacemi na stránce entity, včetně následujících podrobností:

Informace obsahují základní informace o entitě. U entity uživatelského účtu to může být například uživatelské jméno, název domény, identifikátor zabezpečení (SID), informace o organizaci, informace o zabezpečení a další.

Časová osa obsahuje seznam výstrah, které tuto entitu obsahují, a aktivity, které entita proběhla, jak se shromažďuje z protokolů, ve kterých se entita zobrazuje.

Přehledy obsahují odpovědi na otázky týkající se chování entity v porovnání se svými partnerskými vztahy a vlastní historií, přítomností na seznamu ke zhlédnutí nebo analýzy hrozeb nebo jakéhokoli jiného druhu neobvyklého výskytu souvisejícího s ní.

Tyto odpovědi jsou výsledky dotazů definovaných odborníky v oblasti zabezpečení Microsoftu, kteří poskytují cenné a kontextové informace o zabezpečení entit na základě dat ze kolekce zdrojů.

V závislosti na typu entity můžete z tohoto bočního panelu provést řadu dalších akcí, mezi které patří:

Přejděte na celou stránku entity entity a získejte ještě více podrobností o delším časového rozpětí nebo spusťte nástroj pro grafické šetření, který je na této entitě zarovnaný.

Spuštěním playbooku proveďte konkrétní akce odpovědi nebo nápravy u entity (ve verzi Preview).

Klasifikujte entitu jako indikátor ohrožení zabezpečení (IOC) a přidejte ji do seznamu analýzy hrozeb.

Každá z těchto akcí je aktuálně podporovaná pro určité typy entit, nikoli pro jiné. Následující tabulka ukazuje, které akce jsou podporovány pro jednotlivé typy entit:

| Dostupné akce ▶ Typy entit ▼ |

Zobrazit kompletní podrobnosti (na stránce entity) |

Přidat do TI * | Spuštění playbooku * (Preview) |

|---|---|---|---|

| Uživatelský účet | ✔ | ✔ | |

| Hostitel | ✔ | ✔ | |

| IP adresa | ✔ | ✔ | ✔ |

| Adresa URL | ✔ | ✔ | |

| Název domény | ✔ | ✔ | |

| Soubor (hash) | ✔ | ✔ | |

| Prostředek Azure | ✔ | ||

| Zařízení IoT | ✔ |

* Pro entity, pro které jsou k dispozici akce Přidat do TI nebo Spustit playbook , můžete tyto akce provést přímo z widgetu Entity na kartě Přehled, aniž byste opustili stránku incidentu.

Protokoly incidentů

Prozkoumejte protokoly incidentů a seznamte se s podrobnostmi, abyste věděli , co přesně se stalo?

Z téměř jakékoli oblasti incidentu můžete přejít k podrobnostem jednotlivých výstrah, entit, přehledů a dalších položek obsažených v incidentu, zobrazení původního dotazu a jeho výsledků.

Tyto výsledky se zobrazí na obrazovce Protokoly (Log Analytics), která se tady zobrazí jako rozšíření stránky podrobností incidentu, takže nezanecháte kontext šetření.

Uspořádané záznamy s incidenty

V zájmu transparentnosti, odpovědnosti a kontinuity budete chtít zaznamenat všechny akce, které byly na incidentu provedeny – ať už automatizovanými procesy nebo lidmi. V protokolu aktivit incidentu se zobrazí všechny tyto aktivity. Můžete také zobrazit všechny komentáře, které byly provedeny, a přidat vlastní.

Protokol aktivit se neustále automaticky aktualizuje, i když je otevřený, takže můžete vidět změny v reálném čase.

Související obsah

V tomto dokumentu jste zjistili, jak prostředí microsoft Sentinelu prošetření incidentů na webu Azure Portal pomáhá provádět šetření v jednom kontextu. Další informace o správě a vyšetřování incidentů najdete v následujících článcích:

- Zkoumání entit pomocí stránek entit v Microsoft Sentinelu

- Použití úloh ke správě incidentů v Microsoft Sentinelu

- Automatizace zpracování incidentů v Microsoft Sentinelu pomocí pravidel automatizace

- Identifikace pokročilých hrozeb pomocí analýzy chování uživatelů a entit (UEBA) v Microsoft Sentinelu

- Proaktivní vyhledávání bezpečnostních hrozeb.

Další krok

Navigace, třídění a správa incidentů Služby Microsoft Sentinel na webu Azure Portal