Navigace, třídění a správa incidentů Služby Microsoft Sentinel na webu Azure Portal

Tento článek popisuje, jak na webu Azure Portal procházet a spouštět základní třídění incidentů.

Požadavky

K vyšetřování incidentů se vyžaduje přiřazení role Responder microsoft Sentinelu.

Přečtěte si další informace o rolích v Microsoft Sentinelu.

Pokud máte uživatele typu host, který potřebuje přiřadit incidenty, musí být uživateli přiřazena role Čtenář adresáře ve vašem tenantovi Microsoft Entra. Běžní (neguest) uživatelé mají tuto roli ve výchozím nastavení přiřazenou.

Procházení a třídění incidentů

V navigační nabídce Služby Microsoft Sentinel v části Správa hrozeb vyberte Incidenty.

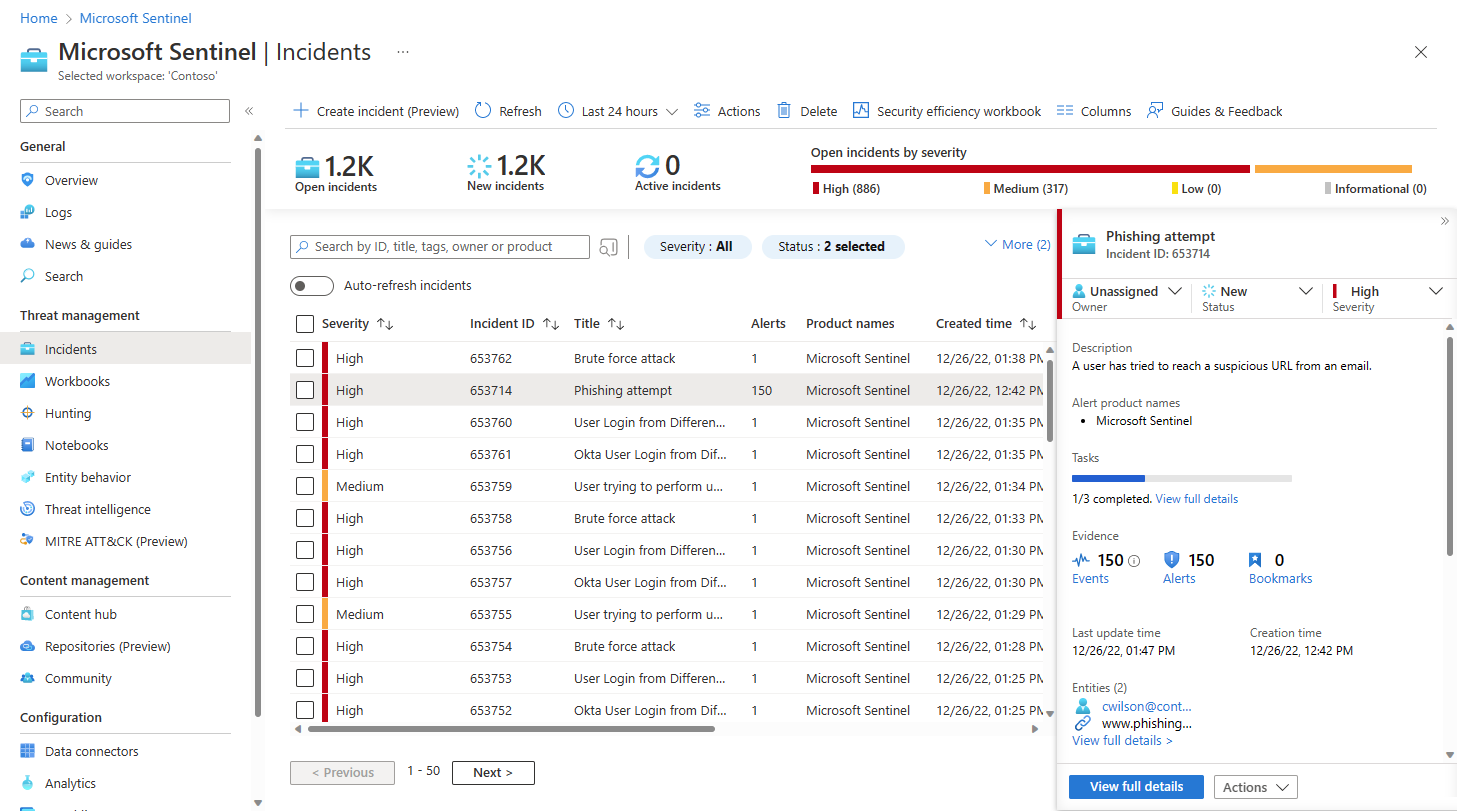

Na stránce Incidenty najdete základní informace o všech otevřených incidentech. Příklad:

V horní části obrazovky máte panel nástrojů s akcemi, které můžete provést mimo konkrétní incident – buď v mřížce jako celku, nebo u několika vybraných incidentů. Máte také počty otevřených incidentů, ať už nové nebo aktivní, a počet otevřených incidentů podle závažnosti.

V centrálním podokně máte mřížku incidentů, což je seznam incidentů filtrovaných ovládacími prvky filtrování v horní části seznamu a panel hledání pro vyhledání konkrétních incidentů.

Na straně máte podokno podrobností, které zobrazuje důležité informace o incidentu zvýrazněné v centrálním seznamu spolu s tlačítky pro provedení určitých konkrétních akcí týkajících se daného incidentu.

Váš provozní tým zabezpečení může mít zavedená pravidla automatizace, která provádějí základní třídění nových incidentů a přiřazují je správným pracovníkům.

V takovém případě vyfiltrujte seznam incidentů podle vlastníka , abyste omezili seznam na incidenty přiřazené vám nebo vašemu týmu. Tato filtrovaná sada představuje vaši osobní úlohu.

Jinak můžete provést základní třídění sami. Začněte filtrováním seznamu incidentů podle dostupných kritérií filtrování, stavu, závažnosti nebo názvu produktu. Další informace najdete v tématu Hledání incidentů.

Určení priorit konkrétního incidentu a okamžité provedení počáteční akce přímo z podokna podrobností na stránce Incidenty , aniž byste museli zadávat celou stránku podrobností incidentu. Příklad:

Prozkoumejte incidenty XDR v programu Microsoft Defender v programu Microsoft Defender: Postupujte podle odkazu Prošetření v XDR v programu Microsoft Defender a přejděte na paralelní incident na portálu Defender. Všechny změny, které v incidentu provedete v XDR v programu Microsoft Defender, se synchronizují se stejným incidentem v Microsoft Sentinelu.

Otevřete seznam přiřazených úkolů: Incidenty, které mají přiřazené úkoly, zobrazují počet dokončených a celkových úkolů a odkaz Zobrazit úplné podrobnosti . Podle odkazu otevřete stránku Úkoly incidentu a zobrazte seznam úkolů pro tento incident.

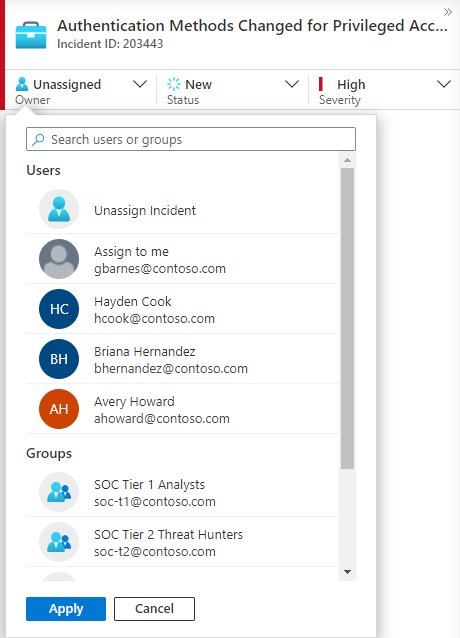

Přiřazení vlastnictví incidentu uživateli nebo skupině výběrem z rozevíracího seznamu Vlastník

Nedávno vybraní uživatelé a skupiny se zobrazí v horní části obrázkového rozevíracího seznamu.

Aktualizujte stav incidentu (například z možnosti Nový na Aktivní nebo Uzavřeno) výběrem z rozevíracího seznamu Stav . Při zavření incidentu musíte zadat důvod. Další informace najdete v tématu Uzavření incidentu.

Závažnost incidentu můžete změnit výběrem z rozevíracího seznamu Závažnost .

Přidejte značky pro kategorizaci incidentů. Možná se budete muset posunout dolů do dolní části podokna podrobností, abyste viděli, kam přidat značky.

Přidejte komentáře k protokolování akcí, nápadů, otázek a dalších věcí. Možná se budete muset posunout dolů do dolní části podokna podrobností, abyste viděli, kam přidat komentáře.

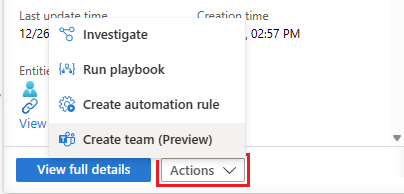

Pokud jsou informace v podokně podrobností dostatečné k zobrazení výzvy k dalším nápravě nebo akcím pro zmírnění rizik, vyberte tlačítko Akce v dolní části a proveďte jednu z následujících akcí:

Akce Popis Prošetření Pomocí nástroje pro grafické šetření můžete zjišťovat vztahy mezi výstrahami, entitami a aktivitami, a to jak v rámci tohoto incidentu, tak i mezi ostatními incidenty. Spuštění playbooku Spuštěním playbooku na tomto incidentu můžete provést konkrétní akce rozšiřování, spolupráce nebo reakce, jako jsou vaši inženýři SOC. Vytvoření pravidla automatizace Vytvořte pravidlo automatizace, které se spouští jenom u incidentů, jako je tento (vygenerovaný stejným analytickým pravidlem) v budoucnu, aby se snížila vaše budoucí úloha nebo aby se zohlednila dočasná změna požadavků (například pro penetrační test). Vytvoření týmu (Preview) Vytvořte v Microsoft Teams tým pro spolupráci s dalšími jednotlivci nebo týmy napříč odděleními při řešení incidentu. Příklad:

Pokud potřebujete další informace o incidentu, vyberte Zobrazit úplné podrobnosti v podokně podrobností a zobrazte podrobnosti incidentu v plném rozsahu, včetně výstrah a entit v incidentu, seznamu podobných incidentů a vybraných přehledů.

Hledání incidentů

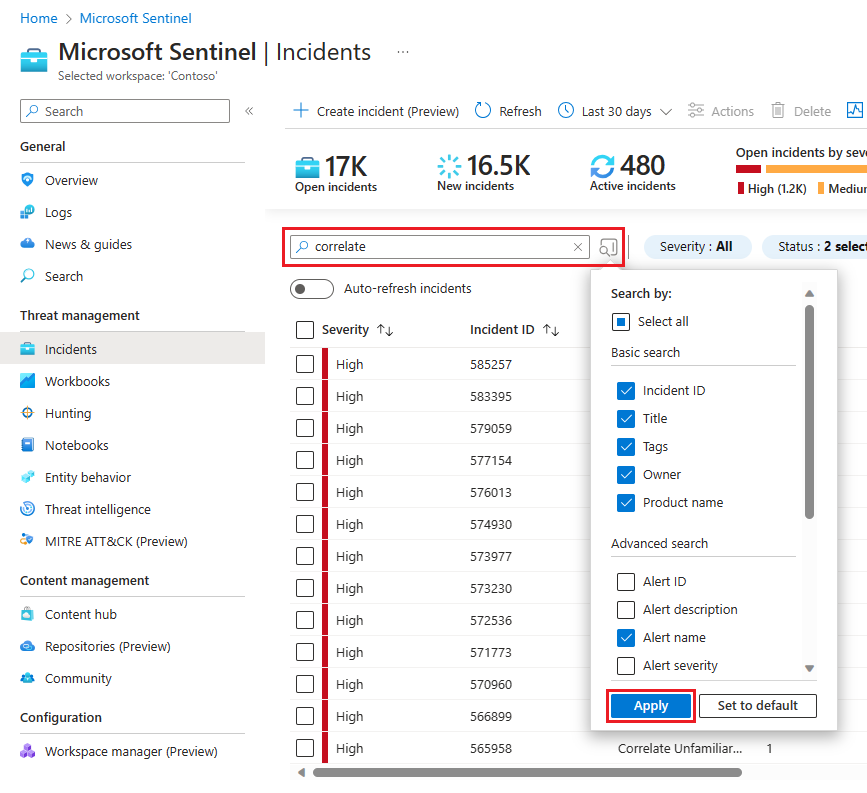

Pokud chcete rychle najít konkrétní incident, zadejte do vyhledávacího pole nad mřížkou incidentů hledaný řetězec a stisknutím klávesy Enter upravte seznam incidentů zobrazených odpovídajícím způsobem. Pokud váš incident není součástí výsledků, můžete hledání zúžit pomocí rozšířených možností hledání .

Pokud chcete upravit parametry hledání, vyberte tlačítko Hledat a pak vyberte parametry, ve kterých chcete hledání spustit.

Příklad:

Ve výchozím nastavení se vyhledávání incidentů spouští pouze v hodnotách ID incidentu, názvu, značek, vlastníka a názvu produktu. V podokně hledání se posuňte dolů v seznamu, abyste vybrali jeden nebo více dalších parametrů, které chcete vyhledat, a vyberte Použít pro aktualizaci parametrů hledání. Vyberte Nastavit výchozí resetování vybraných parametrů na výchozí možnost.

Poznámka:

Hledání v poli Vlastník podporuje jména i e-mailové adresy.

Použití rozšířených možností vyhledávání změní chování hledání následujícím způsobem:

| Chování hledání | Popis |

|---|---|

| Barva tlačítka Hledání | Barva tlačítka hledání se změní v závislosti na typech parametrů, které se aktuálně používají ve vyhledávání.

|

| Automatická aktualizace | Použití rozšířených parametrů hledání vám brání v výběru, aby se výsledky automaticky aktualizovaly. |

| Parametry entity | Pro rozšířené vyhledávání jsou podporovány všechny parametry entity. Při hledání v libovolném parametru entity se vyhledávání spustí ve všech parametrech entity. |

| Hledání řetězců | Hledání řetězce slov zahrnuje všechna slova ve vyhledávacím dotazu. U vyhledávacích řetězců se rozlišují malá a velká písmena. |

| Podpora napříč pracovními prostory | Rozšířené vyhledávání není podporováno pro zobrazení mezi pracovními prostory. |

| Počet zobrazených výsledků hledání | Pokud používáte pokročilé parametry hledání, zobrazí se najednou jenom 50 výsledků. |

Tip

Pokud nemůžete najít incident, který hledáte, odeberte parametry hledání a rozbalte hledání. Pokud výsledky hledání mají příliš mnoho položek, přidejte další filtry, abyste výsledky zúžili.

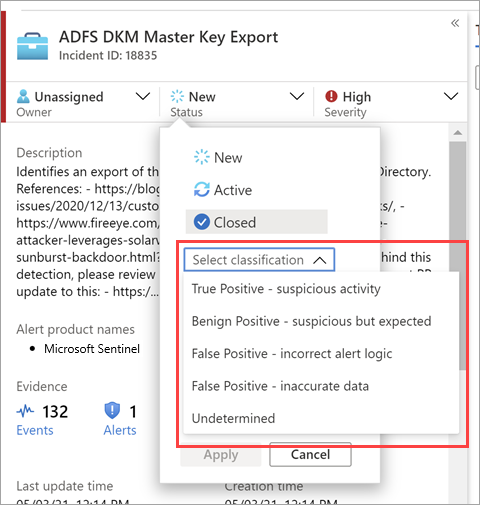

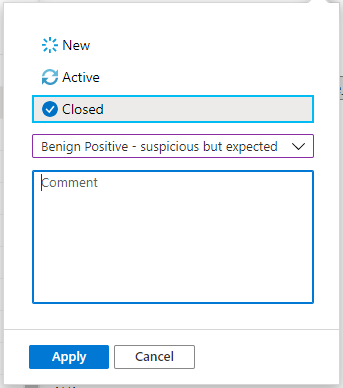

Uzavření incidentu

Jakmile vyřešíte konkrétní incident (například když šetření dosáhne jeho závěru), nastavte stav incidentu na Uzavřeno. Když to uděláte, budete požádáni o klasifikaci incidentu zadáním důvodu, proč ho zavřete. Tento krok je povinný.

V rozevíracím seznamu vyberte Vybrat klasifikaci a zvolte jednu z následujících možností:

- Pravdivě pozitivní – podezřelá aktivita

- Neškodné pozitivní – podezřelé, ale očekávané

- Falešně pozitivní – nesprávná logika upozornění

- Falešně pozitivní – nesprávná data

- Neurčený

Další informace o falešně pozitivních a neškodných pozitivních informacích najdete v tématu Zpracování falešně pozitivních výsledků v Microsoft Sentinelu.

Po výběru vhodné klasifikace přidejte do pole Komentář nějaký popisný text. To je užitečné v případě, že se potřebujete vrátit k tomuto incidentu. Vyberte Použít , až budete hotovi, a incident se zavře.

Další krok

Další informace najdete v tématu Podrobné zkoumání incidentů služby Microsoft Sentinel na webu Azure Portal.