Kdo jsou poskytovatelé partnerů pro zabezpečení?

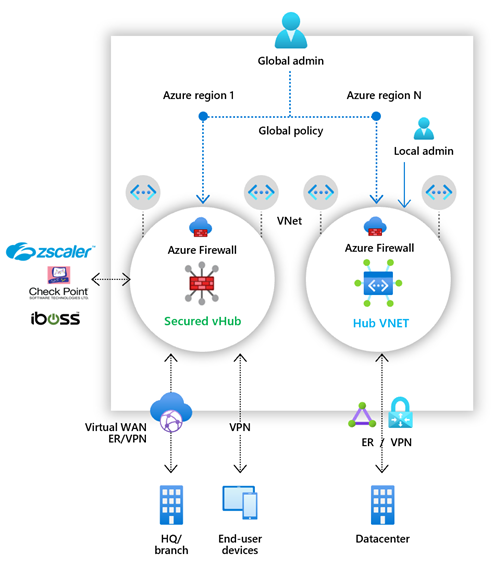

Poskytovatelé partnerů zabezpečení v Azure Firewall Manageru umožňují používat známé nabídky zabezpečení partnerů jako služby (SECaaS) pro ochranu přístupu k internetu pro vaše uživatele.

Pomocí rychlé konfigurace můžete zabezpečit centrum s podporovaným partnerem zabezpečení a směrovat a filtrovat internetový provoz z virtuálních sítí nebo poboček v rámci oblasti. Můžete to provést pomocí automatizované správy tras, aniž byste museli nastavovat a spravovat trasy definované uživatelem (UDR).

Zabezpečené rozbočovače nakonfigurované s partnerem zabezpečení podle vašeho výběru můžete nasadit ve více oblastech Azure, abyste získali možnosti připojení a zabezpečení pro vaše uživatele kdekoli po celém světě v těchto oblastech. Díky možnosti využívat nabídku partnera zabezpečení pro provoz aplikací Internet/SaaS a Azure Firewall pro privátní provoz v zabezpečených centrech teď můžete začít vytvářet hraniční zařízení zabezpečení v Azure, která je blízko vašim globálně distribuovaným uživatelům a aplikacím.

Aktuálním podporovaným partnerem zabezpečení je Zscaler.

Přehled Zscaler najdete v následujícím videu od Jack Tracey:

Klíčové scénáře

Pomocí partnerů zabezpečení můžete filtrovat internetový provoz v následujících scénářích:

Virtuální síť (VNet)-to-Internet

Používejte pokročilou ochranu internetu s podporou uživatelů pro cloudové úlohy spuštěné v Azure.

Branch-to-Internet

Pomocí připojení Azure a globální distribuce můžete snadno přidat filtrování partnerských NSaaS pro větve do internetových scénářů. Pomocí služby Azure Virtual WAN můžete vytvořit globální tranzitní síť a hraniční síť zabezpečení.

Podporovány jsou následující scénáře:

Dva poskytovatelé zabezpečení v centru

Síť VNet/Branch-to-Internet přes poskytovatele partnera zabezpečení a druhý provoz (paprskový, paprskový, paprskový, pobočkový) přes Azure Firewall.

Jeden zprostředkovatel v centru

- Veškerý provoz (paprskový, paprskový, paprskový, paprskový, větev-paprskový, VNet/Branch-to-Internet) zabezpečený službou Azure Firewall

nebo - Virtuální síť/Pobočka-internet prostřednictvím poskytovatele partnera zabezpečení

- Veškerý provoz (paprskový, paprskový, paprskový, paprskový, větev-paprskový, VNet/Branch-to-Internet) zabezpečený službou Azure Firewall

Osvědčené postupy pro filtrování internetového provozu v zabezpečených virtuálních centrech

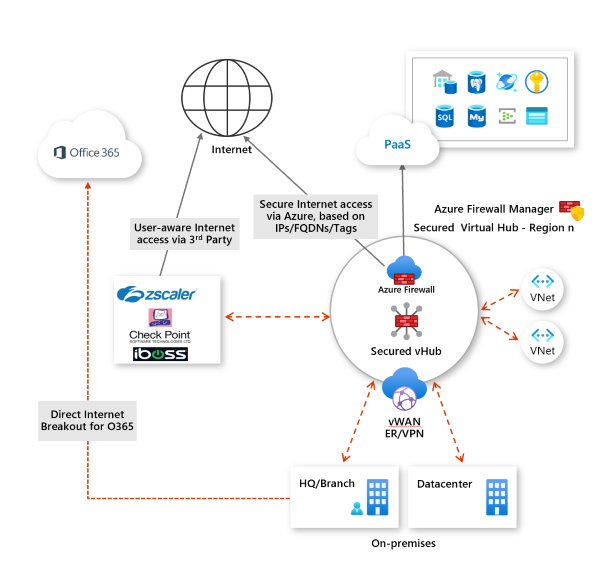

Internetový provoz obvykle zahrnuje webový provoz. Zahrnuje ale také provoz určený pro aplikace SaaS, jako je Microsoft 365 a veřejné služby PaaS Azure, jako je Azure Storage, Azure Sql atd. Následující doporučené postupy pro zpracování provozu do těchto služeb:

Zpracování provozu Azure PaaS

Azure Firewall použijte k ochraně, pokud se provoz skládá převážně z Azure PaaS a přístup k prostředkům pro vaše aplikace je možné filtrovat pomocí IP adres, plně kvalifikovaných názvů domén, značek služeb nebo značek plně kvalifikovaného názvu domény.

Partnerské řešení použijte ve svých centrech, pokud se provoz skládá z přístupu k aplikacím SaaS nebo potřebujete filtrování s podporou uživatelů (například pro úlohy infrastruktury virtuálních klientských počítačů (VDI) nebo potřebujete pokročilé funkce filtrování internetu.

Zpracování provozu Microsoftu 365

V globálně distribuovaných scénářích umístění větví přesměrujte provoz Microsoftu 365 přímo na větev před odesláním zbývajícího internetového provozu do vašeho zabezpečeného centra Azure.

Pro Microsoft 365 je pro úspěšné uživatelské prostředí důležitá latence sítě a výkon. Aby zákazníci dosáhli těchto cílů v oblasti optimálního výkonu a uživatelského prostředí, musí před zvážením směrování zbytku internetového provozu přes Azure implementovat přímý a místní únik Microsoftu 365.

Principy síťového připojení Microsoftu 365 volají, aby se klíčová síťová připojení Microsoftu 365 směrovala místně z uživatelské větve nebo mobilního zařízení a přímo přes internet do nejbližšího síťového bodu společnosti Microsoft.

Připojení Microsoftu 365 se navíc šifrují kvůli ochraně osobních údajů a používají efektivní, proprietární protokoly z důvodů výkonu. Díky tomu je nepraktické a ovlivněné, aby tato připojení podléhala tradičním řešením zabezpečení na úrovni sítě. Z těchto důvodů důrazně doporučujeme zákazníkům posílat provoz Microsoftu 365 přímo z větví před odesláním zbytku provozu přes Azure. Microsoft je partnerovaný s několika poskytovateli řešení SD-WAN, kteří se integrují s Azure a Microsoftem 365 a usnadňují zákazníkům přímé a místní přerušení internetu Microsoftu 365. Podrobnosti najdete v tématu Co je Azure Virtual WAN?

Další kroky

Nasaďte nabídku partnera zabezpečení v zabezpečeném centru pomocí Azure Firewall Manageru.