Principy síťového připojení Microsoft 365

Tento článek se týká Microsoft 365 Enterprise i Office 365 Enterprise.

Než začnete plánovat síť pro připojení k síti Microsoft 365, je důležité pochopit principy připojení pro bezpečnou správu provozu Microsoftu 365 a dosažení nejlepšího možného výkonu. Tento článek vám pomůže pochopit nejnovější pokyny k bezpečné optimalizaci síťového připojení Microsoftu 365.

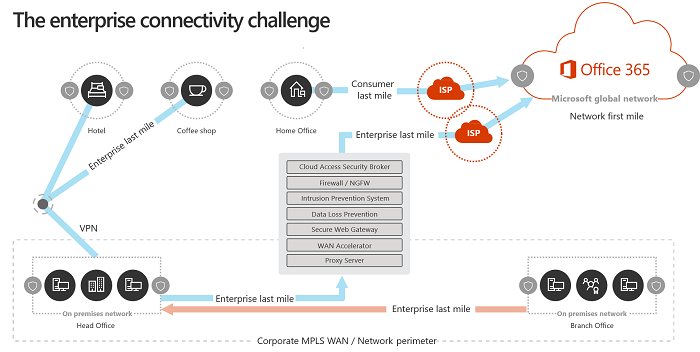

Tradiční podnikové sítě jsou primárně navržené tak, aby uživatelům poskytovaly přístup k aplikacím a datům hostovaným v datacentrech provozovaných společností se silným zabezpečením hraniční sítě. Tradiční model předpokládá, že uživatelé budou přistupovat k aplikacím a datům z hraniční sítě společnosti, přes připojení WAN z poboček nebo vzdáleně přes připojení VPN.

Přijetí aplikací SaaS, jako je Microsoft 365, přesune určitou kombinaci služeb a dat mimo hraniční síť. Bez optimalizace podléhá provoz mezi uživateli a aplikacemi SaaS latenci způsobené kontrolou paketů, síťovými vlásky, neúmyslnými připojeními k geograficky vzdáleným koncovým bodům a dalšími faktory. Nejlepší výkon a spolehlivost Microsoftu 365 zajistíte tím, že pochopíte a implementujete klíčové pokyny pro optimalizaci.

V tomto článku se dozvíte o:

- Architektura Microsoftu 365 , jak se vztahuje na připojení zákazníků ke cloudu

- Aktualizace principů připojení Microsoftu 365 a strategií pro optimalizaci síťového provozu a prostředí pro koncové uživatele

- Webová služba Office 365 Koncové body, která správcům sítě umožňuje využívat strukturovaný seznam koncových bodů pro použití při optimalizaci sítě.

- Pokyny k optimalizaci připojení ke službám Microsoftu 365

- Porovnání zabezpečení hraniční sítě se zabezpečením koncových bodů

- Možnosti přírůstkové optimalizace provozu Microsoftu 365

- Test připojení Microsoft 365, nový nástroj pro testování základního připojení k Microsoftu 365

Architektura Microsoftu 365

Microsoft 365 je distribuovaný cloud SaaS (software jako služba), který poskytuje scénáře produktivity a spolupráce prostřednictvím různorodé sady mikroslužeb a aplikací. Mezi příklady patří Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office v prohlížeči a mnoho dalších. I když konkrétní aplikace Microsoftu 365 můžou mít své jedinečné funkce, které platí pro síť zákazníků a připojení ke cloudu, všechny sdílejí některé klíčové objekty zabezpečení, cíle a vzory architektury. Tyto principy a vzory architektury pro připojení jsou typické pro mnoho dalších cloudů SaaS. Zároveň se liší od typických modelů nasazení cloudů typu platforma jako služba a infrastruktura jako služba, jako je Microsoft Azure.

Jednou z nejvýznamnějších architektonických funkcí Microsoftu 365 (která je architekty sítí často vynechána nebo chybně interpretována) je, že se jedná o skutečně globální distribuovanou službu v kontextu toho, jak se k ní uživatelé připojují. Umístění cílového tenanta Microsoftu 365 je důležité pro pochopení umístění, kde se v cloudu ukládají zákaznická data. Uživatelské zkušenosti s Microsoft 365 ale nezahrnují přímé připojení k diskům obsahujícím data. Uživatelské zkušenosti s Microsoft 365 (včetně výkonu, spolehlivosti a dalších důležitých vlastností kvality) zahrnují připojení prostřednictvím vysoce distribuovaných front door služeb, které jsou škálovány na stovky míst Microsoftu po celém světě. Ve většině případů se nejlepšího uživatelského prostředí dosáhne tím, že síti zákazníka umožní směrovat žádosti uživatelů do nejbližšího vstupního bodu služby Microsoft 365. To je vhodnější než připojení k Microsoft 365 prostřednictvím výchozího bodu v centrálním umístění nebo oblasti.

Pro většinu zákazníků jsou uživatelé Microsoftu 365 distribuováni do mnoha umístění. Pokud chcete dosáhnout nejlepších výsledků, měli byste se na principy popsané v tomto dokumentu podívat z hlediska horizontálního navýšení kapacity (nikoli vertikálního navýšení kapacity). Zároveň se zaměřujeme na optimalizaci připojení k nejbližšímu bodu přítomnosti v síti Microsoft Global Network, nikoli ke geografické poloze tenanta Microsoft 365. V podstatě to znamená, že i když můžou být data tenanta Microsoftu 365 uložená v konkrétním geografickém umístění, prostředí Microsoft 365 pro tohoto tenanta zůstává distribuované. Může se nacházet ve velmi těsné blízkosti (v síti) ke každému umístění koncových uživatelů, které má tenant.

Principy připojení k Microsoftu 365

Microsoft doporučuje následující principy pro dosažení optimálního připojení a výkonu Microsoftu 365. Pomocí těchto principů připojení k Microsoftu 365 můžete spravovat provoz a dosáhnout nejlepšího výkonu při připojování k Microsoftu 365.

Primárním cílem návrhu sítě by mělo být minimalizace latence zkrácením doby odezvy (RTT) z vaší sítě do sítě Microsoft Global Network, což je páteřní veřejná síť Microsoftu, která propojuje všechna datacentra Microsoftu s nízkou latencí a vstupní body cloudových aplikací rozmístěné po celém světě. Další informace o globální síti Microsoftu najdete v tématu Jak Microsoft vytváří svou rychlou a spolehlivou globální síť.

Identifikace a rozlišení provozu Microsoftu 365

Identifikace síťového provozu Microsoftu 365 je prvním krokem při odlišení provozu od obecného internetového síťového provozu. Připojení k Microsoftu 365 je možné optimalizovat implementací kombinace přístupů, jako je optimalizace síťové trasy, pravidla brány firewall nebo nastavení proxy v prohlížeči. Kromě toho je také výhodné obejít zařízení pro kontrolu sítě pro určité koncové body.

Další informace o metodách optimalizace Microsoft 365 najdete v části Optimalizace připojení ke službám Microsoft 365 .

Microsoft teď publikuje všechny koncové body Microsoftu 365 jako webovou službu a poskytuje pokyny, jak tato data co nejlépe využít. Další informace o tom, jak načíst koncové body Microsoftu 365 a pracovat s ně, najdete v článku Office 365 adres URL a rozsahů IP adres.

Výchozí síťová připojení místně

Místní DNS a výchozí přenos dat z internetu mají zásadní význam pro snížení latence připojení a zajištění připojení uživatelů k nejbližšímu vstupnímu bodu ke službám Microsoftu 365. Ve složité síťové topologii je důležité implementovat místní DNS i místní internetový výchozí přenos dat. Další informace o tom, jak Microsoft 365 směruje klientská připojení k nejbližšímu vstupnímu bodu, najdete v článku Připojení klientů.

Před nástupem cloudových služeb, jako je Microsoft 365, bylo připojení koncových uživatelů k internetu jako návrhový faktor v síťové architektuře relativně jednoduché. Když jsou internetové služby a weby distribuovány po celém světě, latence mezi podnikovými výchozími body a libovolným cílovým koncovým bodem je z velké části funkcí geografické vzdálenosti.

V tradiční síťové architektuře všechna odchozí internetová připojení procházejí podnikovou sítí a odchozí přenos dat z centrálního umístění. Vzhledem k tomu, že cloudové nabídky Microsoftu zraje, distribuovaná internetová síťová architektura se stala zásadní pro podporu cloudových služeb citlivých na latenci. Služba Microsoft Global Network byla navržena tak, aby vyhovovala požadavkům na latenci s infrastrukturou služby Distributed Service Front Door, dynamickými prostředky infrastruktury globálních vstupních bodů, které směrují příchozí připojení ke cloudovým službám do nejbližšího vstupního bodu. Cílem je zkrátit délku "poslední míle" pro zákazníky cloudu Microsoftu efektivním zkrácením trasy mezi zákazníkem a cloudem.

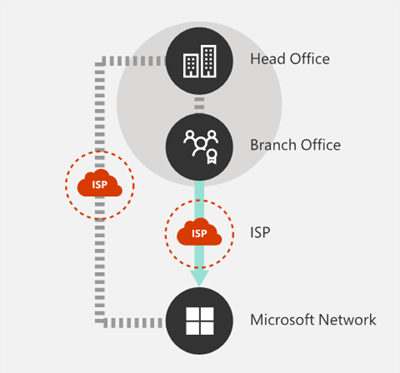

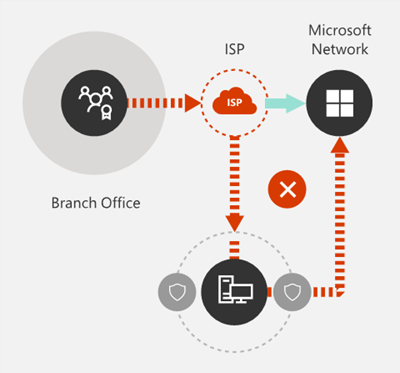

Podnikové sítě WAN jsou často navržené tak, aby provoz v síti backhaulovali do centrální centrály společnosti ke kontrole před výstupem na internet, obvykle přes jeden nebo více proxy serverů. Následující diagram znázorňuje takovou topologii sítě.

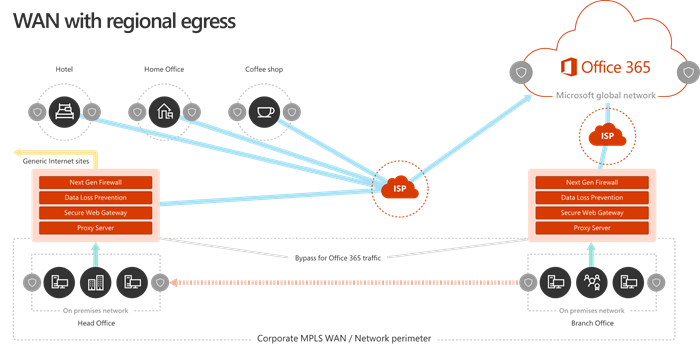

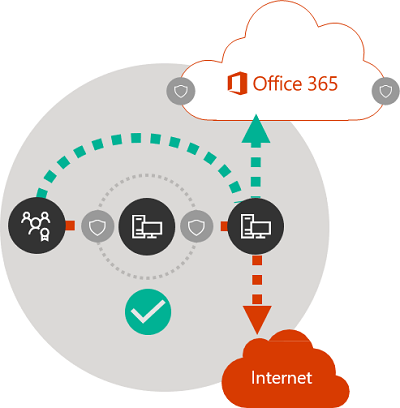

Vzhledem k tomu, že Microsoft 365 běží na globální síti Microsoftu, která zahrnuje front-end servery po celém světě, je často front-endový server blízko umístění uživatele. Díky poskytování místního odchozího přenosu dat z internetu a konfiguraci interních serverů DNS tak, aby poskytovaly překlad místních ip adres pro koncové body Microsoftu 365, se síťový provoz určený pro Microsoft 365 může připojit k front-end serverům Microsoftu 365 co nejblíže uživateli. Následující diagram znázorňuje příklad síťové topologie, která umožňuje uživatelům připojujícím se z hlavní kanceláře, pobočky a vzdálených umístění sledovat nejkratší trasu k nejbližšímu vstupnímu bodu Microsoftu 365.

Zkrácení síťové cesty ke vstupním bodům Microsoftu 365 tímto způsobem může zlepšit výkon připojení a prostředí koncových uživatelů v Microsoftu 365. Může také pomoct snížit dopad budoucích změn síťové architektury na výkon a spolehlivost Microsoftu 365.

Požadavky DNS také můžou zavádět latenci, pokud je server DNS vzdálený nebo zaneprázdněný. Latenci překladu ip adres můžete minimalizovat tak, že v umístěních větví zřídíte místní servery DNS a zajistíte, aby byly nakonfigurované tak, aby správně ukládaly záznamy DNS do mezipaměti.

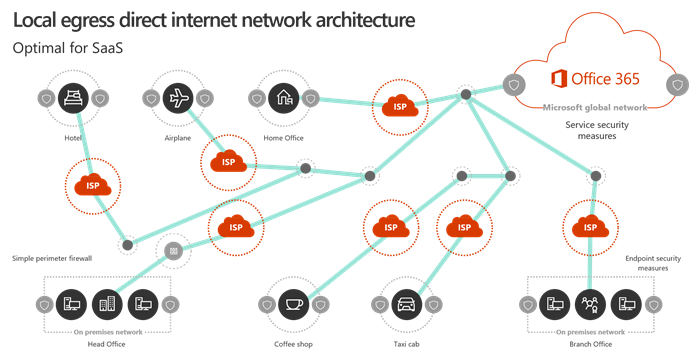

I když regionální výchozí přenos dat může dobře fungovat pro Microsoft 365, optimálním modelem připojení by bylo vždy poskytovat odchozí síťový přenos dat v místě uživatele bez ohledu na to, jestli se nachází v podnikové síti nebo vzdálených umístěních, jako jsou domy, hotely, kavárny a letiště. Tento model místního přímého výchozího přenosu dat je znázorněn v následujícím diagramu.

Podniky, které si osvojily Microsoft 365, můžou využít architekturu služby Distributed Service Front Door sítě Microsoft Global Network tím, že zajistí, aby připojení uživatelů k Microsoftu 365 měla nejkratší možnou trasu do nejbližšího vstupního bodu služby Microsoft Global Network. Architektura místní sítě výchozího přenosu dat to dělá tak, že umožňuje směrovat provoz Microsoftu 365 přes nejbližší výchozí přenos dat bez ohledu na umístění uživatele.

Architektura místního výchozího přenosu dat má oproti tradičnímu modelu následující výhody:

- Poskytuje optimální výkon Microsoftu 365 optimalizací délky trasy. Připojení koncových uživatelů jsou dynamicky směrována do nejbližšího vstupního bodu Microsoftu 365 pomocí infrastruktury služby Distributed Service Front Door.

- Snižuje zatížení infrastruktury podnikové sítě tím, že umožňuje místní výchozí přenos dat.

- Zabezpečuje připojení na obou koncích pomocí funkcí zabezpečení koncového bodu klienta a cloudového zabezpečení.

Vyhněte se síťovým vláskům

Obecně platí, že nejkratší a nejpřímější trasa mezi uživatelem a nejbližším koncovým bodem Microsoftu 365 nabízí nejlepší výkon. K vloupání sítě dojde, když je provoz sítě WAN nebo VPN směřující na konkrétní cíl nejprve směrován do jiného zprostředkujícího umístění (například do zásobníku zabezpečení, zprostředkovatele cloudového přístupu nebo cloudové webové brány), což představuje latenci a potenciální přesměrování na geograficky vzdálený koncový bod. Příčinou síťových vloupání je také nefektivita směrování/peeringu nebo neoptimální (vzdálená) vyhledávání DNS.

Pokud chcete zajistit, aby připojení Microsoftu 365 nepodléhá síťovým vláskům ani v případě místního výchozího přenosu dat, zkontrolujte, jestli má isp, který se používá k poskytování internetového výchozího přenosu dat pro umístění uživatele, přímý partnerský vztah s globální sítí Microsoftu v těsné blízkosti daného umístění. Můžete také nakonfigurovat směrování výchozího přenosu dat tak, aby odesílala důvěryhodný provoz Microsoftu 365 přímo. To je na rozdíl od proxy serveru nebo tunelování prostřednictvím cloudového dodavatele zabezpečení sítě třetí strany, který zpracovává provoz směřující na internet. Překlad místních názvů DNS koncových bodů Microsoftu 365 pomáhá zajistit, aby se pro připojení uživatelů kromě přímého směrování používaly i nejbližší vstupní body Microsoftu 365.

Pokud pro provoz Microsoftu 365 používáte cloudové síťové služby nebo služby zabezpečení, ujistěte se, že je výsledek vlásku vyhodnocený a jeho vliv na výkon Microsoftu 365 je srozumitelný. Můžete to provést tak, že prozkoumáte počet a umístění umístění poskytovatelů služeb, přes které se provoz přesměrovává ve vztahu k počtu poboček a bodům partnerského vztahu sítě Microsoft Global Network, kvalitě partnerského vztahu poskytovatele služeb s poskytovatelem internetových služeb a Microsoftu a vlivu zpětného zasílání v infrastruktuře poskytovatele služeb na výkon.

Vzhledem k velkému počtu distribuovaných umístění se vstupními body Microsoftu 365 a jejich blízkosti ke koncovým uživatelům může mít směrování provozu Microsoft 365 do jakékoli sítě nebo poskytovatele zabezpečení třetích stran nepříznivý vliv na připojení Microsoft 365, pokud síť poskytovatele není nakonfigurovaná pro optimální partnerský vztah Microsoft 365.

Posouzení obejití proxy serverů, zařízení pro kontrolu provozu a duplicitních technologií zabezpečení

Podnikoví zákazníci by měli zkontrolovat své metody zabezpečení sítě a snižování rizik speciálně pro provoz vázaný na Microsoft 365 a používat funkce zabezpečení Microsoft 365, aby snížili závislost na rušivých technologiích, které mají dopad na výkon a nákladné technologie zabezpečení sítě pro síťový provoz Microsoft 365.

Většina podnikových sítí vynucuje zabezpečení sítě pro internetový provoz pomocí technologií, jako jsou proxy servery, kontrola protokolu TLS, kontrola paketů a systémy ochrany před únikem informací. Tyto technologie poskytují důležité zmírnění rizik u obecných internetových požadavků, ale můžou výrazně snížit výkon, škálovatelnost a kvalitu prostředí koncového uživatele, pokud jsou použity na koncové body Microsoftu 365.

Webová služba koncové body Office 365

Správci Microsoftu 365 můžou pomocí skriptu nebo volání REST využívat strukturovaný seznam koncových bodů z webové služby Office 365 Endpoints a aktualizovat konfigurace hraničních bran firewall a dalších síťových zařízení. Tím se zajistí, že přenosy vázané na Microsoft 365 budou identifikovány, správně zpracovány a spravovány odlišně od síťového provozu vázaného na obecné a často neznámé internetové weby. Další informace o používání webové služby Office 365 Endpoints najdete v článku Office 365 adres URL a rozsahů IP adres.

Skripty PAC (automatická konfigurace proxy serveru)

Správci Microsoftu 365 můžou vytvářet skripty PAC (Automatická konfigurace proxy serveru), které se dají doručovat do uživatelských počítačů prostřednictvím WPAD nebo objektu zásad skupiny. Skripty PAC se dají použít k obejití proxy serverů pro požadavky Microsoftu 365 od uživatelů sítě WAN nebo VPN, aby provoz Microsoftu 365 místo procházení podnikové sítě používal přímá připojení k internetu.

Funkce zabezpečení Microsoftu 365

Microsoft je transparentní ohledně zabezpečení datacenter, provozního zabezpečení a snižování rizik v oblasti serverů Microsoft 365 a koncových bodů sítě, které představují. Integrované funkce zabezpečení Microsoft 365 jsou k dispozici pro snížení rizik zabezpečení sítě, jako jsou Ochrana před únikem informací Microsoft Purview, antivirový program, vícefaktorové ověřování, Customer Lockbox, Defender pro Office 365, Analýza hrozeb Microsoft 365, Skóre zabezpečení Microsoft 365. Exchange Online Protection a Zabezpečení DDOS sítě.

Další informace o zabezpečení datacentra Microsoftu a globální sítě najdete v Centru zabezpečení Microsoftu.

Optimalizace připojení ke službám Microsoftu 365

Služby Microsoft 365 jsou kolekcí dynamických, vzájemně závislých a hluboce integrovaných produktů, aplikací a služeb. Při konfiguraci a optimalizaci připojení ke službám Microsoftu 365 není možné propojit konkrétní koncové body (domény) s několika scénáři Microsoftu 365, aby bylo možné implementovat seznam povolených na úrovni sítě. Microsoft nepodporuje selektivní výpis povolení, protože způsobuje pro uživatele incidenty připojení a služeb. Správci sítě by proto měli vždy uplatňovat pokyny Microsoftu 365 pro výpis povolených sítí a běžné optimalizace sítě na úplnou sadu požadovaných koncových bodů sítě (domén), které se publikují a pravidelně aktualizují. I když v reakci na zpětnou vazbu od zákazníků zjednodušujeme síťové koncové body Microsoftu 365, správci sítě by měli mít v současné době přehled o následujících základních vzorech v existující sadě koncových bodů:

- Pokud je to možné, budou publikované koncové body domény obsahovat zástupné znaménky, aby se výrazně snížila náročnost konfigurace sítě pro zákazníky.

- Microsoft 365 oznámil iniciativu konsolidace domény (cloud.microsoft), která zákazníkům poskytuje způsob, jak zjednodušit konfiguraci sítě a automaticky načítá optimalizace sítě pro tuto doménu pro mnoho současných a budoucích služeb Microsoft 365.

- Výhradní použití kořenové domény cloud.microsoft pro izolaci zabezpečení a konkrétní funkce To umožňuje síťovým a bezpečnostním týmům zákazníků důvěřovat doménám Microsoftu 365 a zároveň zlepšit připojení k těmto koncovým bodům a vyhnout se zbytečnému zpracování zabezpečení sítě.

- Některé definice koncových bodů určují jedinečné předpony IP adres odpovídající jejich doménám. Tato funkce podporuje zákazníky se složitými síťovými strukturami a umožňuje jim používat přesné optimalizace sítě s využitím podrobností o předponách IP adres.

Pro všechny povinné síťové koncové body (domény) a kategorie microsoftu 365 se doporučují následující konfigurace sítě:

- Explicitní povolení koncových bodů sítě Microsoft 365 v síťových zařízeních a službách, kterými procházejí připojení uživatelů (např. zařízení pro zabezpečení hraniční sítě, jako jsou proxy servery, brány firewall, DNS, cloudová řešení zabezpečení sítě atd.)

- Obejděte domény Microsoftu 365 při dešifrování TLS, zachycování provozu, hloubkové kontrole paketů a filtrování síťových paketů a obsahu. Všimněte si, že mnoha výsledků, ke kterým zákazníci používají tyto síťové technologie v kontextu nedůvěryhodných nebo nespravovaných aplikací, lze nativně dosáhnout funkcemi zabezpečení Microsoftu 365.

- U domén Microsoftu 365 by měl být upřednostněn přímý přístup k internetu tím, že se sníží závislost na backhaulingu sítě WAN (Wide Area Network), vyhnete se vláskům sítě a umožníte efektivnější internetový odchozí přenos dat místně pro uživatele a přímo do sítě Microsoftu.

- Ujistěte se, že k překladu názvů DNS dochází v blízkosti výchozího přenosu dat sítě, abyste zajistili, že se připojení obsluhují přes nejoptimálnější front door Microsoftu 365.

- Určete prioritu připojení Microsoftu 365 na cestě k síti a zajistěte kapacitu a kvalitu služeb pro prostředí Microsoftu 365.

- Obejití zařízení pro zprostředkovatel provozu, jako jsou proxy servery a služby VPN.

Zákazníci se složitými síťovými topologiemi, implementují optimalizace sítě, jako je vlastní směrování, obejití proxy serveru založeného na PROTOKOLU IP a síť VPN s rozděleným tunelem, můžou kromě domén vyžadovat informace o předponách IP adres. Pro usnadnění těchto zákaznických scénářů jsou koncové body sítě Microsoftu 365 seskupené do kategorií, aby se upřednostňovaly a zjednodušily konfigurace těchto dalších optimalizací sítě. Koncové body sítě klasifikované v kategoriích Optimalizovat a Povolit mají vysoké objemy provozu a jsou citlivé na latenci a výkon sítě. Zákazníci můžou nejdřív chtít optimalizovat připojení k těmto koncovým bodům. Koncové body sítě v kategoriích Optimalizovat a Povolit mají uvedené IP adresy společně s doménami. Koncové body sítě klasifikované v kategorii Výchozí nemají přidružené IP adresy, protože jsou dynamičtější ze své povahy a IP adresy se v průběhu času mění.

Další aspekty sítě

Při optimalizaci připojení k Microsoftu 365 můžou mít určité konfigurace sítě negativní dopad na dostupnost, interoperabilitu, výkon a uživatelské prostředí Microsoftu 365. Společnost Microsoft neotestovala následující síťové scénáře s našimi službami a je známo, že způsobují problémy s připojením.

- Ukončení protokolu TLS nebo hloubková kontrola paketů u všech domén M365 pomocí proxy serverů zákazníka nebo jiných typů síťových zařízení nebo služeb

- Blokování konkrétních protokolů nebo verzí protokolů, jako je QUIC, WebSocket atd., prostřednictvím zprostředkující síťové infrastruktury nebo služby

- Vynucení downgradu nebo převzetí služeb při selhání protokolů (například UDP –> TCP, TLS1.3 –> TLS1.2 – TLS1.1)> používaných mezi klientskými aplikacemi a službami Microsoftu 365

- Směrování připojení přes síťovou infrastrukturu s použitím vlastního ověřování, jako je ověřování proxy.

Doporučujeme zákazníkům vyhnout se používání těchto síťových technik pro přenosy směřující do domén Microsoftu 365 a obcházet je pro připojení Microsoft 365.

Microsoft doporučuje nastavit automatizovaný systém pro pravidelné stahování a používání seznamu síťových koncových bodů M365. Další informace najdete v tématu Správa změn IP adres a adres URL microsoftu 365.

Porovnání zabezpečení hraniční sítě se zabezpečením koncových bodů

Cílem tradičního zabezpečení sítě je posílit perimetr podnikové sítě proti vniknutí a zneužití. Když organizace osvojují Microsoft 365, některé síťové služby a data se částečně nebo úplně migrují do cloudu. Stejně jako u každé zásadní změny síťové architektury vyžaduje tento proces přecenění zabezpečení sítě, které bere v úvahu vznikající faktory:

- Při přijetí cloudových služeb se síťové služby a data distribuují mezi místní datacentra a cloud a zabezpečení perimetrů už samo o sobě nestačí.

- Vzdálení uživatelé se připojují k podnikovým prostředkům v místních datacentrech i v cloudu z nekontrolovaných míst, jako jsou domy, hotely a kavárny.

- Účelové funkce zabezpečení jsou stále častěji integrovány do cloudových služeb a můžou potenciálně doplňovat nebo nahrazovat stávající systémy zabezpečení.

Microsoft nabízí širokou škálu funkcí zabezpečení Microsoftu 365 a poskytuje podrobné pokyny pro používání osvědčených postupů zabezpečení, které vám můžou pomoct zajistit zabezpečení dat a sítě pro Microsoft 365. Doporučené osvědčené postupy:

Použití vícefaktorového ověřování (MFA) Vícefaktorové ověřování přidává další vrstvu ochrany ke strategii silného hesla tím, že vyžaduje, aby uživatelé po správném zadání hesla potvrdili telefonní hovor, textovou zprávu nebo oznámení aplikace.

Pomocí Microsoft Defender for Cloud Apps Konfigurovat zásady můžete sledovat neobvyklé aktivity a reagovat na ni. Nastavte upozornění pomocí Microsoft Defender for Cloud Apps, aby správci mohli kontrolovat neobvyklé nebo rizikové aktivity uživatelů, jako je stahování velkých objemů dat, několik neúspěšných pokusů o přihlášení nebo připojení z neznámých nebo nebezpečných IP adres.

Konfigurace ochrany před únikem informací (DLP) Ochrana před únikem informací umožňuje identifikovat citlivá data a vytvářet zásady, které uživatelům zabrání v náhodném nebo záměrném sdílení dat. Ochrana před únikem informací funguje v Microsoftu 365, včetně Exchange Online, SharePointu Online a OneDrivu, takže vaši uživatelé můžou dodržovat předpisy bez přerušení pracovního postupu.

Použití Customer Lockboxu Jako správce Microsoftu 365 můžete pomocí Customer Lockboxu řídit, jak technik podpory Microsoftu přistupuje k vašim datům během relace nápovědy. V případech, kdy technik vyžaduje přístup k vašim datům k řešení a opravě problému, vám Customer Lockbox umožní žádost o přístup schválit nebo odmítnout.

Použití bezpečnostního skóre Nástroj pro analýzu zabezpečení, který doporučuje, co můžete udělat pro další snížení rizika. Secure Score se podívá na vaše nastavení a aktivity Microsoftu 365 a porovná je se standardními hodnotami stanovenými Microsoftem. Skóre získáte na základě toho, jak jste v souladu s osvědčenými postupy zabezpečení.

Holistický přístup k rozšířenému zabezpečení by měl zahrnovat následující aspekty:

- Přeneste důraz ze zabezpečení hraničních zařízení na zabezpečení koncových bodů tím, že použijete cloudové funkce zabezpečení a funkce zabezpečení klientů Office.

- Zmenšení hraničního pásma zabezpečení do datacentra

- Povolení ekvivalentní důvěryhodnosti pro uživatelská zařízení v kanceláři nebo ve vzdálených umístěních

- Zaměřte se na zabezpečení umístění dat a umístění uživatele.

- Počítače spravovaných uživatelů mají vyšší důvěryhodnost se zabezpečením koncových bodů

- Správa veškerého zabezpečení informací holisticky, bez zaměření výhradně na hraniční síť

- Předefinování sítě WAN a vytvoření zabezpečení hraniční sítě tím, že umožníte důvěryhodným přenosům obejít zabezpečovací zařízení a oddělit nespravovaná zařízení do sítí Wi-Fi hostů.

- Snížení požadavků na zabezpečení sítě u podnikové hraniční sítě WAN

- Některá zařízení zabezpečení hraniční sítě, jako jsou brány firewall, se stále vyžadují, ale zatížení se snižuje.

- Zajišťuje místní výchozí přenos dat pro provoz Microsoftu 365.

- Vylepšení lze řešit přírůstkově, jak je popsáno v části Přírůstková optimalizace . Některé techniky optimalizace můžou nabízet lepší poměr nákladů a výhod v závislosti na síťové architektuře a měli byste zvolit optimalizace, které jsou pro vaši organizaci nejvhodnější.

Další informace o zabezpečení a dodržování předpisů Microsoft 365 najdete v článcích Zabezpečení Microsoftu 365 a Microsoft Purview.

Přírůstková optimalizace

V tomto článku jsme představovali ideální model připojení k síti pro SaaS dříve, ale pro mnoho velkých organizací s historicky složitými síťovými architekturami není praktické provádět všechny tyto změny přímo. V této části probereme mnoho přírůstkových změn, které můžou pomoct zlepšit výkon a spolehlivost Microsoftu 365.

Metody, které použijete k optimalizaci provozu Microsoftu 365, se liší v závislosti na síťové topologii a síťových zařízeních, která jste implementovali. Velké podniky s mnoha umístěními a složitými postupy zabezpečení sítě potřebují vyvinout strategii, která zahrnuje většinu nebo všechny principy uvedené v části Principy připojení Microsoftu 365 , zatímco v menších organizacích může být potřeba zvážit pouze jeden nebo dva.

Optimalizaci můžete přistupovat jako k přírůstkovým procesům, přičemž každou metodu použijete postupně. Následující tabulka uvádí klíčové metody optimalizace podle jejich vlivu na latenci a spolehlivost u největšího počtu uživatelů.

| Metoda optimalizace | Popis | Dopad |

|---|---|---|

| Místní překlad DNS a internetový výchozí přenos dat | V každém umístění zřiďte místní servery DNS a ujistěte se, že připojení Microsoft 365 budou k internetu co nejblíže umístění uživatele. | Minimalizace latence Vylepšení spolehlivého připojení k nejbližšímu vstupnímu bodu Microsoftu 365 |

| Přidání místních výchozích bodů | Pokud má vaše podniková síť více umístění, ale jenom jeden výchozí bod, přidejte regionální výchozí body, aby se uživatelé mohli připojit k nejbližšímu vstupnímu bodu Microsoftu 365. | Minimalizace latence Vylepšení spolehlivého připojení k nejbližšímu vstupnímu bodu Microsoftu 365 |

| Obejití proxy serverů a kontrolních zařízení | Nakonfigurujte prohlížeče pomocí souborů PAC, které odesílají požadavky Microsoftu 365 přímo do výchozích bodů. Nakonfigurujte hraniční směrovače a brány firewall tak, aby umožňovaly provoz Microsoftu 365 bez kontroly. |

Minimalizace latence Snížení zatížení síťových zařízení |

| Povolení přímého připojení pro uživatele SÍTĚ VPN | Pro uživatele sítě VPN povolte připojení Microsoft 365, aby se připojila přímo ze sítě uživatele, a ne přes tunel VPN, a to implementací rozděleného tunelového propojení. | Minimalizace latence Vylepšení spolehlivého připojení k nejbližšímu vstupnímu bodu Microsoftu 365 |

| Migrace z tradiční sítě WAN na SD-WAN | SD-WANs (Softwarově definované sítě Wide Area Network) zjednodušují správu sítě WAN a zlepšují výkon nahrazením tradičních směrovačů SÍTĚ WAN virtuálními zařízeními, podobně jako virtualizace výpočetních prostředků pomocí virtuálních počítačů. | Zlepšení výkonu a možností správy provozu sítě WAN Snížení zatížení síťových zařízení |

Související články

Přehled připojení k síti Microsoft 365

Správa koncových bodů Office 365

Rozsahy adres IP a URL Office 365.

Webová služba adres URL a IP adres Office 365

Vyhodnocování síťového připojení Microsoft 365

Plánování sítě a ladění výkonu pro Microsoft 365

Office 365 ladění výkonu pomocí standardních hodnot a historie výkonu

Plán řešení potíží s výkonem pro Office 365

Test připojení k Microsoftu 365

Jak Microsoft vytváří svou rychlou a spolehlivou globální síť