Přizpůsobení výchozího přenosu dat clusteru pomocí odchozích typů ve službě Azure Kubernetes Service (AKS)

Výchozí přenos dat pro cluster AKS můžete přizpůsobit tak, aby vyhovoval konkrétním scénářům. Ve výchozím nastavení AKS vytvoří Load Balancer úrovně Standard, který se má nastavit a použít pro výchozí přenos dat. Výchozí nastavení však nemusí splňovat požadavky všech scénářů, pokud jsou veřejné IP adresy zakázány nebo jsou vyžadovány další segmenty směrování pro výchozí přenos dat.

Tento článek popisuje různé typy odchozího připojení, které jsou k dispozici v clusterech AKS.

Poznámka:

Po vytvoření clusteru outboundType teď můžete aktualizovat.

Důležité

V clusterech bezprivate se provoz clusteru serveru API směruje a zpracovává přes odchozí typ clusterů. Pokud chcete zabránit zpracování provozu serveru rozhraní API jako veřejného provozu, zvažte použití privátního clusteru nebo si projděte funkci integrace virtuální sítě serveru API.

Omezení

- Nastavení

outboundTypevyžaduje clustery AKS svm-set-typeVirtualMachineScaleSetsload-balancer-skuStandard

Odchozí typy v AKS

Cluster AKS můžete nakonfigurovat pomocí následujících odchozích typů: nástroje pro vyrovnávání zatížení, služby NAT Gateway nebo směrování definované uživatelem. Typ odchozích přenosů má vliv jenom na odchozí provoz vašeho clusteru. Další informace najdete v tématu nastavení kontrolerů příchozího přenosu dat.

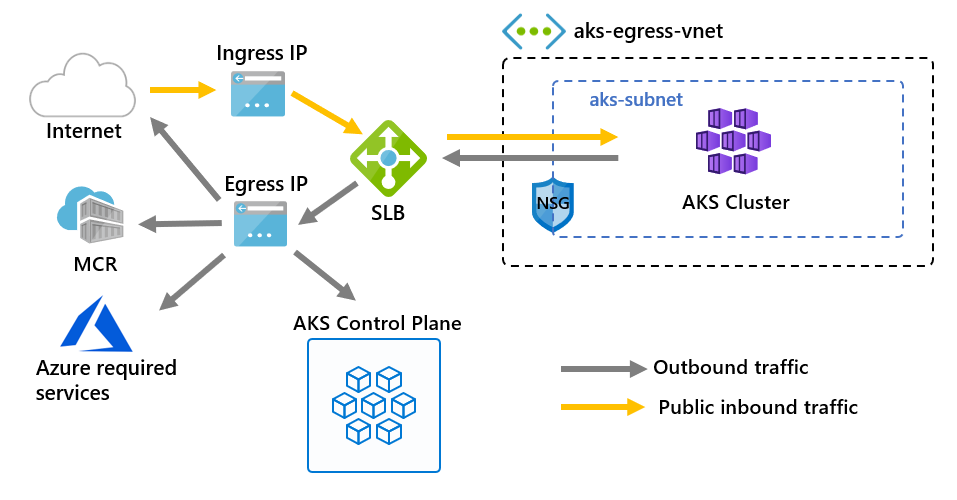

Typ odchozích přenosů loadBalancer

Nástroj pro vyrovnávání zatížení se používá pro výchozí přenos dat prostřednictvím veřejné IP adresy přiřazené službou AKS. Odchozí typ loadBalancer podporuje služby Kubernetes typu loadBalancer, které očekávají výchozí přenos dat z nástroje pro vyrovnávání zatížení vytvořeného poskytovatelem prostředků AKS.

Pokud loadBalancer je nastavená, AKS automaticky dokončí následující konfiguraci:

- Pro výchozí přenos dat clusteru se vytvoří veřejná IP adresa.

- Veřejná IP adresa se přiřadí k prostředku nástroje pro vyrovnávání zatížení.

- Back-endové fondy nástroje pro vyrovnávání zatížení jsou nastavené pro uzly agentů v clusteru.

Další informace najdete v tématu Použití standardního nástroje pro vyrovnávání zatížení v AKS.

Typ odchozích přenosů managedNatGateway nebo userAssignedNatGateway

Pokud managedNatGateway nebo userAssignedNatGateway jsou vybrány pro outboundType, AKS spoléhá na službu Azure Networking NAT Gateway pro výchozí přenos dat clusteru.

- Vyberte

managedNatGatewaypři použití spravovaných virtuálních sítí. AKS zřídí bránu NAT a připojí ji k podsíti clusteru. - Vyberte

userAssignedNatGatewaypři používání vlastních virtuálních sítí. Tato možnost vyžaduje, abyste před vytvořením clusteru vytvořili bránu NAT.

Další informace najdete v tématu Použití služby NAT Gateway s AKS.

Typ odchozích přenosů userDefinedRouting

Poznámka:

Typ userDefinedRouting odchozích přenosů je pokročilý scénář sítě a vyžaduje správnou konfiguraci sítě.

Pokud userDefinedRouting je nastavená, AKS automaticky nenakonfiguruje cesty výchozího přenosu dat. Nastavení výchozího přenosu dat dokončíte vy.

Cluster AKS musíte nasadit do existující virtuální sítě s nakonfigurovanou podsítí. Vzhledem k tomu, že nepoužíváte architekturu SLB (Standard Load Balancer), musíte vytvořit explicitní výchozí přenos dat. Tato architektura vyžaduje explicitní odesílání odchozích přenosů do zařízení, jako je brána firewall, brána, proxy server nebo povolení překladu adres (NAT) přiřazené ke standardnímu nástroji pro vyrovnávání zatížení nebo zařízení.

Další informace najdete v tématu konfigurace výchozího přenosu dat clusteru prostřednictvím uživatelem definovaného směrování.

Odchozí typ none (Preview)

Důležité

Odchozí none typ je k dispozici pouze v izolovaném clusteru sítě a vyžaduje pečlivé plánování, aby cluster fungoval očekávaným způsobem bez nezamýšlených závislostí na externích službách. Informace o plně izolovaných clusterech najdete v důležitých aspektech izolovaného clusteru.

Pokud none je nastavená, AKS automaticky nenakonfiguruje cesty výchozího přenosu dat. Tato možnost je podobná, userDefinedRouting ale nevyžaduje výchozí trasu jako součást ověření.

Typ none odchozích přenosů se podporuje ve scénářích virtuální sítě přineste si vlastní (BYO) i ve scénářích spravovaných virtuálních sítí. Musíte ale zajistit, aby se cluster AKS nasadil do síťového prostředí, kde jsou v případě potřeby definovány explicitní cesty výchozího přenosu dat. V případě scénářů virtuální sítě BYO musí být cluster nasazen do existující virtuální sítě s podsítí, která je už nakonfigurovaná. Vzhledem k tomu, že AKS nevytvoří standardní nástroj pro vyrovnávání zatížení ani žádnou výchozí infrastrukturu, musíte v případě potřeby vytvořit explicitní cesty výchozího přenosu dat. Možnosti výchozího přenosu dat můžou zahrnovat směrování provozu do brány firewall, proxy serveru, brány nebo jiné vlastní konfigurace sítě.

Odchozí typ block (Preview)

Důležité

Typ block odchozích přenosů je k dispozici pouze v izolovaném clusteru sítě a vyžaduje pečlivé plánování, aby se zajistilo, že neexistují žádné nezamýšlené závislosti sítě. Informace o plně izolovaných clusterech najdete v důležitých aspektech izolovaného clusteru.

Pokud block je nastavená, AKS nakonfiguruje pravidla sítě tak, aby aktivně blokovala veškerý odchozí provoz z clusteru. Tato možnost je užitečná pro vysoce zabezpečená prostředí, kde musí být omezené odchozí připojení.

Při použití block:

- AKS zajišťuje, že cluster nemůže opustit žádný veřejný internetový provoz prostřednictvím pravidel skupiny zabezpečení sítě (NSG). Provoz virtuální sítě není ovlivněný.

- Musíte explicitně povolit veškerý požadovaný odchozí provoz prostřednictvím dalších konfigurací sítě.

Tato block možnost poskytuje další úroveň izolace sítě, ale vyžaduje pečlivé plánování, aby nedocházelo k narušení úloh nebo závislostí.

Aktualizace outboundType po vytvoření clusteru

Změna odchozího typu po vytvoření clusteru nasadí nebo odebere prostředky podle potřeby, aby se cluster umístil do nové konfigurace výchozího přenosu dat.

Následující tabulky ukazují podporované cesty migrace mezi odchozími typy spravovaných virtuálních sítí a virtuálními sítěmi BYO.

Podporované cesty migrace pro spravovanou virtuální síť

Každý řádek ukazuje, jestli je možné odchozí typ migrovat na typy uvedené v horní části. "Podporovaná" znamená, že migrace je možná, i když není podporovaná nebo není k dispozici.

| Od|K | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

– | Podporováno | Nepodporuje se | Nepodporuje se | Podporováno | Podporováno |

managedNATGateway |

Podporováno | – | Nepodporuje se | Nepodporuje se | Podporováno | Podporováno |

userAssignedNATGateway |

Nepodporuje se | Nepodporuje se | – | Nepodporuje se | Nepodporuje se | Nepodporuje se |

none |

Podporováno | Podporováno | Nepodporuje se | Nepodporuje se | – | Podporováno |

block |

Podporováno | Podporováno | Nepodporuje se | Nepodporuje se | Podporováno | – |

Podporované cesty migrace pro virtuální síť BYO

| Od|K | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

– | Nepodporuje se | Podporováno | Podporováno | Podporováno | Nepodporuje se |

managedNATGateway |

Nepodporuje se | – | Nepodporuje se | Nepodporuje se | Nepodporuje se | Nepodporuje se |

userAssignedNATGateway |

Podporováno | Nepodporuje se | – | Podporováno | Podporováno | Nepodporuje se |

userDefinedRouting |

Podporováno | Nepodporuje se | Podporováno | – | Podporováno | Nepodporuje se |

none |

Podporováno | Nepodporuje se | Podporováno | Podporováno | – | Nepodporuje se |

Migrace se podporuje pouze mezi loadBalancer, managedNATGateway (pokud používáte spravovanou virtuální síť) userAssignedNATGateway a userDefinedRouting (pokud používáte vlastní virtuální síť).

Upozorňující

Migrace typu odchozích přenosů na typy spravované uživatelem (userAssignedNATGateway nebo userDefinedRouting) změní odchozí veřejné IP adresy clusteru.

Pokud jsou povolené autorizované rozsahy IP adres, ujistěte se, že je k autorizovanému rozsahu IP adres připojený nový rozsah odchozích IP adres.

Upozorňující

Změna typu odchozích přenosů v clusteru naruší síťové připojení a výsledkem je změna výchozí IP adresy clusteru. Pokud jsou nějaká pravidla brány firewall nakonfigurovaná tak, aby omezovala provoz z clusteru, musíte je aktualizovat tak, aby odpovídaly nové IP adrese výchozího přenosu dat.

Aktualizace clusteru tak, aby používal nový typ odchozích přenosů

Poznámka:

K migraci typu odchozích přenosů musíte použít verzi >= 2.56 Azure CLI. Slouží az upgrade k aktualizaci na nejnovější verzi Azure CLI.

- Pomocí příkazu aktualizujte odchozí konfiguraci clusteru

az aks update.

Aktualizace clusteru z loadbalanceru na managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Aktualizace clusteru ze spravované brányNAT na nástroj pro vyrovnávání zatížení

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Upozorňující

Nepoužívejte ZNOVU IP adresu, která se už používá v předchozích odchozích konfiguracích.

Aktualizace clusteru ze spravované brányNAT na userDefinedRouting

0.0.0.0/0Přidejte směrovací tabulku s výchozími trasami. Informace o přizpůsobení výchozího přenosu dat clusteru pomocí uživatelem definované směrovací tabulky ve službě Azure Kubernetes Service (AKS)

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Aktualizace clusteru z loadbalanceru na userAssignedNATGateway ve scénáři virtuální sítě BYO

- Přidružte bránu nat k podsíti, ke které je úloha přidružená. Informace o vytvoření spravované nebo uživatelem přiřazené služby NAT Gateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Další kroky

Azure Kubernetes Service