VPN 驗證選項

除了較舊且較不安全的密碼型驗證方法 (應予以避免) 之外,內建的 VPN 解決方案還會使用「可延伸的驗證通訊協定」(EAP),藉由同時使用使用者名稱和密碼及憑證型方法,提供安全的驗證。 只有當您選取的是內建的 VPN 類型 (IKEv2、L2TP、PPTP 或自動) 時,才能設定 EAP 型驗證。

Windows 支援多種 EAP 驗證方法。

EAP-Microsoft 挑戰交握驗證通訊協定第 2 版 (EAP-MSCHAPv2) :

- 使用者名稱和密碼驗證

- Winlogon 認證 - 可以指定以電腦登入認證進行驗證

EAP-Transport 層安全性 (EAP-TLS) :

支援下列型態的憑證驗證:

- 金鑰在軟體「金鑰儲存提供者」(KSP) 中的憑證

- 金鑰在「信賴平台模組」(TPM) KSP 中的憑證

- 智慧卡憑證

- Windows Hello 企業版憑證

憑證篩選:

- 啟用憑證篩選可以搜尋要用來進行驗證的特定憑證

- 篩選可以是以簽發者為基礎或擴充密鑰使用方式, (以 EKU 為基礎)

伺服器驗證 - 使用 TLS 時,可以開啟或關閉伺服器驗證:

- 伺服器名稱 - 指定要驗證的伺服器

- 伺服器憑證 - 用以驗證伺服器的受信任根憑證

- 通知 - 指定使用者是否應該收到詢問是否要信任伺服器的通知

-

伺服器驗證 - 透過PEAP,可以開啟或關閉伺服器驗證:

- 伺服器名稱 - 指定要驗證的伺服器

- 伺服器憑證 - 用以驗證伺服器的受信任根憑證

- 通知 - 指定使用者是否應該收到詢問是否要信任伺服器的通知

內部方法 - 外部方法會在內部建立安全通道,同時使用內部方法來完成驗證:

- EAP-MSCHAPv2

- EAP-TLS

快速重新連線:降低用戶端的驗證要求與「網路原則伺服器」(NPS) 或其他「遠端驗證撥入使用者服務」(RADIUS) 伺服器的回應之間的延遲。 這可同時減少用戶端和伺服器的資源需求,以及將提示使用者輸入認證的次數降到最低。

密碼編譯:藉由從PEAP階段1金鑰數據 (信道密鑰) ,以及從PEAP階段2內部EAP方法密鑰數據 (內部會話密鑰) 衍生和交換值,可以證明兩個驗證會在PEAP對等 (和PEAP伺服器) 相同的兩個實體終止。 這個程序稱為「密碼編譯繫結」,可用來協助 PEAP 交涉抵禦「攔截式」攻擊。

通道傳輸層安全性 (TTLS)

- 內部方法

- 非 EAP

- 密碼驗證通訊協定 (PAP)

- CHAP

- MSCHAP

- MSCHAPv2

- EAP

- MSCHAPv2

- TLS

- 非 EAP

- 伺服器驗證:在 TTLS 中,必須驗證伺服器。 以下是可設定的項目:

- 伺服器名稱

- 伺服器憑證的受信任根憑證

- 是否應該有伺服器驗證通知

- 內部方法

就 UWP VPN 外掛程式而言,應用程式廠商會控制要使用的驗證方法。 以下是可以使用的認證類型:

- 智慧卡

- 憑證

- Windows Hello 企業版

- 使用者名稱和密碼

- 單次密碼

- 自訂認證類型

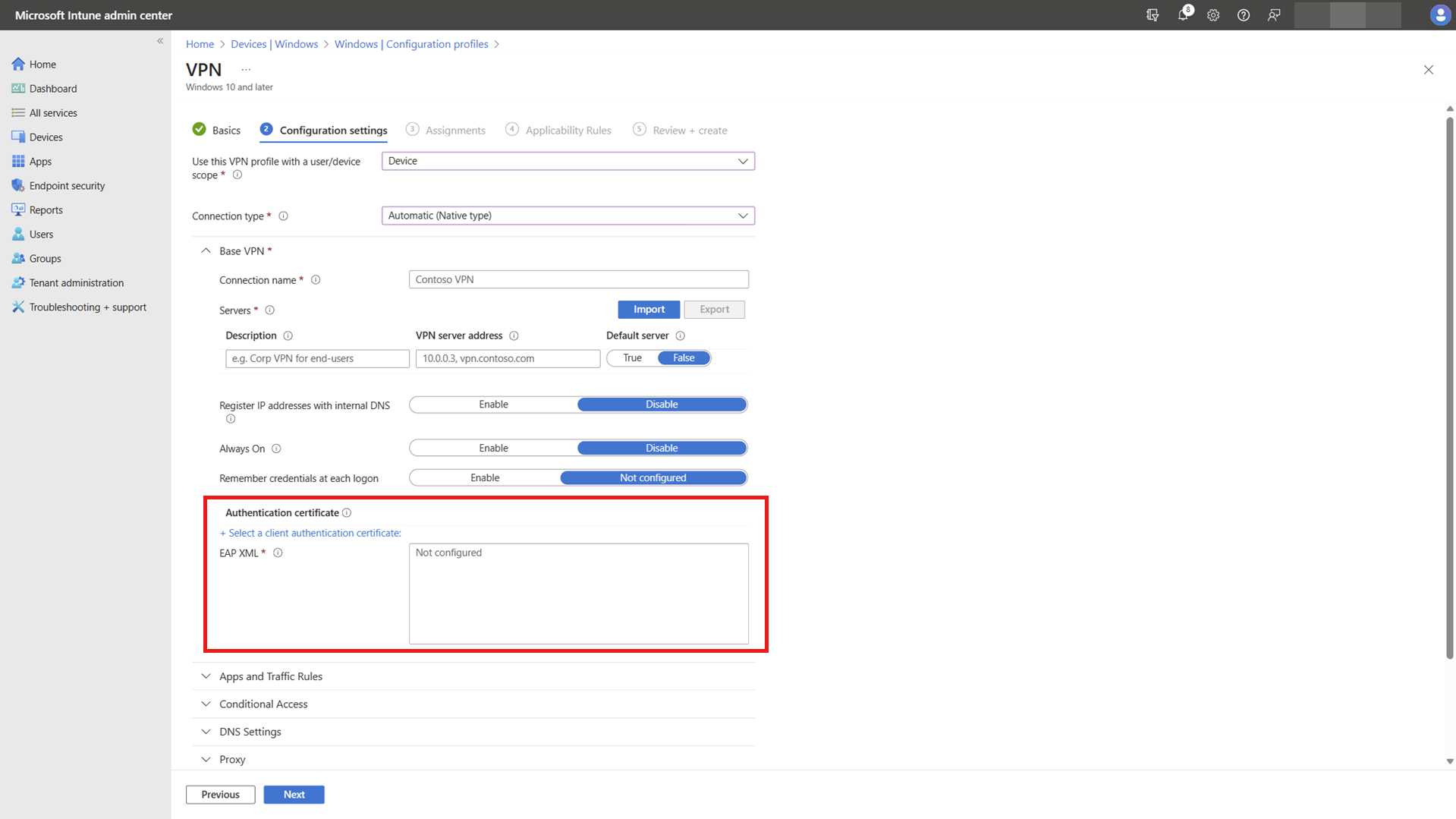

設定驗證

如需了解 EAP XML 設定,請參閱 EAP 設定。

注意

若要設定「Windows Hello 企業版」驗證,請依照 EAP 設定中的步驟建立智慧卡憑證。 深入瞭解 Windows Hello 企業版。。

下圖顯示 Microsoft Intune VPN 設定檔中 EAP XML 的欄位。 只有當您選取的是內建的連線類型 (自動、IKEv2、L2TP、PPTP) 時,才會顯示 EAP XML 欄位。