智慧卡和遠端桌面服務

本主題適用於 IT 專業人員,說明當您實作智慧卡登入時,遠端桌面服務的行為。

智慧卡重新導向邏輯和 WinSCard API 會合併,以支援多個重新導向的工作階段進入單一進程。

需要智慧卡支援,才能啟用許多遠端桌面服務案例。 這些地方包括:

- 使用快速使用者切換或遠端桌面服務。 用戶無法建立以智慧卡為基礎的遠端桌面連線。 也就是說,在快速使用者切換或從遠端桌面服務會話中連線嘗試失敗

- 啟用加密 檔案系統 (EFS) 在快速使用者切換或遠端桌面服務會話中,從 本地安全機構 (LSA) 程式尋找使用者的智慧卡讀取器。 如果 EFS 找不到智慧卡讀取器或憑證,EFS 就無法解密用戶檔案

遠端桌面服務重新導向

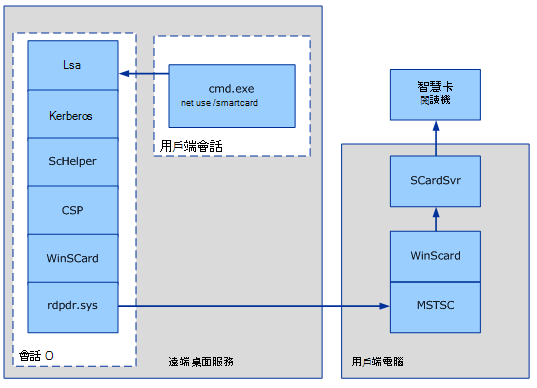

在遠端桌面案例中,使用者使用遠端伺服器來執行服務,而智慧卡則是使用者所使用計算機的本機。 在智慧卡登入案例中,遠端伺服器上的智慧卡服務會重新導向至連線到用戶嘗試登入之本機計算機的智慧卡卡片讀取器。

遠端桌面重新導向

重新導向模型的相關注意事項:

- 此案例是具有遠端桌面服務之電腦上的遠端登入工作階段。 在標示為用戶端會話) 的遠端 會話 (中,用戶會執行

net use /smartcard - 箭號代表使用者在命令提示字元輸入 PIN 之後的 PIN 流程,直到它在連線到遠端桌面連線的智慧卡卡片讀取器中觸達使用者的智慧卡 (RDC) 客戶端電腦

- 驗證是由 LSA 在工作階段 0 中執行

- CryptoAPI 處理是在 LSA ()

lsass.exe中執行。 這可能是因為 RDP 重新導向器 (rdpdr.sys) 允許每個工作階段,而不是每個進程的內容 - ScHelper 連結庫是 Kerberos 通訊協定專屬的 CryptoAPI 包裝函式

- 重新導向決策是根據執行

SCardEstablishContext呼叫的線程會話,根據每個智慧卡內容來進行

RD 工作階段主機伺服器單一登入體驗

作為一般準則合規性的一部分,RDC 用戶端必須可設定為使用認證管理員來取得和儲存使用者的密碼或智慧卡 PIN。 通用準則合規性要求應用程式無法直接存取用戶的密碼或 PIN。

一般準則合規性特別需要密碼或 PIN 永遠不會讓 LSA 保持未加密狀態。 分散式案例應該允許密碼或 PIN 在一個受信任的 LSA 與另一個 LSA 之間移動,而且在傳輸期間無法取消加密。

啟用智慧卡的單一登錄 (SSO) 用於遠端桌面服務工作階段時,使用者仍然需要為每個新的遠端桌面服務會話登入。 不過,系統不會多次提示使用者輸入 PIN 以建立遠端桌面服務工作階段。 例如,使用者按兩下位於遠端電腦上的 Microsoft Word 檔案圖示之後,系統會提示使用者輸入 PIN。 此 PIN 會使用認證 SSP 已建立的安全通道來傳送。 PIN 會透過安全信道路由傳回 RDC 用戶端,並傳送至 Winlogon。 除非 PIN 不正確或智慧卡相關失敗,否則使用者不會收到任何額外的 PIN 提示。

遠端桌面服務和智慧卡登入

遠端桌面服務可讓使用者使用智慧卡登入,方法是在 RDC 用戶端電腦上輸入 PIN,並將它傳送至 RD 工作階段主機伺服器,其方式類似於以使用者名稱和密碼為基礎的驗證。

此外,必須針對智慧卡型登入啟用遠端桌面服務專屬的組策略設定。

若要啟用智慧卡登入遠端桌面會話主機 (RD 工作階段主機) 伺服器,RDC 用戶端電腦上必須有密鑰發佈中心 (KDC) 憑證。 如果電腦不在相同的網域或工作組中,則可以使用下列命令來部署憑證:

certutil.exe -dspublish NTAuthCA "DSCDPContainer"

一 DSCDPContainer 般名稱 (CN) 通常是證書頒發機構單位的名稱。

範例:

certutil -dspublish NTAuthCA <CertFile> "CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=engineering,DC=contoso,DC=com"

如需命令行工具此選項的相關信息,請參閱 -dsPublish。

跨網域的遠端桌面服務和智慧卡登入

若要啟用對企業中資源的遠端訪問,必須在智慧卡上布建網域的跟證書。 從已加入網域的電腦,在命令行執行下列命令:

certutil.exe -scroots update

如需命令行工具此選項的相關信息,請參閱 -SCRoots。

針對跨網域的遠端桌面服務,RD 會話主機伺服器的 KDC 憑證也必須存在於用戶端電腦的 NTAUTH 存放區中。 若要新增存放區,請在命令行執行下列命令:

certutil -addstore -enterprise NTAUTH <CertFile>

其中 CertFile 是 KDC 憑證簽發者的跟證書。

如需命令行工具此選項的相關信息,請參閱 -addstore。

注意

若要從未加入網域的計算機使用智慧卡登入,智慧卡必須包含域控制器的跟證書。 若沒有域控制器的跟證書,就無法建立 PKI) 安全通道 (公鑰基礎結構。

只有在憑證中的 UPN 使用下列格式時,才能跨網域登入遠端桌面服務: <ClientName>@<DomainDNSName>。

憑證中的 UPN 必須包含可解析的網域。 否則,Kerberos 通訊協定無法判斷要連絡的網域。 您可以啟用 GPO X509 網域提示來解決此問題。 如需此設定的詳細資訊,請參閱智慧卡 群組原則 和登錄設定。