主機服務提供者的受防護網狀架構和受防護 VM 規劃指南

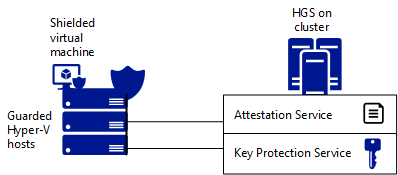

本主題說明為了讓受防護的虛擬機器能夠在網狀架構上執行所需進行的規劃決策。 無論是升級現有的 Hyper-V 網狀架構,還是建立新的網狀架構,執行受防護的 VM 時都涉及兩項主要元件:

- 主機守護者服務 (HGS) 會提供證明和金鑰保護,讓您能夠確定受防護的 VM 只會在已核准且狀況良好的 Hyper-V 主機上執行。

- 已核准且狀況良好、可執行受防護的 VM (和一般 VM) 的 Hyper-V 主機 — 我們稱之為受防護主機。

決策 1:網狀架構中的信任層級

應如何實作主機守護者服務和受防護的 Hyper-V 主機,主要取決於您想要在網狀架構中實現的信任強度。 信任的強度是由證明模式所控管。 有兩個互斥選項:

TPM 信任的證明

如果您的目標是要協助保護虛擬機器免受惡意管理員或遭入侵網狀架構的損害,則應使用 TPM 信任的證明。 此選項適用於多租用戶主控案例,以及企業環境中的高價值資產,例如網域控制站,或是 SQL 或 SharePoint 等內容伺服器。 在允許主機執行受防護的 VM 之前,HGS 會測量 Hypervisor 保護的程式碼完整性 (HVCI) 原則,並強制執行其有效性。

主機金鑰證明

如果您的需求主要是由要求虛擬機器在待用和執行時都必須加密的合規性所驅動,則應使用主機金鑰證明。 此選項適用於一般用途資料中心,您可在其中熟練使用 Hyper-V 主機,而網狀架構管理員則可存取虛擬機器的客體作業系統,以進行日常維護和作業。

在此模式中,網狀架構管理員只負責確保 Hyper-V 主機的健康情況。 由於 HGS 在決定允許或不允許執行的內容時沒有作用,因此惡意程式碼和偵錯工具會如設計般運作。

不過,對於受防護的 VM,會封鎖嘗試直接連結至程序 (例如 WinDbg.exe) 的偵錯工具,因為 VM 的背景工作程序 (VMWP.exe) 是受保護的程序輕型 (PPL)。 不會封鎖替代偵錯技術,例如 LiveKd.exe 所使用的技術。 不同於受防護的 VM,支援加密的 VM 不會以 PPL 的形式執行背景工作程序,因此 WinDbg.exe 等傳統偵錯工具會繼續正常運作。

從 Windows Server 2019 開始,已淘汰名為「管理員信任的證明 (Active Directory 型)」的類似證明模式。

您選擇的信任層級將決定 Hyper-V 主機的硬體需求,以及您在網狀架構上套用的原則。 如有必要,您可以使用現有的硬體和管理員信任的證明來部署受防護網狀架構,然後在硬體升級以及您需要強化網狀架構安全性時,將其轉換為 TPM 信任的證明。

決策 2:現有的 Hyper-V 網狀架構與新的個別 Hyper-V 網狀架構

如果您有現有的網狀架構 (Hyper-V 或其他),您很可能會將其用來執行受防護的 VM 以及一般 VM。 有些客戶選擇會將受防護的 VM 整合到其現有的工具和網狀架構中,有些則會基於商業原因將網狀架構做出區隔。

主機守護者服務的 HGS 管理規劃

請在高度安全的環境中部署主機守護者服務 (HGS),無論是在專用的實體伺服器、受防護的 VM、隔離 Hyper-V 主機上的 VM (與其所保護的網狀架構分開),還是使用不同 Azure 訂用帳戶以邏輯方式分隔的 VM。

| 面積 | 詳細資料 |

|---|---|

| 安裝需求 |

|

| 調整大小 | 每個中型 (8 核心/4 GB) HGS 伺服器節點可處理 1,000 部 Hyper-V 主機。 |

| 管理 | 指定將管理 HGS 的特定人員。 這些人員不應與網狀架構管理員重疊。 為方便比較,我們在管理隔離、實體部署和整體安全性敏感度層級等方面可將 HGS 叢集視同憑證授權單位 (CA)。 |

| 主機守護者服務 Active Directory | 根據預設,HGS 會安裝本身的內部 Active Directory 以進行管理。 這是獨立式的自我管理樹系,也是可協助將 HGS 與網狀架構隔離的建議設定。 如果您已有用於隔離的高權限 Active Directory 樹系,您可以使用該樹系,而不使用 HGS 預設樹系。 切勿將 HGS 加入與 Hyper-V 主機或您的網狀架構管理工具相同樹系中的網域。 這麼做可能會讓網狀架構管理員取得 HGS 的控制權。 |

| 災害復原 | 共有三個選項:

|

| 主機守護者服務金鑰 | 主機守護者服務會使用兩個非對稱金鑰組 (加密金鑰和簽署金鑰),分別以一個 SSL 憑證表示。 有兩個選項可以產生這些金鑰:

除了擁有 HGS 金鑰以外,主機服務提供者也可使用「自備金鑰」,讓租用戶可提供其本身的金鑰,而使部分 (或所有) 租用戶可擁有自己專屬的 HGS 金鑰。 此選項適用於可提供頻外程序讓租用戶上傳其金鑰的主機服務提供者。 |

| 主機守護者服務金鑰儲存 | 為了獲得最強健的安全性,我們建議建立 HGS 金鑰,並單獨儲存在硬體安全性模組 (HSM) 中。 若未使用 HSM,強烈建議在 HGS 伺服器上套用 BitLocker。 |

受防護主機的網狀架構管理規劃

| 面積 | 詳細資料 |

|---|---|

| 硬體 |

|

| 作業系統 | 建議對 Hyper-V 主機 OS 使用 Server Core 選項。 |

| 對於效能的影響 | 根據效能測試,我們預期執行受防護的 VM 與未受防護的 VM 大約會有 5% 的密度差異。 這表示,如果指定的 Hyper-V 主機可執行 20 個未受防護的 VM,則我們預期該主機可執行 19 個受防護的 VM。 請務必根據一般工作負載來確認大小。 例如,密集寫入導向的 IO 工作負載可能會有一些極端值,對密度差異會造成進一步的影響。 |

| 分公司考量 | 從 Windows Server 1709 版開始,您可以為分公司中以受防護 VM 的形式本機執行的虛擬化 HGS 伺服器指定後援 URL。 當分公司無法連線至資料中心的 HGS 伺服器時,可以使用後援 URL。 在舊版 Windows Server 上,執行於分公司中的 Hyper-V 主機必須連線至主機守護者服務,以開啟或即時移轉受防護的 VM。 如需詳細資訊,請參閱分公司考量。 |