伺服器憑證部署概觀

本主題包含下列各節。

伺服器憑證部署元件

您可以使用本指南,將 Active Directory 憑證服務 (AD CS) 安裝為企業根憑證授權單位 (CA),並將伺服器憑證註冊到執行網路原則伺服器 (NPS)、路由及遠端存取服務 (RRAS),或 NPS 和 RRAS 兩者的伺服器。

如果您使用憑證型驗證部署 SDN,伺服器必須使用伺服器憑證,向其他伺服器證明其身分識別,以便實現安全通訊。

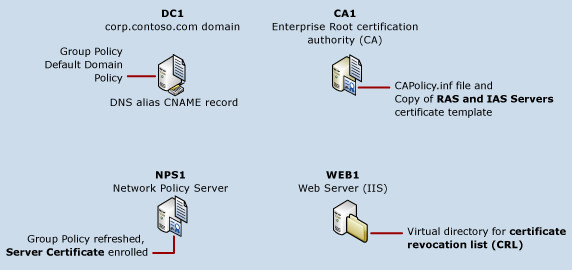

下圖顯示將伺服器憑證部署至 SDN 基礎結構中伺服器所需的元件。

注意

在上圖中,描述了多部伺服器:DC1、CA1、WEB1 和許多 SDN 伺服器。 本指南提供部署和設定 CA1 和 WEB1 的指示,以及設定 DC1 的指示,而本指南假設您已在網路上安裝這些伺服器。 如果您尚未安裝 Active Directory 網域,則可以使用 Windows Server 2016 的核心網路指南來執行此安裝。

如需上圖中所描述每個項目的詳細資訊,請參閱下列內容:

執行 AD CS 伺服器角色的 CA1

在此案例中,企業根憑證授權單位 (CA) 也是發行 CA。 CA 會向具有正確安全性權限的伺服器電腦發出憑證,以註冊憑證。 Active Directory 憑證服務 (AD CS) 已安裝在 CA1。

針對大型網路或基於安全性考量的理由,您可以將根 CA 和發行 CA 的角色分開,並部署作為發出 CA 的次級 CA。

在最安全的部署中,企業根 CA 會離線且受到實體保護。

CAPolicy.inf

安裝 AD CS 之前,您會使用部署的特定設定來設定 CAPolicy.inf 檔案。

RAS 和 IAS 伺服器憑證範本的複本

部署伺服器憑證時,您會製作 RAS 和 IAS 伺服器憑證範本的複本,然後根據您的需求和本指南中的指示來設定範本。

您會使用範本的複本,而不是原始範本,以便保留原始範本的設定以供日後使用。 您可以設定 RAS 和 IAS 伺服器範本的複本,以便 CA 可以建立伺服器憑證,其會將這些憑證發行至 Active Directory 使用者和電腦中您指定的群組。

其他 CA1 設定

CA 會發佈憑證撤銷清單 (CRL),電腦必須檢查此清單,確保以身分識別證明形式呈現的憑證是有效的憑證,而且尚未撤銷。 您必須使用正確的 CRL 位置來設定 CA,以便電腦知道驗證過程中要在哪裡尋找 CRL。

執行 Web 服務 (IIS) 伺服器角色的 WEB1

在執行 Web 伺服器 (IIS) 伺服器角色 (WEB1) 的電腦上,您必須在 Windows 檔案總管中建立資料夾,用作 CRL 和 AIA 的位置。

CRL 和 AIA 的虛擬目錄

在 Windows 檔案總管中建立資料夾之後,您必須在 Internet Information Services (IIS) 管理員中將資料夾設定為虛擬目錄,以及設定虛擬目錄的存取控制清單,以允許電腦在 AIA 和 CRL 於該處發佈之後對其進行存取。

執行 AD DS 和 DNS 伺服器角色的 DC1

DC1 是您網路上的網域控制站和 DNS 伺服器。

群組原則預設網域原則

在 CA 上設定憑證範本之後,您可以在群組原則中設定預設網域原則,以便憑證自動註冊到 NPS 和 RAS 伺服器。 群組原則是在伺服器 DC1 上的 AD DS 中設定。

DNS 別名 (CNAME) 資源記錄

您必須建立 Web 伺服器的別名 (CNAME) 資源記錄,以確保其他電腦可以找到該伺服器,以及儲存在伺服器上的 AIA 和 CRL。 此外,使用別名 CNAME 資源記錄會提供彈性,以便您可以將 Web 伺服器用於其他用途,例如裝載 Web 和 FTP 網站。

NPS1,其會執行網路原則與存取服務伺服器角色的網路原則伺服器角色服務

當您執行《Windows Server 2016 核心網路指南》中的工作時,系統會安裝 NPS,因此在執行本指南中的工作之前,您應該已有一或多個 NPS 安裝在網路上。

套用群組原則並將憑證註冊到伺服器

在設定了憑證範本和自動註冊之後,您可以在所有目標伺服器上重新整理群組原則。 此時,伺服器會從 CA1 註冊伺服器憑證。

伺服器憑證部署程序概觀

注意

伺服器憑證部署一節中提供如何執行這些步驟的詳細資料。

設定 NPS 伺服器憑證註冊的程序會在下列階段發生:

在 WEB1 上,安裝 Web 伺服器 (IIS) 角色。

在 DC1 上,為您的 Web 伺服器 (WEB1) 建立別名 (CNAME) 記錄。

將您的 Web 伺服器設定為從 CA 裝載 CRL,然後發佈 CRL,並將企業根 CA 憑證複製到新的虛擬目錄。

在您打算安裝 AD CS 的電腦上,為電腦指派靜態 IP 位址、重新命名電腦、將電腦加入網域,然後使用作為 Domain Admins 和 Enterprise Admins 群組成員的使用者帳戶登入電腦。

在您打算安裝 AD CS 的電腦上,使用部署特有的設定來設定 CAPolicy.inf 檔案。

安裝 AD CS 伺服器角色,並執行 CA 的其他設定。

將 CRL 和 CA 憑證從 CA1 複製到 Web 伺服器 WEB1 上的共用。

在 CA 上,設定 RAS 和 IAS 伺服器憑證範本的複本。 CA 會根據憑證範本發出憑證,因此您必須在 CA 發出憑證之前,設定伺服器憑證的範本。

在群組原則中設定伺服器憑證自動註冊。 設定自動註冊時,您已使用 Active Directory 群組成員資格指定的所有伺服器,在每部伺服器上的群組原則重新整理時,會自動接收伺服器憑證。 如果您稍後新增更多伺服器,其也會自動接收伺服器憑證。

重新整理伺服器上的群組原則。 群組原則重新整理時,伺服器會收到伺服器憑證,此憑證是以您在上一個步驟中設定的範本為基礎。 在驗證過程中,伺服器會使用此憑證,向用戶端電腦和其他伺服器證明其身分識別。

注意

所有網域成員電腦都會自動接收企業根 CA 的憑證,而無需設定自動註冊。 此憑證與您使用自動註冊來設定和散發的伺服器憑證不同。 CA 的憑證會自動安裝在所有網域成員電腦的 [受信任的根憑證授權單位] 憑證存放區中,以便其將信任此 CA 所發行的憑證。

驗證所有伺服器是否都已註冊有效的伺服器憑證。