安全開機和裝置加密概觀

本文提供安全開機和裝置加密功能的概觀,強調主要 OEM 需求和考慮。

適用於:Windows 10 行動裝置版

安全開機

安全開機是一個程式,可在裝置上驗證韌體映像,再允許它們執行。 從根信任開始(由製造期間在韌體中佈建的密鑰哈希組成),安全開機密碼編譯會驗證所有開機組件的數位簽名,從預先 UEFI 開機載入器、到 UEFI 環境,最後到主要 OS 和其中執行的所有元件(例如驅動程式和應用程式)。 安全開機有助於確保只有授權的程式代碼可以在操作系統載入之前執行。

SoC 廠商所提供的核心 UEFI 環境會實作 UEFI 安全開機標準,如 UEFI 規格第 27 節中所述。 此標準描述所有 UEFI 驅動程式和應用程式在執行之前,針對布建至 UEFI 執行時間變數的金鑰進行驗證的程式。 如需SoC廠商所實作的核心UEFI環境詳細資訊,請參閱 Windows 中的開機和 UEFI 和 UEFI。

安全開機程式

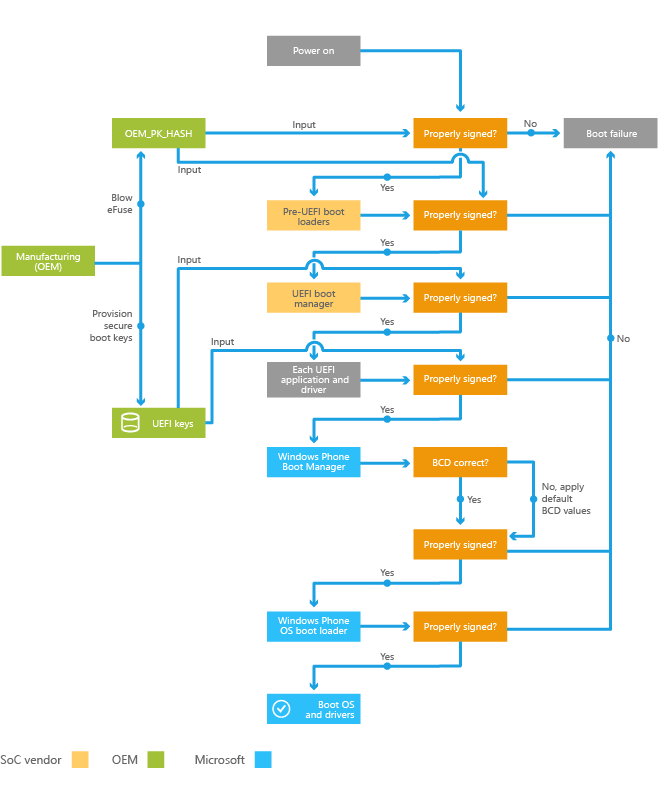

下圖提供安全開機程式的概觀。

下列步驟將更詳細地描述此程式:

為了啟用安全開機,OEM 會在製造期間執行一系列工作,包括布建安全開機密鑰和吹爆各種保險絲。

開機裝置會針對信任根啟動驗證預先 UEFI 開機載入器的簽章的程式。 如果這項檢查成功,則會載入 UEFI 開機管理員。

當 UEFI 開機管理員載入每個 UEFI 應用程式或驅動程式時,它會檢查二進位檔是否已正確簽署。 如果檢查任何元件失敗,則不會載入元件,開機程式將會失敗。

成功載入開機管理員(Microsoft所提供的 UEFI 元件)之後,它會檢查特定 BCD (開機組態數據) 設定是否完好無損。 如果它們未完整,Windows 10 會使用安全開機原則所考慮的值正確,並忽略其他值。o

開機管理員會驗證開機載入器簽章,而且只有在簽章有效時才會載入開機載入器。

開機載入器會先驗證所有開機關鍵驅動程式的簽章,再載入它們和核心。 此時,核心有責任先驗證所有驅動程式和應用程式的簽章,再載入它們。

與安全開機相關的 OEM 需求和考慮

OEM 應該注意下列與安全開機相關的需求和考慮:

您必須在製造期間執行一系列工作,才能啟用安全開機,包括布建安全開機密鑰和吹吹各種 JTAG 保險絲。

OEM 必須使用至少 512 KB RPMB 磁碟分區的 eMMC 元件,如最低硬體需求規格中所述。

在製造期間,必須布建 eMMC 元件上的重新執行受保護記憶體區塊 (RPMB) 作為安全開機啟用程式的一部分。 發生此布建之後,裝置中的特定 eMMC 元件和 SoC 元件會系結在一起;無法在另一個裝置中使用使用 RPMB 的 OS 移除和重複使用 eMMC 元件。

啟用安全開機之後,裝置上的所有驅動程式和應用程式都必須簽署,才能由操作系統載入它們。 如需詳細資訊,請參閱 程式代碼簽署。

行動裝置加密

Windows 10 行動裝置版 支援使用 BitLocker 技術來加密本機儲存在內部數據分割上的所有用戶數據。 這有助於保護本機裝置數據的機密性,避免離線硬體攻擊。 如果裝置遺失或遭竊,且使用者以 PIN 鎖定其裝置,裝置加密有助於攻擊者難以從裝置復原機密資訊。

啟用裝置加密時,會加密主要OS和內部用戶資料存放區分割區。 插入手機的 SD 卡不會加密。

使用者可以使用 Settings =System =>>Device encryption 開啟或關閉裝置上的裝置加密,但這可能會使裝置不符合規範並觸發合規性失敗,例如電子郵件不會再與裝置同步處理。 當裝置加密開啟時,系統會要求使用者建立 PIN 來保護裝置。

與裝置加密相關的 OEM 需求和考慮

您應該注意下列與裝置加密相關的需求和考慮:

預設不會啟用裝置加密。 在下列案例中,會自動啟用裝置加密:

使用者會將 Outlook 帳戶新增至裝置,並將它所連線的 Microsoft Exchange 伺服器設定為需要裝置加密。

使用者會將裝置連線到公司應用程式帳戶,而帳戶的企業裝置管理伺服器會將原則向下推送至需要裝置加密的裝置。

在這些案例中,裝置會在裝置上設定裝置加密原則變更之後,自動開始加密主要OS和內部用戶資料存放區分割區。 裝置加密工作會進行節流處理,以將對終端用戶的影響降到最低。

沒有裝置加密特有的 OEM 啟用工作。 不過,OEM 必須遵循啟用安全開機的指示。

在裝置上啟用裝置加密之後,在主要OS外部執行的應用程式(例如,UEFI 中的客戶服務應用程式)無法將數據寫入裝置上的加密分割區。 只有主要 OS 或更新 OS 中的應用程式可以將數據寫入加密的數據分割。