零信任和網路

傳統的網路安全性模型是以內部部署為建組基礎,一旦通過驗證,系統即會指派一個授權層級,以存取網路上的資料和資源。 不過,隨著越來越多的公司和組織移至雲端式服務和混合式工作模型,網路安全周邊便有可能遭到攻擊。

網路安全性是一個防禦場,安全小組之間會使用最新的工具來保護您的網路、資料和資源不受攻擊,而網路犯罪者則會尋找他們可以利用的弱點。 他們想要取得您網路的存取權,以造成中斷並尋找他們可以竊取及銷售的敏感性資料。

零信任不是工具,而是安全性模型。 使用此模型來保護您的網路時,有兩大目標:

- 嘗試限制攻擊造成的損壞,以及攻擊傳播的速度。

- 讓網路犯罪更難以攻擊您的網路。

為達成上述目標,遵守零信任方法的網路會做出下列判斷:

- 假設您的網路不安全,無法受到攻擊。

- 威脅 (無論是內部或外部) 總是存在於您的網路上。

- 裝置在網路的位置不應該信任。

- 每個使用者和裝置都應該經過驗證和授權。

- 應該從多個資料點動態評估裝置和使用者行為。

零信任的成熟度模型

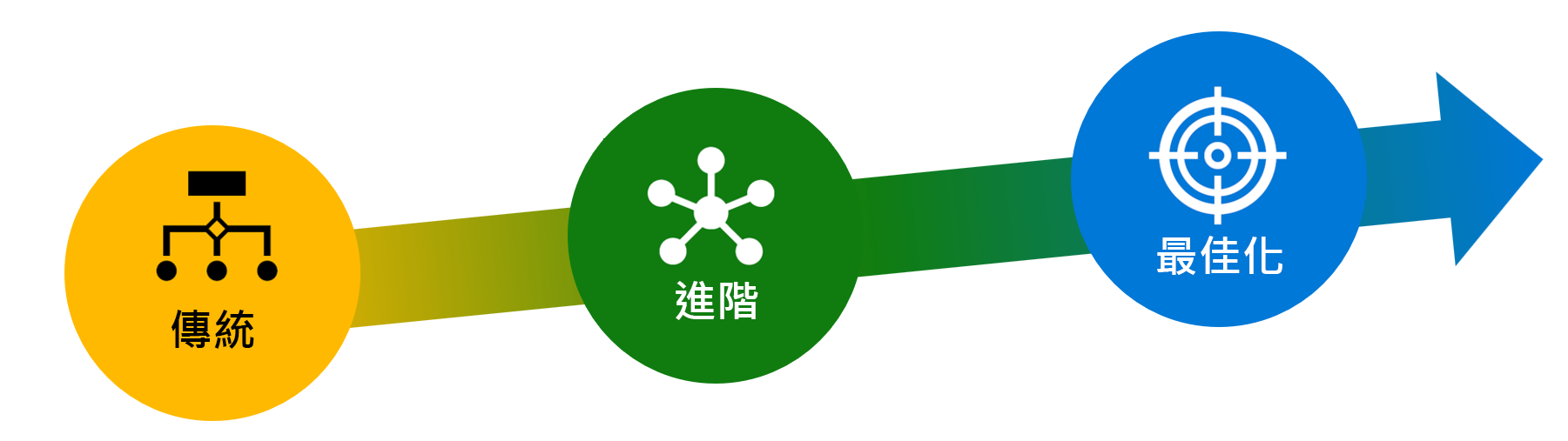

談到網路安全性,每個組織都會處於不同層級的成熟度。 在零信任內,有一個成熟度模型可讓您知道您所在位置。 有三個類別: 傳統、進階及最佳。 大部分組織的類別介於傳統與進階之間。

傳統

傳統階段大致上是大多陣列織在考慮其網路的零信任方法時要開始的地方。 其摘要如下:

- 存取和授權許可權為手動管理且大部分是靜態。

- 使用者可以直接使用某些網際網路資源。

- 虛擬私人網路和開放式網路提供大部分資源的存取權。

- 裝置和使用者工作負載會監視已知威脅和靜態流量篩選。

- 部分內部和外部流量已加密。

進階

組織正在改善其網路安全性狀態,並實施改善的安全性原則。 這可以摘要說明如下:

- 使用者存取網路和資料的許可權使用安全性原則進行管理。

- 雲端應用程式、網際網路資源和敏感性私人網路的存取權現在受到限制。

- 網路流量會受到監視。

- 大部分的內部和外部流量都會加密。

最佳

就零信任成熟度等級而言,這是所有組織都想要抵達的階段等級。 他們已實施大規模的安全性變更。 其摘要如下:

- 使用根據使用者使用狀況和資料風險自動檢查的調整存取權限。

- 如果違反原則,會針對原則存取使用多個資料點來持續評估每個使用者或裝置工作階段。

- 會監視所有網路流量,以識別潛在威脅,當發現威脅時,系統管理員會收到通知。

- 所有資料和網路流量都會透過端對端進行加密。

無論貴組織處於哪個階段,使用零信任策略都可協助您改善網路安全性,並更妥善地保護您的資產、資源和資料。