使用零信任保護您的網路

「零信任」網路策略需要改變網路安全性的方法。 輕鬆實作的小型步驟可能會產生很大的影響。 當您考慮網路的「零信任」策略時,請將重點放在三個主要領域:

- 網路分割

- 威脅防護

- 網路加密

網路分割

網路分割是將您的網路分割成較小、離散區域,以及限制可存取每個區段的人員的程序。 這可以減輕入侵的影響、限制網路罪犯可能造成的損害量,以及降低他們在網路橫向移動的便利性。

讓我們看看這如何套用到您的住家。 住家由一些房間所組成,包括休息室、廚房、餐廳、浴室、寢室等等。 在傳統的安全性模型中,在某人通過前門之後,他們可以隨意造訪每個房間。

下圖顯示平面網路的簡化轉譯。 當攻擊者進入您的網路時,他們可以前往任何地方。

不過,使用分割,您可以確定每個房間都有一個一律鎖上的門,而且需要唯一的金鑰才能解除鎖定。 如果有人進入房屋,他們可以造訪的地方會受到嚴格限制,而且需要投入更多心力和時間才能存取。

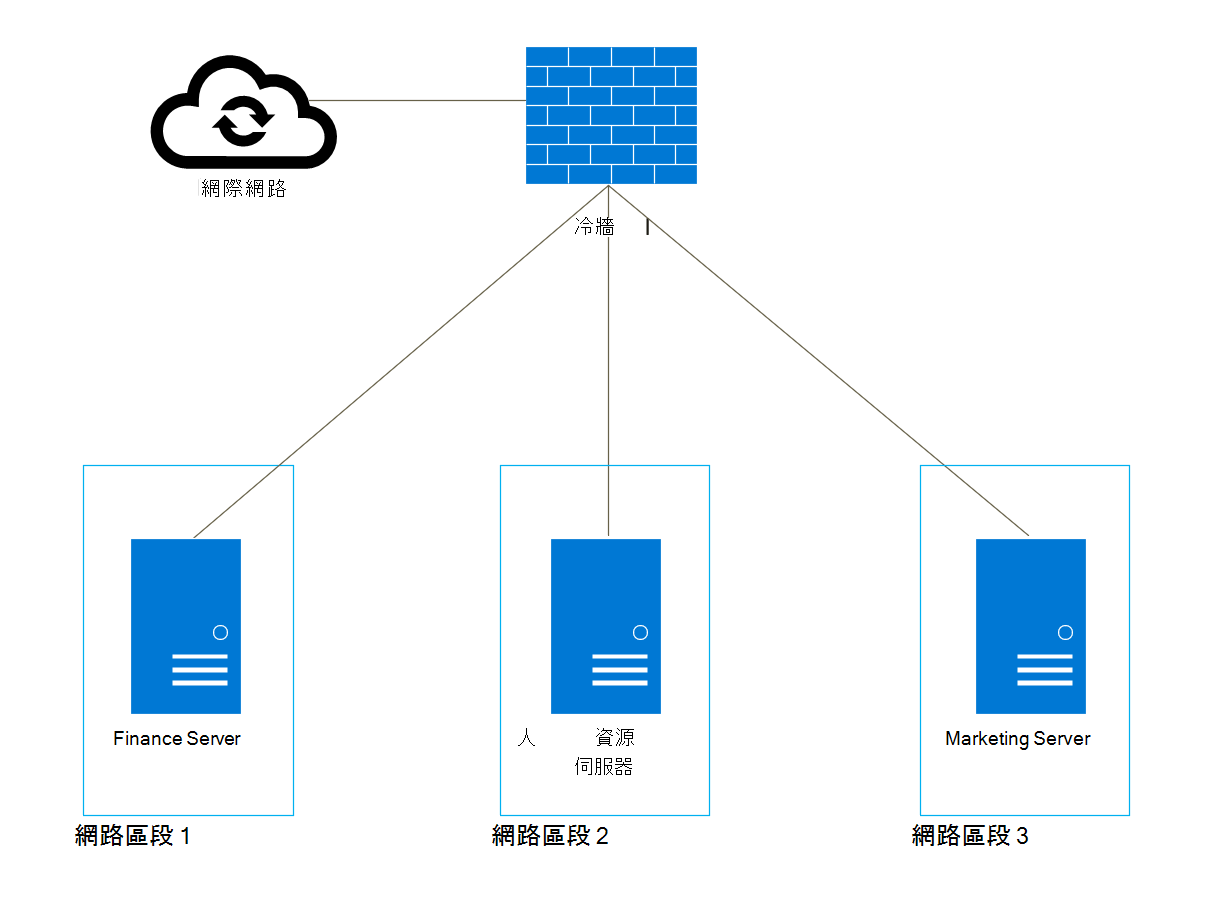

下圖顯示分割網路的簡化轉譯。 網路罪犯必須依序攻擊每個區段才能存取您的資料。

網路分割會建立關鍵作業或資產的界限,其方式與您將財務小組放在專屬辦公室的方式大致相同。 可確保即使您的網路遭到入侵,攻擊者也無法觸達分割區域,藉此改善網路資產的完整性。

發生攻擊時,此策略有助於防止網路罪犯跨網路移動 (稱為橫向移動),因為每個區段都與「零信任」策略整合,而且沒有驗證和授權就不會授與存取權。

即時威脅防護

隨著網路攻擊越來越複雜,您需要使用威脅情報來協助讓警告和威脅指示器相互關聯,進而排定回應攻擊的優先順序。 若要達到此目的,您必須部署複雜的軟體工具,以即時監視整個網路上發生的所有活動。 這些工具依賴您網路中多個來源的最新資料來識別流量是好是壞。

因此,強固的威脅防護解決方案必須掃描所有流量以尋找是否有惡意承載,以及不尋常的裝置和使用者行為。

使用延伸偵測及回應 (XDR) 工具對於提供必要的端對端可見度和自動化回應來保護資產、補救威脅和支援調查至關重要。 典型 XDR 解決方案會使用威脅情報,將每個活動分類為已知或未知惡意程式碼,或有效的作業。 XDR 也會監視使用者活動,例如使用者登入事件,以了解使用者的地理位置、他們通常存取的應用程式,以及用來精確找出威脅的裝置。

一般而言,威脅分為兩大類別:已知和未知攻擊。

- 已知攻擊是其他來源先前已探索到的攻擊。 攻擊通常會有唯一的指標,可進行識別。 藉由將威脅偵測工具保持在最新狀態,您會發現這些攻擊,並且在它們造成任何損害之前進行緩解。

- 未知攻擊是新的威脅和攻擊,與任何已知指標不相符。 這些稱為零時差攻擊。 威脅防護系統識別這些攻擊的能力取決於它知道哪些是一般流量和行為,而哪些不是。

使用這些工具可讓安全性小組獲得必要的資訊,以在內部和外部偵測、阻止和防禦最重要的攻擊和風險。

使用加密限制存取

資料是我們一切工作的核心,無論是您喜愛的對象的圖片、線上購物籃的內容,或客戶財務記錄。 網路提供我們存取此資料的方法,但是也開放讓網路罪犯可以濫用。

確保資料安全的最佳方式之一是確保資料已加密。 加密是將訊息轉譯成沒有正確金鑰進行解碼的任何人無法理解內容的程序。

加密您的資料不只適用於儲存在裝置上的資料,不論是內部部署、雲端或外部磁碟機上 (稱為待用資料),也適用於跨網路傳送的資料 (稱為傳輸中資料)。

將「零信任」策略套用至網路時,其中一個主要目標是確保任何存取資料的應用程式都會將資料加密。 您也應該考慮加密從內部部署網路移至雲端或網際網路的所有資料。 市場上有許多工具可以順暢地加密使用者裝置與所使用應用程式以及資料來源之間的所有通訊。 如果您要開發自己的應用程式,就必須加密傳輸中的所有資料。