探索實體

將警示傳送至 Microsoft Sentinel 時,其會包含 Microsoft Sentinel 識別並分類為實體的資料元素,例如使用者帳戶、主機、IP 位址和其他項目。 有時候,如果警示未包含有關實體的足夠資訊,則此識別可能會是一項挑戰。

例如,您可以使用一種以上的方式來識別使用者帳戶:使用 Microsoft Entra 帳戶的數值識別碼 (GUID),或其使用者主體名稱 (UPN) 值,或者使用其使用者名稱及其 NT 網域名稱的組合。 不同的資料來源可以用不同的方式來識別相同的使用者。 因此,在可能的情況下,Microsoft Sentinel 會將這些識別碼合併成單一實體,以便能夠正確識別。

不過,也可能發生您的其中一個資源提供者建立的警示中的實體未充分識別的情況,例如,沒有網域名稱內容的使用者名稱。 在這類情況下,使用者實體無法與相同使用者帳戶的其他執行個體合併,其會被識別為個別的實體,而這兩個實體會維持分開而非整合。

為了將發生這類情況的風險降至最低,您應該確認所有警示提供者都能正確地識別其產生警示中的實體。 此外,與 Microsoft Entra ID 同步處理使用者帳戶實體,可能會產生整合的目錄,其能夠合併使用者帳戶實體。

以下是目前在 Microsoft Sentinel 中識別的實體類型:

使用者帳戶 (帳戶)

Host

IP 位址 (IP)

惡意程式碼

檔案

處理

雲端應用程式 (CloudApplication)

網域名稱 (DNS)

Azure 資源

檔案 (FileHash)

登錄機碼

登錄值

安全性群組

URL

IoT 裝置

信箱

郵件叢集

郵件訊息

提交郵件

實體頁面

當您在搜尋、警示或調查中遇到任何實體 (目前限制為使用者和主機) 時,您可以選取實體,然後進入實體頁面,這是與充滿該實體相關實用資訊的資料表。 您將在此頁面上找到的資訊類型包括關於實體的基本事實、與此實體相關的值得注意事件時間軸,以及實體行為的相關深入解析。

實體頁面包含三個部分:

左邊的面板包含實體的識別資訊,收集自資料來源,例如 Microsoft Entra ID、Azure 監視器、適用於雲端的 Microsoft Defender 和 Microsoft Defender XDR。

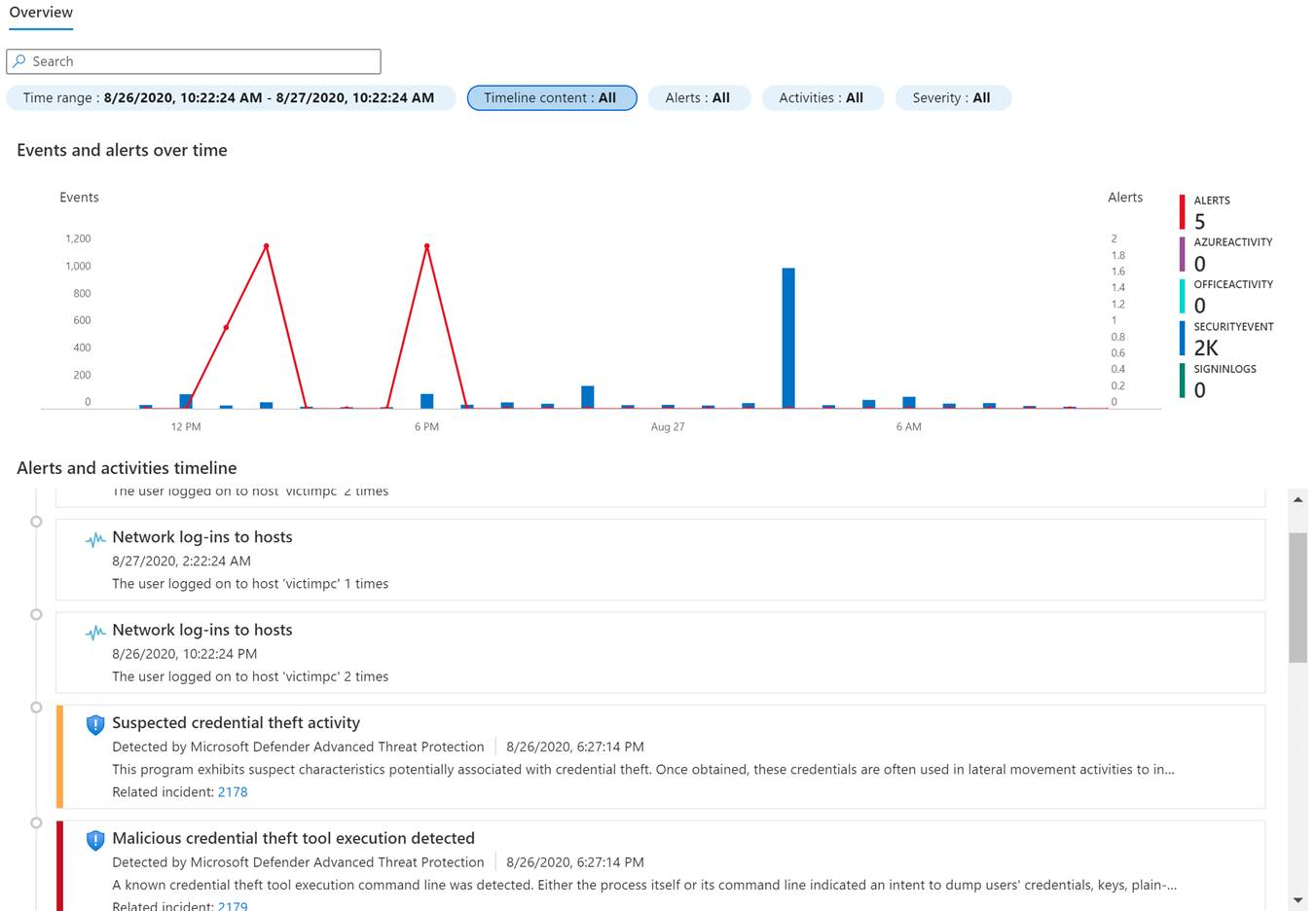

中央面板會顯示與實體 (例如警示、書籤和活動) 相關的值得注意事件的圖形化和文字時間軸。 活動為來自 Log Analytics 值得注意的事件的彙總。 偵測這些活動的查詢是由 Microsoft 安全性研究小組所開發。

右側面板會呈現有關實體的行為深入解析。 這些深入解析有助於快速識別異常和安全性威脅。 深入解析是由 Microsoft 安全性研究小組所開發,並且以異常偵測模型為基礎。

時間軸

時間軸是實體頁面對 Microsoft Sentinel 中的行為分析貢獻的主要部分。 其會呈現有關實體相關事件的故事,協助您了解實體在特定時間範圍內的活動。

您可以從數個預設選項中選擇時間範圍 (例如過去 24 小時),或將其設定為任何自訂的時間範圍。 此外,您可以設定篩選器,將時間軸中的資訊限制為特定類型的事件或警示。

時間軸中會包含下列類型的項目:

警示 - 將實體定義為對應實體的任何警示。 如果您的組織已使用分析規則建立自訂警示,您應該確定已正確完成規則的實體對應。

書籤 - 包含頁面上所顯示特定實體的任何書籤。

活動 - 與實體相關的值得注意事件彙總。

實體深入解析

實體深入解析是 Microsoft 安全性研究人員所定義的查詢,可協助您的分析師更有效率且更有效地進行調查。 深入解析會呈現為實體頁面的一部分,並以表格式資料和圖表形式提供有關主機和使用者的重要安全性資訊。 在這裡提供資訊表示您不需要改道至 Log Analytics。 深入解析包含有關登入、群組新增、異常事件等的資料,並包含用來偵測異常行為的進階 ML 演算法。 深入解析會根據下列資料類型:

Syslog

SecurityEvent

稽核記錄

登入記錄

Office 活動

BehaviorAnalytics (UEBA)