了解行為分析

找出組織內的威脅及其潛在的影響 - 無論是遭入侵的實體或惡意的內部人員,一直是耗時且費力的程序。 當您透過警示篩選、連接線索並主動搜捕時會耗上大量的時間和精力,卻只能獲得一點回報。 而且,很有可能複雜的威脅也會逃避探索。 難以捉摸的威脅,如零時差、目標和進階持續性威脅,對您的組織而言可能是最危險的,使得要偵測到它們變得更為重要。

Microsoft Sentinel 中的實體行為功能可免除分析師枯燥的工作負載,以及最後成果的不確定性。 實體行為功能可提供高精確度且可採取動作的情報,以便他們專注於調查和補救工作。

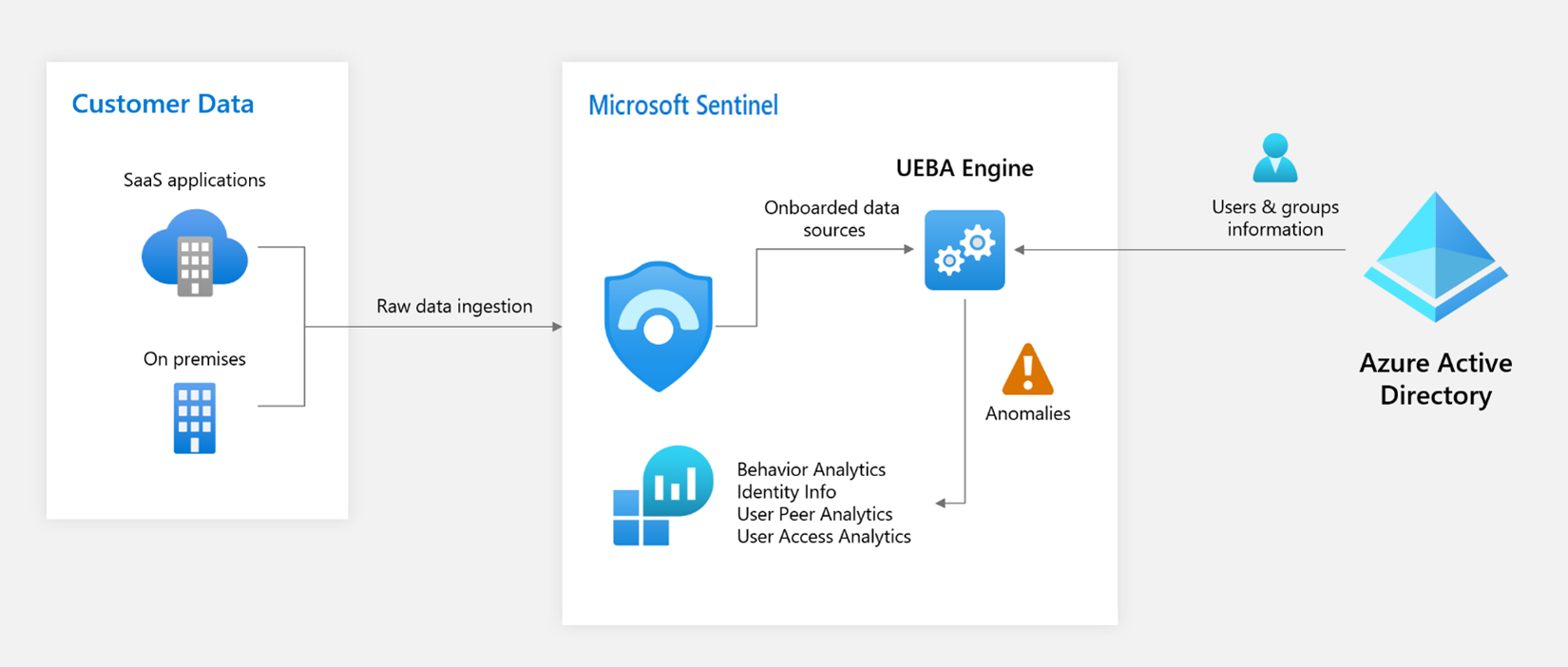

當 Microsoft Sentinel 從其所有連接的資料來源收集記錄和警示時,就會加以分析並建置組織實體 (使用者、主機、IP 位址、應用程式等) 的基準行為設定檔。 分析會跨時間與對等群組層級執行。 藉由使用各種技術和機器學習功能,Microsoft Sentinel 可識別異常活動,並協助您判斷資產是否遭到入侵。 不僅如此,還可以找出特定資產的相對敏感度、識別資產的對等群組,並評估任何給定遭入侵資產的潛在影響 (其「影響半徑」)。 有了此資訊,您就可以有效地設定調查和事件處理的優先順序。

架構概觀

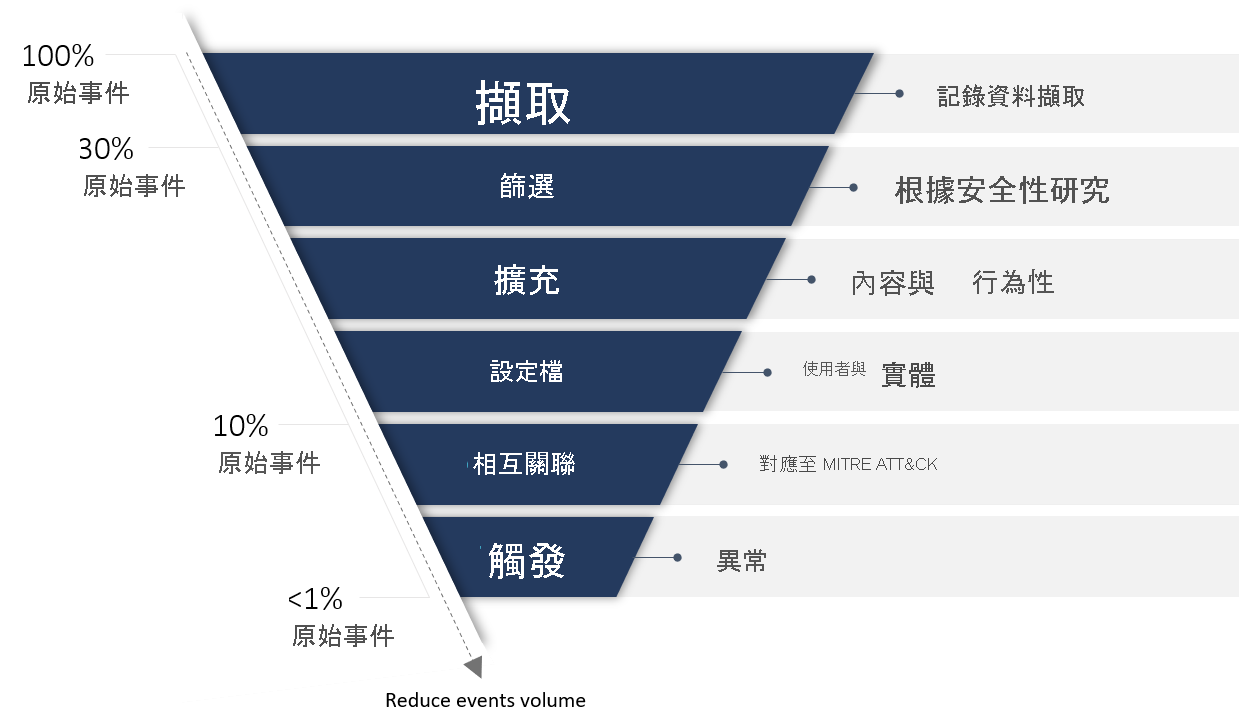

安全性導向分析

Microsoft 採用 Gartner 用於 UEBA 解決方案的範例,Microsoft Sentinel 根據三個參考框架提供「由外而內」的方法:

使用案例: Microsoft Sentinel 會根據與策略、技術和子技術 MITRE ATT&CK 架構一致的安全性研究,排列相關攻擊媒介和案例的優先順序。 優先順序會將各種實體識別為終止鏈結中的犧牲者、發動者或樞紐點。 Microsoft Sentinel 具體著重於每個資料來源所提供最具價值的記錄。

資料來源:雖然最重要的是支援 Azure 資料來源,但是 Microsoft Sentinel 會體貼地選取協力廠商資料來源,以提供符合我們威脅案例的資料。

分析:Microsoft Sentinel 會使用各種機器學習 (ML) 演算法來識別異常的活動,並以內容擴充的形式來清楚且簡潔地呈現辨識項。 請參閱以下範例。

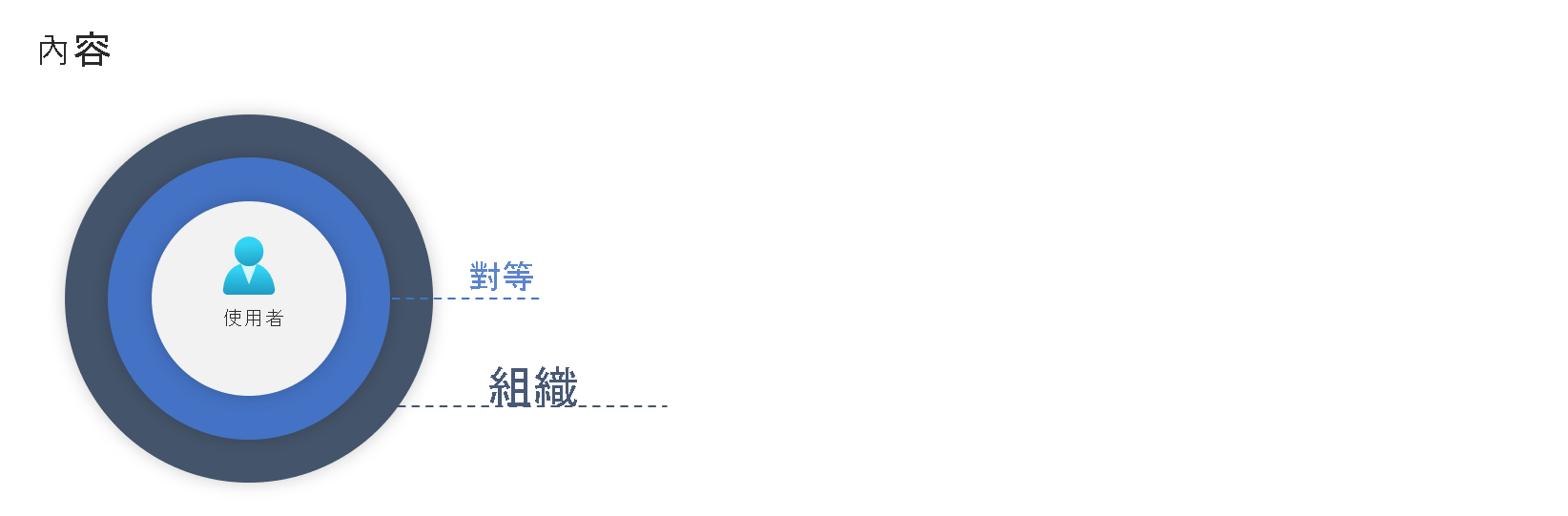

Microsoft Sentinel 提供的成品可協助您的安全性分析師清楚了解內容中的異常活動,以及與使用者的基準設定檔比較。 使用者 (或主機或位址) 所執行的動作會經過內容評估,其中的 "true" 結果會指出已識別的異常:

跨地理位置、裝置和環境。

跨時間和頻率範圍 (相較於使用者自己的歷程)。

相較於同儕的行為。

相較於組織的行為。

評分

每個活動都會以「調查優先順序分數」進行評分。 這些分數會根據使用者及其同儕的行為學習,判斷特定使用者執行特定活動的可能性。 被識別為最異常的活動會獲得最高的分數 (0-10 的分數)。