保護 VPN 連線,包括點對站與站對站

請務必知道 VPN 閘道連線有不同的設定可供使用。 您必須判斷哪一個設定最符合您的需求。 在下列各節中,您可以檢視下列 VPN 閘道連線的設計資訊和拓撲圖表。 使用圖表和描述來協助選取連線拓撲以符合您的需求。 圖表顯示主要比較基準拓撲,但可以使用圖表作為指導方針來建置更複雜的設定。

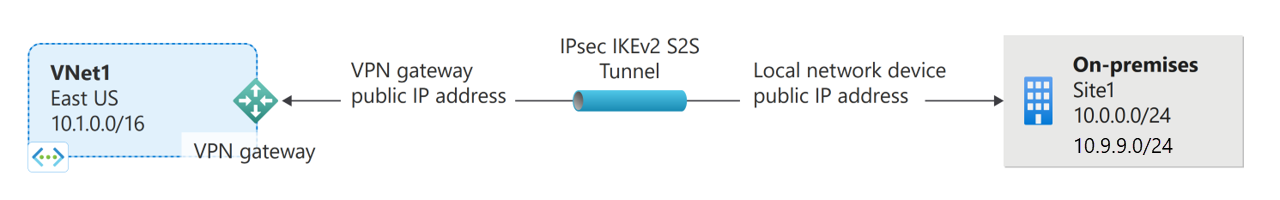

站對站 VPN

站對站 (S2S) VPN 閘道連線是透過 IPsec/IKE (IKEv1 或 IKEv2) VPN 通道的連線。 S2S 連線可用於跨單位和混合式設定。 S2S 連線需要有位於內部且獲指派公用 IP 位址的 VPN 裝置。

VPN 閘道可使用一個公用 IP 或在使用兩個公用 IP 的主動-主動模式中設定 VPN 閘道。 在主動待命模式中,一個 IPsec 通道為主動,另一個通道則處於待命狀態。 在此設定中,流量會流經主動通道,如果此通道發生一些問題,流量就會切換至待命通道。 「建議」在主動-主動模式中設定 VPN 閘道;這兩個 IPsec 通道會同時處於使用中狀態,且資料會同時流經這兩個通道。 主動-主動模式的另一個優點是客戶可體驗更高的輸送量。

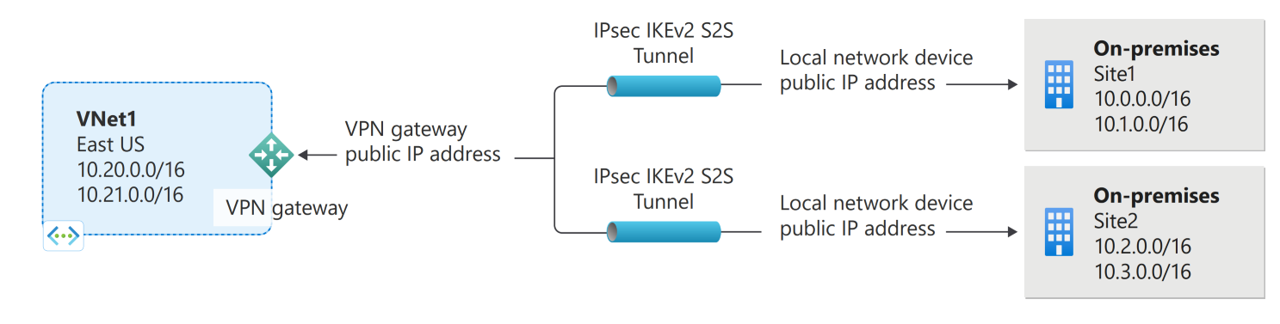

您可以從虛擬網路閘道建立多個 VPN 連線,通常會連線到多個內部部署網站。 使用多個連線時,您必須使用 RouteBased VPN 類型 (在搭配傳統 VNet 使用時,稱為動態閘道) 。 因為每個虛擬網路只能有一個 VPN 閘道,所有透過閘道的連接共用可用頻寬。 這種連線有時稱為「多站台」連線。

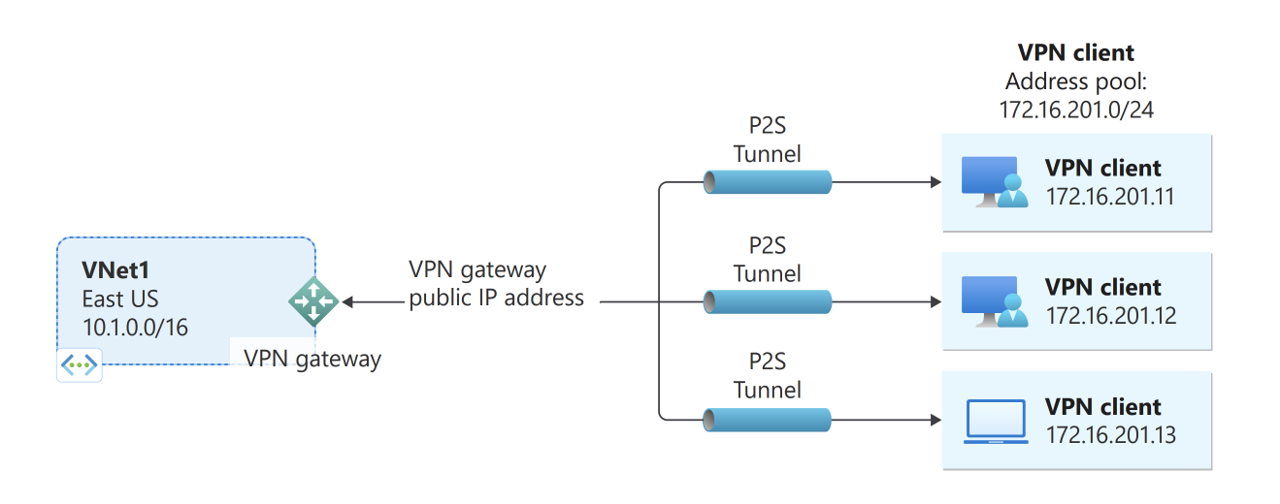

點對站虛擬私人網路

點對站 (P2S) VPN 閘道連線可讓您建立從個別用戶端電腦到虛擬網路的安全連線。 建立的點對站連線始自用戶端電腦。 此解決方案適合於想要從遠端位置 (例如從住家或會議) 連線到 Azure VNet 的遠距工作者。 當您只有少數用戶端必須連線至 VNet 時,P2S VPN 也是很實用的方案 (而不是使用 S2S VPN)。

與 S2S 連線不同,P2S 連線不需要內部部署公眾對應 IP 位址或 VPN 裝置。 P2S 連接可以透過同一 VPN 閘道搭配 S2S 連線使用,前提是兩個連線的所有設定要求都合規。

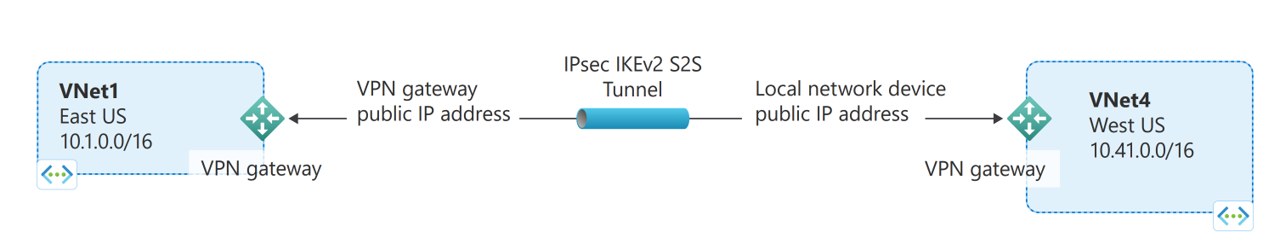

VNet 對 VNet 連線 (網際網路通訊協定安全/網際網路金鑰交換虛擬私人網路通道)

將一個虛擬網路連結到另一個虛擬網上 (VNet 對 VNet) 與將一個 VNet 連結到內部署網站位置類似。 兩種連結類型都使用 VPN 閘道提供使用 IPsec/IKE 的安全通道。 您甚至可以將 VNet 對 VNet 通訊與多站台連結設定合併。 這樣,便可以建立將跨界連線與虛擬網路間連線相結合的網路拓撲。

連結的 VNet 可以:

- 在相同或不同區域中

- 在相同或不同訂用帳戶中

- 在相同或不同部署模型中

部署模型之間的連線

Azure 當前有兩個部署模型: 傳統模型和 Resource Manager。 若已經使用 Azure 一段時間了,那麼您可能已經在傳統 VNet 上執行 Azure VM 和執行個體角色了。 您的新 VM 和執行個體角色可能正在 Resource Manager 中建立的 VNet 中執行。 您可以在 VNet 之間建立連線,以讓一個 VNet 中的資源與另一個 VNet 中的資源直接通訊。

VNet 對等互連

只要您的虛擬網路滿足特定要求,您就可以使用 VNet 對等互連建立自己的連線。 VNet 對等互連不使用虛擬網路閘道。

站對站和 ExpressRoute 並存連線

ExpressRoute 是從 WAN (不透過公用網際網路) 到 Microsoft 服務 (包括 Azure) 的私人連線。 站對站 VPN 流量會以加密方式透過公用網際網路進行傳輸。 能夠對相同的虛擬網路設定站對站 VPN 和 ExpressRoute 連線有諸多好處。

您會將站對站 VPN 設定為 ExpressRoute 的安全容錯移轉路徑,或使用站對站 VPN 來連線至不屬於您的網路但透過 ExpressRoute 連線的網站。 請注意,此設定需要相同虛擬網路的兩個虛擬網路閘道,一個使用閘道類型 VPN,另一個使用閘道類型 ExpressRoute。