了解 Azure Synapse Analytics 的網路安全性選項

您應該考慮採取一些網路安全性步驟,以保護 Azure Synapse Analytics。 您要優先考慮的其中一個層面是保護服務本身的存取權。 建立下列網路物件即可達成此目的,包括:

- 防火牆規則

- 虛擬網路

- 私人端點

防火牆規則

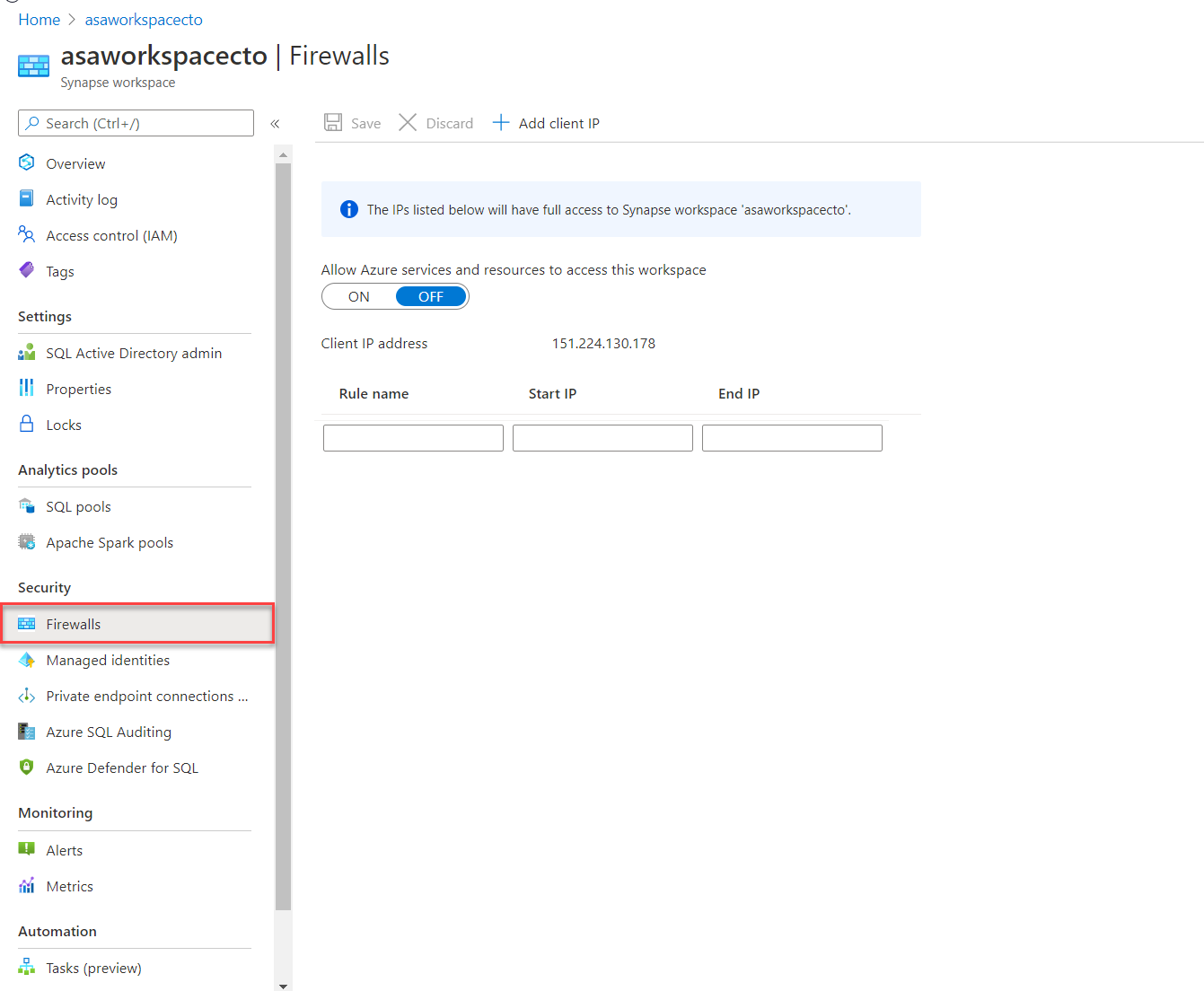

防火牆規則可讓您使用嘗試存取 Azure Synapse 工作區的用戶端原始 IP 位址,定義允許或拒絕存取 Azure Synapse 工作區的流量類型。 在工作區層級上設定的 IP 防火牆規則會套用到工作區的所有公用端點 (包括專用 SQL 集區、無伺服器 SQL 集區和開發端點)。

當您建立 Azure Synapse 工作區時,您可選擇允許來自所有 IP 位址的連線,但不建議這麼做,因為這麼做並不允許控制工作區的存取權。 您可改為在 Azure 入口網站中設定特定的 IP 位址範圍,並將其與某個規則名稱建立關聯,以擁有更大的控制權。

請確定您網路和本機電腦上的防火牆已為 Synapse Studio 允許 TCP 通訊埠 80、443 和 1443 上的傳出通訊。

此外,您必須允許 Synapse Studio 的 UDP 連接埠 53 進行傳出通訊。 若要使用 SSMS 和 Power BI 這類工具進行連線,您必須允許 TCP 通訊埠 1433 上的傳出通訊。

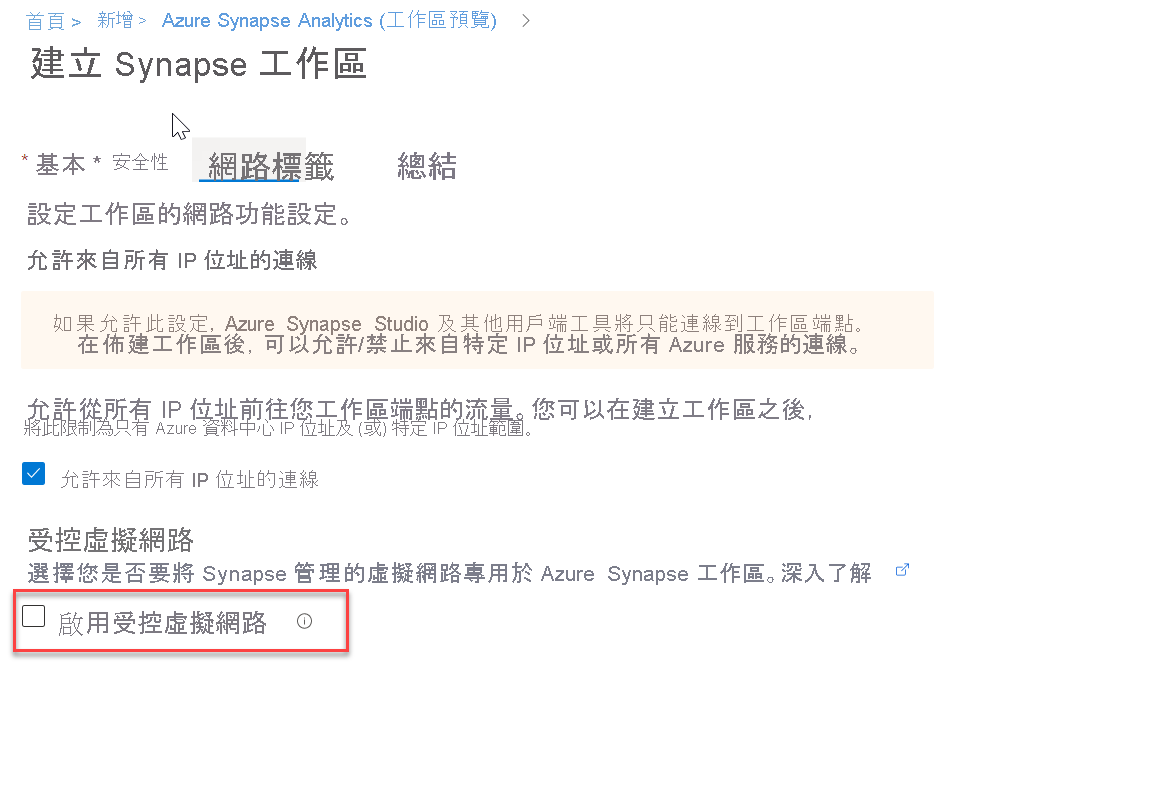

虛擬網路

Azure 虛擬網路 (VNet) 可在 Azure 中啟用私人網路。 VNet 可讓多種類型的 Azure 資源 (例如 Azure Synapse Analytic) 安全地與其他虛擬網路、網際網路和內部部署網路通訊。 當您建立 Azure Synapse 工作區時,可以選擇將其與 Microsoft Azure 虛擬網路建立關聯。 與工作區相關聯的虛擬網路是由 Azure Synapse 管理。 此虛擬網路稱為「受控工作區虛擬網路」。

使用受控工作區虛擬網路可帶來下列優點:

- 透過受控工作區虛擬網路,可將管理虛擬網路的負擔卸載至 Azure Synapse。

- 您不需要在自己的虛擬網路上設定輸入 NSG 規則,即可允許 Azure Synapse 管理流量進入虛擬網路。 這些 NSG 規則的設定錯誤會導致客戶的服務中斷。

- 您不需要根據尖峰負載建立 Spark 叢集的子網路。

- 受控工作區虛擬網路以及受控私人端點可防止資料外流。 您只能在受控工作區虛擬網路相關聯的工作區中建立受控私人端點。

- 其可確保您的工作區與其他工作區的網路隔離。

如果您的工作區有受控工作區虛擬網路,則會在其中部署資料整合和 Spark 資源。 受控工作區虛擬網路也提供 Spark 活動的使用者層級隔離,因為每個 Spark 叢集都位於各自的子網路中。

專用 SQL 集區和無伺服器 SQL 集區是多租用戶功能,因此位於受控工作區虛擬網路之外。 專用 SQL 集區和無伺服器 SQL 集區的工作區內部通訊使用 Azure 私人連結。 當您使用相關聯的受控工作區虛擬網路建立工作區時,系統會自動建立這些私人連結。

當您建立 Azure Synapse 工作區時,您只能選擇啟用受控虛擬網路。

私人端點

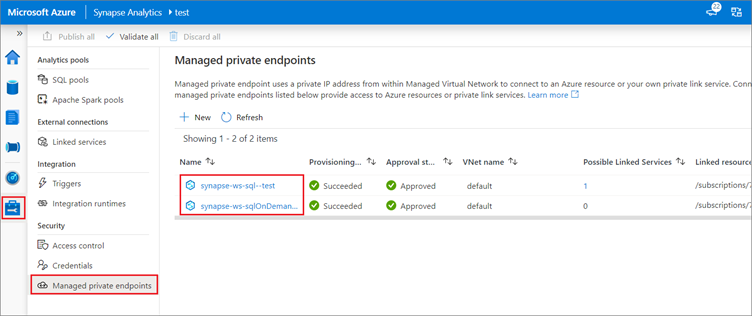

Azure Synapse Analytics 可讓您透過端點連線到其各種元件。 您可以設定受控私人端點,以安全的方式 (稱為私人連結) 來存取這些元件。 只有在具有受控工作區虛擬網路的 Azure Synapse 工作區中,才能達成此目的。 私人連結可讓您以安全方式從 Azure 虛擬網路存取 Azure 服務 (例如 Azure 儲存體和 Azure Cosmos DB) 和 Azure 託管的客戶/合作夥伴服務。

使用私人連結時,虛擬網路與工作區之間的流量會完整周遊 Microsoft 骨幹網路。 Private Link 可防範資料外流風險。 您可以建立私人端點來建立資源的私人連結。

私人端點使用虛擬網路中的私人 IP 位址,有效地將服務帶入虛擬網路。 私人端點會對應至 Azure 中的特定資源,而不是整個服務。 客戶可以限制其組織所核准之特定資源的連線能力。 您可以管理 Azure Synapse Studio 管理中樞內的私人端點。