使用跳板伺服器

針對 Contoso 產生的安全性報告建議除了使用 Paw 以外,也應實作跳板伺服器。 判斷如何使用 Paw 之後,您決定要進一步調查跳板伺服器以了解其對 Contoso IT 有何益處。

什麼是跳板伺服器?

跳板伺服器是一種強化的伺服器,用來存取和管理不同安全性區域中的裝置,例如內部網路與周邊網路。 跳板伺服器可作為單一連絡點和管理點。

對於中型組織,跳板伺服器可提供一項機制來強化實體安全性不足之處的安全性。 例如,在沒有資料中心的分公司。 對於大型組織,系統管理員可部署存放在資料中心的跳板伺服器;這些跳板伺服器可讓使用者在受到高度控制的情況下存取伺服器和網域控制站。

跳板伺服器通常不會有任何敏感性資料,但使用者認證會儲存在記憶體中,惡意駭客即可能將這些認證視為目標。 有鑑於此,跳板伺服器必須強化。

提示

您通常會使用 PAW 來存取跳板伺服器,以利確保存取安全性。

此伺服器會在同時支援硬體和軟體安全性功能的專用硬體上執行,這類功能包括:

- Windows Defender Credential Guard,用來加密記憶體中的網域認證。

- Windows Defender Remote Credential Guard,用以防止遠端認證傳送至跳板伺服器,轉而使用 Kerberos 第 5 版單一登入票證。

- Windows Defender Device Guard:

- 使用 Hypervisor 強制執行程式碼完整性 (HVCI),運用虛擬化型安全性強制執行核心模式元件,以遵循程式碼完整性原則。

- 使用「設定程式碼完整性」,讓系統管理員能夠建立自訂程式碼完整性原則,以及指定受信任的軟體。

您可以使用跳板伺服器 (不論有無 Paw) 來建立邏輯安全性區域。 在一個區域內,電腦會有類似的安全性和連線設定。 您可以使用 GPO 在網域環境內設定這些設定。

提示

系統管理使用者可使用遠端桌面通訊協定 (RDP) 和智慧卡連線至您的跳板伺服器,以執行系統管理工作。

實作跳板伺服器

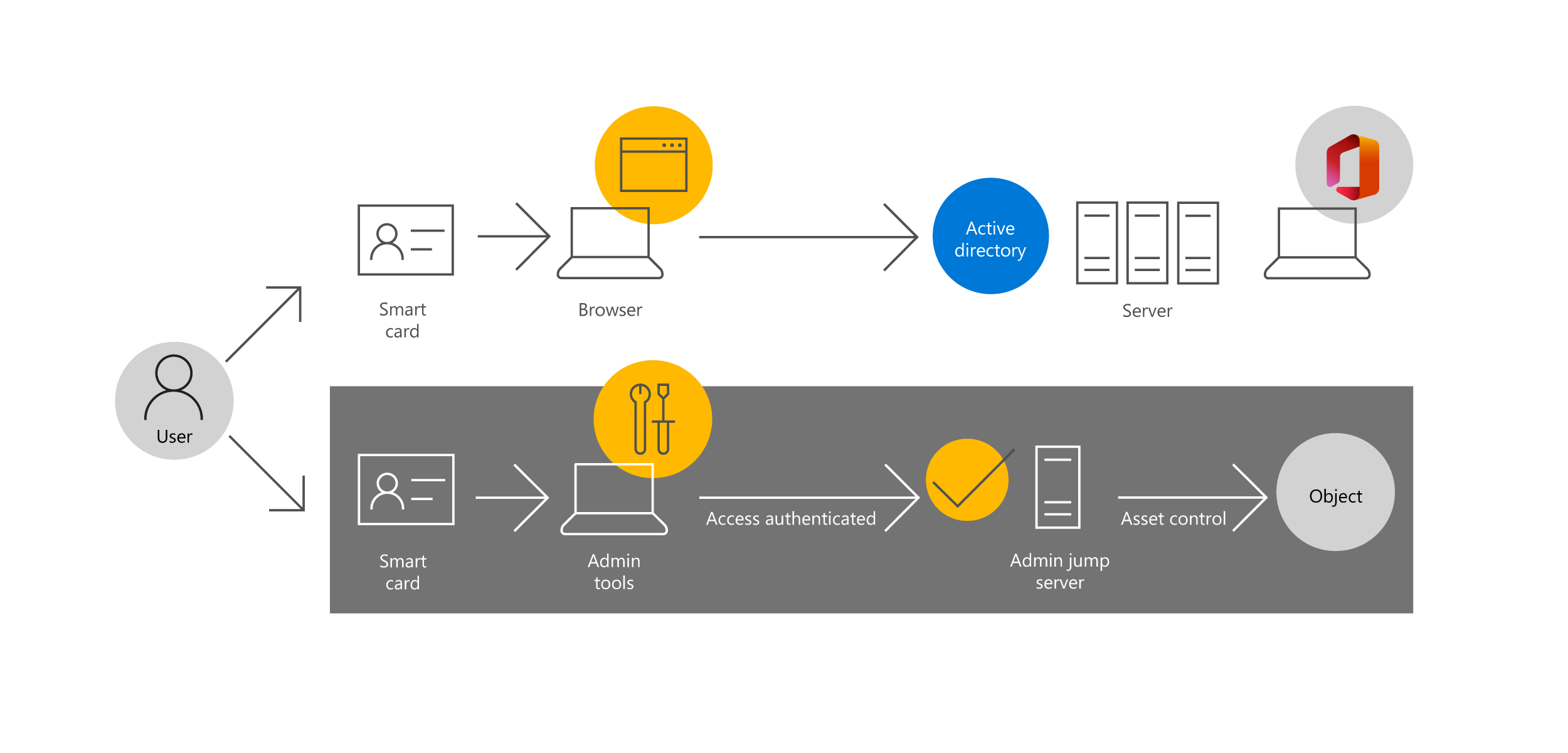

下圖描述一般的跳板伺服器和 PAW 部署。 系統管理使用者可使用智慧卡,以標準帳戶向標準工作站進行驗證。 使用者可存取標準應用程式,以執行日常辦公室生產力工作。 系統管理員也擁有系統管理帳戶,並且可使用智慧卡向其系統管理 PAW 進行驗證。 接著即會連線至已設定的管理跳板伺服器,此伺服器具有適當物件的管理存取權。

實作跳板伺服器時有幾個重要考量事項,包括:

- 遠端桌面閘道。 如果系統管理員必須直接連線至目標伺服器 (使用 RDP),請實作遠端桌面閘道。 這可讓您對跳板伺服器的連線及其所將管理的目的地伺服器實作限制。

- Hyper-V。 請考慮為跳板伺服器的每個系統管理員實作 VM。 每個 VM 都可以設定為允許特定或部分的系統管理工作。 因此,您應在跳板伺服器上安裝 Hyper-V。

提示

系統管理工作完成後,您可以強制關閉這些 VM。 關閉未使用的 VM,可讓您縮小受攻擊面。

伺服器功能。 若要實作跳板伺服器,您的伺服器電腦必須支援下列功能:

- UEFI 安全開機。

- 虛擬化支援。

- 已簽署的核心模式驅動程式。

遠端系統管理工具。 您應一律使用遠端系統管理工具來管理伺服器。 在系統管理員的 VM (若未實作 Hyper-V,則為實體跳板伺服器) 上安裝 Windows Admin Center 和遠端伺服器管理工具 (RSAT)。

警告

您也應防止在一般用途的電腦上使用遠端系統管理工具。

RDP 連線。 請確定系統管理員在執行系統管理工作時,會使用 RDP 連線至其 VM。