定義最低權限管理

Contoso 聘請了一家專業的 IT 安全性公司。 他們已為總公司製作一份報告。 報告指出 Contoso 近期的安全性缺口或資料遺失事件,來自於人為錯誤、惡意活動或兩者的交互作用。

報告提供許多的範例,包括以系統管理權限登入,以及執行標準使用者工作。 其中一個範例顯示,使用者使用 Enterprise Admins 權利登入,並開啟一個電子郵件附件而執行了惡意程式碼。 接著,該程式碼取得了整個 Contoso 企業的完整系統管理權利,因為執行程式碼的使用者具有完整的系統管理權利。

概觀

最低權限是將存取權限定為剛好足夠執行特定工作或工作角色的概念。 您可將此準則套用於:

- 使用者帳戶。

- 服務帳戶。

- 運算程序。

雖然此準則很容易理解,但實作起來可能很複雜。 因此,在許多情況下都不會遵循最低權限。

此準則指出,所有使用者都應以具有最低權限而僅足以完成目前工作的使用者帳戶來登入。 此準則可防禦惡意程式碼,以及其他攻擊。 準則適用於電腦和這些電腦的使用者。

顯而易見的問題在於,系統管理員不太可能願意先使用標準使用者帳戶登入以處理日常工作,等到需要重設使用者的密碼時再行登出,並以系統管理員身分重新登入。 此做法既耗時又麻煩。 若要解決此問題,您必須設法識別常見的安全性風險。 然後,您必須規劃較不具強制性的最低權限準則。

識別安全性主體

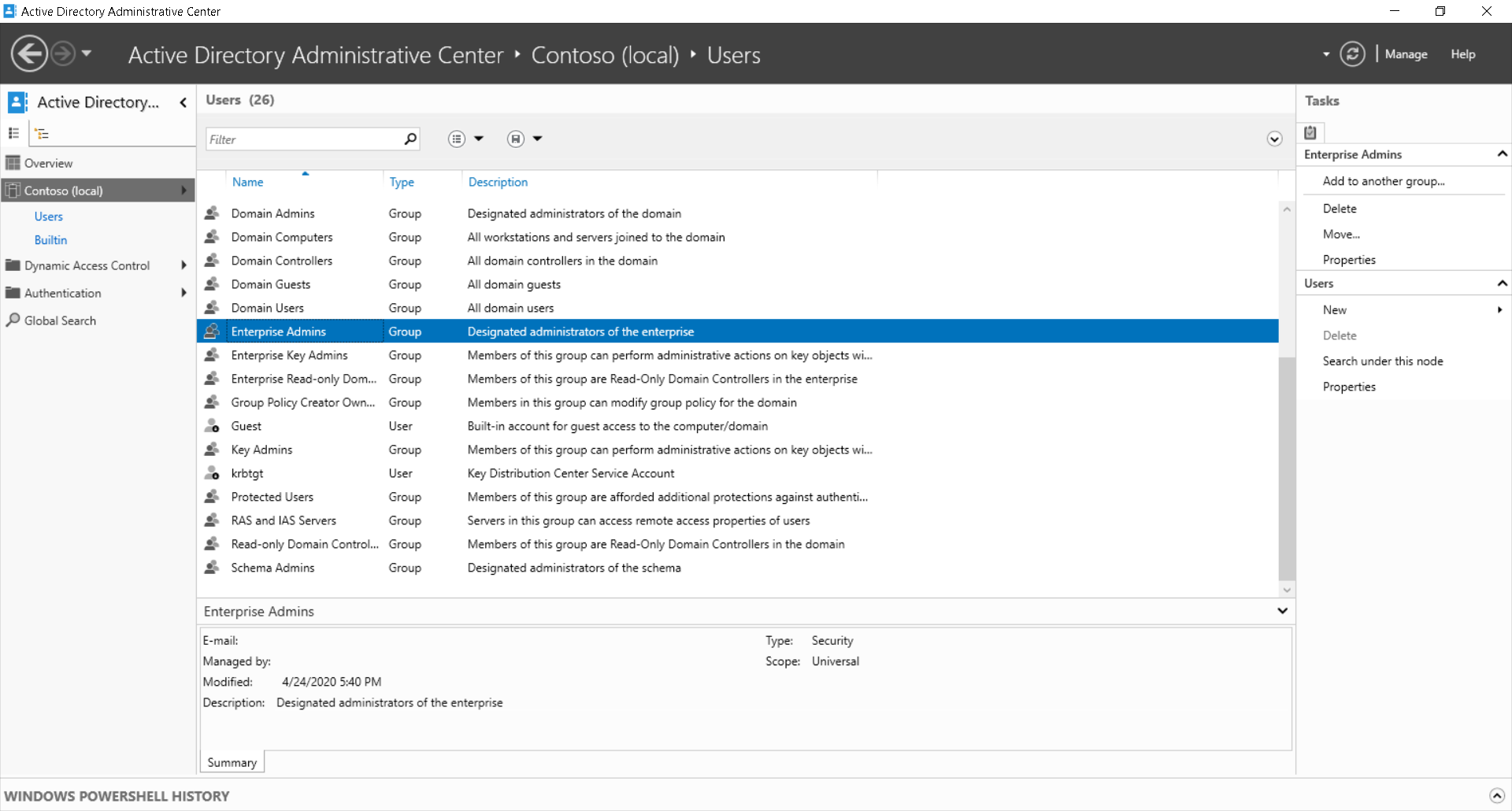

在內部部署環境中,您應確認哪些安全性主體 (使用者和群組) 屬於系統管理群組。 在 Active Directory Domain Services (AD DS) 中,有一些具敏感性的系統管理群組。 下表將說明這些篩選器。

| 群組 | 描述 |

|---|---|

| Enterprise Admins | 這個萬用安全性群組位於 AD DS 樹系根網域的 Users 資料夾中。 成員可在樹系中的任何位置執行任何系統管理工作。 需要 Enterprise Admins 成員資格的管理工作並不多。 依預設,只有樹系根網域中的系統管理員使用者帳戶屬於 Enterprise Admins。 |

| Domain Admins | 此全域安全性群組位於 AD DS 樹系中各個網域的 Users 資料夾中。 成員可在本機網域中的任何位置執行任何系統管理工作。 依預設,只有本機網域中的系統管理員使用者帳戶屬於 Domain Admins。 |

| Schema Admins | 這個萬用安全性群組位於樹系根網域的 Users 資料夾中。 成員可修改 AD DS 結構描述的屬性。 結構描述變更不常發生,但其影響卻很大。 依預設,只有樹系根網域中的系統管理員使用者帳戶屬於 Schema Admins。 |

| 系統管理員 | 此網域本機安全性群組位於 AD DS 的 Builtin 資料夾中。 系統管理員本機群組也存在於 AD DS 樹系中的所有電腦上。 管理員對網域 (或電腦) 具有完整且不受限的存取權。 一般而言,Enterprise Admins 和 Domain Admins 群組會新增至樹系中所有電腦上的系統管理員群組。 |

注意

AD DS 結構描述是物件及其屬性的集合,有時也稱為類別和屬性。

其他具有安全性權限的內建群組包括:

- Account Operators。

- Server Operators。

- Key Admins。

- Enterprise Key Admins。

修改群組成員資格

確認哪些使用者和群組屬於系統管理群組後,即可進行任何必要的變更。 您可以在 AD DS 環境中使用群組原則物件 (GPO),讓此程序能更快完成。 使用受限群組功能,在所有受 GPO 影響的電腦上控制群組的成員資格。 請使用下列程序:

- 開啟 [群組原則管理],然後建立 GPO 並將其連結至網域物件。

- 開啟 GPO 進行編輯。

- 找出 [電腦設定]、[原則]、[Windows 設定]、[安全性設定]、[受限群組]。

- 以滑鼠右鍵按一下或啟動 [受限群組] 的操作功能表,然後選取 [新增群組]。

- 在 [新增群組] 對話方塊中,新增所需的群組。

- 將成員新增至群組,或將群組新增至另一個群組作為成員。

- 選取 [確定] 以完成程序。

![群組原則管理編輯器的螢幕擷取畫面。系統管理員瀏覽至 [電腦設定]、[原則]、[Windows 設定]、[安全性設定]、[受限群組]。系統管理員新增了名為「系統管理員」的群組,並新增為成員 Domain Admins、Enterprise Admins 和 ContosoAdmin。](../../wwl-windows-server/perform-windows-server-secure-administration/media/m1-group-policy.png)

確認目前指派的權利

在修改環境中的安全性主體之後,您必須確認這些主體已有的權利。 顯然,如果使用者屬於敏感性系統管理群組 (例如系統管理員),該使用者就可以在該群組所在的電腦或網域上執行任何工作,以及行使任何權利。

注意

權利是指執行系統管理工作的能力。 權限則是存取檔案系統、AD DS 或其他位置中所含物件的能力。

不過,使用者可能屬於已獲派權利或權限的其他群組。 使用者也有可能直接獲派權利。

您可以使用 [本機安全性原則] 主控台來確認已指派的權限。 請使用下列程序:

- 選取 [開始],然後選取 [Windows 系統管理工具]。

- 選取 [本機安全性原則]。

- 在 [本機安全性原則] 中展開 [本機原則],然後展開 [使用者權限指派]。

- 檢閱每個所列原則的 [安全性設定] 值,並視需要加以編輯。

![[本機安全性原則] 主控台的螢幕擷取畫面。系統管理員已選取「使用者權限指派」節點,而 [詳細資料] 窗格中顯示了原則和安全性設定。](../../wwl-windows-server/perform-windows-server-secure-administration/media/m1-local-policy.png)

提示

請一律將原則指派給群組,而不是直接指派給使用者。 這對進行中的管理會有幫助。 當某人的工作角色變更時,您只需變更其群組成員資格即可,而無須重新瀏覽您指派給其使用者帳戶的所有使用者權利指派。

實作使用者帳戶控制

「使用者帳戶控制 (UAC)」是一項安全性功能,可讓使用者將其系統管理帳戶的狀態限定為標準使用者帳戶的狀態。 不過,當使用者想執行需要系統管理能力的工作 (稱為提高權限) 時,系統會提示使用者確認該提高權限動作。 根據預設,UAC 會在使用者嘗試提高權限時對其發出提示,如下所示:

- 如果使用者是系統管理員,系統會提示他們確認提高權限動作。

- 如果使用者是標準使用者,則會提示他們輸入系統管理認證。

您可以使用 GPO 來控制 UAC 的提示和行為。

- 開啟適當連結的 GPO 進行編輯,然後瀏覽至 [電腦設定]、[原則]、[Windows 設定]、[安全性設定]、[本機原則]、[安全性選項]。

- 針對系統管理帳戶,開啟 [使用者帳戶控制: 在管理員核准模式,系統管理員之提升權限提示的行為] 設定,選取 [定義這個原則設定],然後選取所需的設定。

- 針對標準使用者,開啟 [使用者帳戶控制: 標準使用者之提高權限提示的行為] 設定,選取 [定義這個原則設定],然後選取所需的設定。

![群組原則管理編輯器中的「安全性選項」節點的螢幕擷取畫面。顯示了 [使用者帳戶控制] 值。](../../wwl-windows-server/perform-windows-server-secure-administration/media/m1-security-options.png)

實作 Just Enough Administration

Just Enough Administration (JEA) 是一項系統管理技術,可讓您透過 Windows PowerShell 遠端工作階段來套用角色型存取控制 (RBAC) 準則。 JEA 不會為使用者賦予一般角色 (常使其能夠執行與工作需求無關的工作),而是會讓您設定特殊的 Windows PowerShell 端點,以提供執行特定工作所需的功能。

JEA 可讓您鎖定系統管理工作階段,而只讓一組特定的工作可透過遠端 Windows PowerShell 工作階段來執行。 JEA 會限制可執行的工作,以提高安全性。 您可以藉由建立和修改角色功能檔案和工作階段組態檔,來設定 JEA。

重要

JEA 僅支援 Windows PowerShell 遠端處理。