什麼是 Azure 中的裝置身分識別?

在此單元中,您將了解裝置身分識別和註冊選項,以及如何將其套用至各種裝置。 您將了解如何套用條件式存取,以改善對裝置的存取控制。 最後,您將考量在 Azure 中使用裝置身分識別的優點和考慮事項。

裝置身分識別的基本概念

Microsoft Entra ID 中的裝置身分識別,可協助您控制新增至組織 Microsoft Entra 執行個體的裝置。 其也可協助您控制那些裝置可以存取的資料、資源和資產。 其所提供架構用於實作以裝置為基礎的條件式存取。 您可使用以裝置為基礎的條件式存取原則,限制裝置存取組織資產。

現今工作環境遠超過內部部署工作區可控制的範圍。 員工現在可以在各處工作,不限於本國或當地,也可能在國外。 使用者可以存取更多不同的技術。 組織擁有這其中一些技術,但未擁有其他技術。

IT 人員面臨的挑戰是如何給予使用者彈性,又能保護公司的資料。 您想要支援使用者,讓他們無論在哪裡工作且使用了哪些裝置都能保有生產力,但您仍然需要保護組織的資源和資產安全。

裝置身分識別的核心宗旨,就是在保護資產與允許使用者在其所使用裝置上擁有更大彈性之間找到平衡點。 您想要連線至網路的每部裝置都必須已知。 Microsoft Intune 之類的工具可以確保符合組織需求,以加深對裝置的了解。

結合 Microsoft Entra ID 與單一登入,即表示使用者可透過任何裝置來存取服務和應用程式。 此解決方案可滿足組織的需求,既能保護資源和資產,又能給予使用者所需的彈性。

裝置註冊選項

有三個裝置註冊選項可將裝置新增至 Microsoft Entra ID:

已註冊 Microsoft Entra:這些裝置屬於「攜帶您自己的裝置」(BYOD) 類別。 通常為私人擁有,或使用 Microsoft 個人帳戶或其他本機帳戶。 此裝置註冊方法最不嚴格,因為其支援執行 Windows 10 或更新版本、iOS、iPadOS、Android 和 macOS 的裝置。 裝置安全性通常會透過密碼、PIN、圖樣或 Windows Hello 提供。

已加入 Microsoft Entra:貴組織擁有這些裝置。 使用者透過其公司帳戶來存取雲端式 Microsoft Entra 執行個體。 裝置身分識別只存在於雲端。 此選項僅適用於 Windows 10、Windows 11 或 Windows Server 2019 裝置。 不支援 Windows Server 2019 Server Core 安裝。 此選項的安全性使用密碼或 Windows Hello。

已加入混合式 Microsoft Entra:此選項類似於已加入 Microsoft Entra。 組織擁有這些裝置,並使用屬於該組織的 Microsoft Entra 帳戶登入。 裝置身分識別存在於雲端和內部部署。 混合式選項較適合需要內部部署和雲端存取的組織。 此選項支援 Windows 8.1、10 和 11,以及 Windows Server 2012 或更新版本。

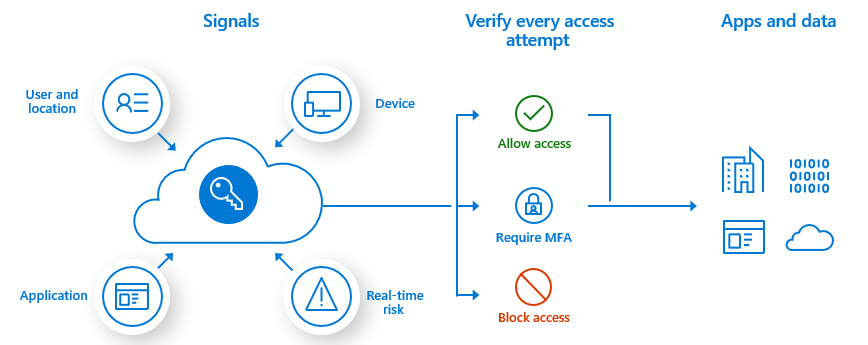

條件式存取

Microsoft Entra ID 中的條件式存取使用來自稱為「訊號」之來源的資料、根據使用者可定義的規則庫來驗證資料,然後選擇最佳結果來強制執行組織的安全性原則。 條件式存取可啟用裝置身分識別管理,但條件式存取原則可能很複雜。

最簡單的就是將這些原則視為 "if-then" 陳述式。 如果使用者想要存取資源,則必須滿足條件才能完成要求。 範例:薪資經理想要存取薪資應用程式。 條件式存取原則已要求其使用符合規範的裝置,且必須完成多重要素驗證才能存取應用程式。

條件式存取原則會在使用者成功完成第一個要素驗證 (通常使用使用者名稱和密碼) 之後套用。 這些原則不是要用來取代第一個要素驗證。 其是用來評定裝置、位置和應用程式等要素,並即時評定風險。

常見的訊號類型

條件式存取根據許多常見訊號類型來決定建議哪個結果。

訊號包含下列類型:

- 使用者或群組成員資格,提供資源的細部存取權。

- IP 位置資訊使用信任之 IP 位址的允許清單,以及封鎖或禁止之 IP 位址的封鎖清單。

- 裝置可讓您指定裝置類型及其狀態。

- 應用程式,可供控制對特定裝置上應用程式的存取。

- 「即時和計算的風險偵測」讓 Microsoft Entra ID 不僅能夠識別登入期間的行為,還能識別整個使用者工作階段的行為。

- Microsoft Defender for Cloud Apps 可即時監視使用者的工作階段和應用程式存取。 適用於雲端的 Defender 應用程式也能協助您控制雲端環境。

常見的決策

條件式存取會評估訊號並提供決策:

- 封鎖存取,這是限制最嚴格的決策。

- 授與存取,這最不嚴格,但可能需要其他準則,才允許存取。

那些準則可以是下列其中一或多個:

- 多重要素驗證

- 標示為符合規範的裝置

- 已加入混合式 Microsoft Entra 的裝置

- 已核准的應用程式

- 需要應用程式保護原則

如果您的組織使用 Microsoft Entra 多重要素驗證,則當使用者使用的裝置符合行動裝置管理 (MDM) 的規範且已加入 Microsoft Entra 時,就不需要執行多重要素驗證。 您可以選取 [需要其中一個選取的控制項] 選項,並選取您的授與控制項。 對於薪資應用程式之類的項目,如果需要額外的安全性,請選取 [需要所有選取的控制項],以要求多重要素驗證「和」符合規範的裝置。

![此螢幕擷取畫面顯示存取控制授與設定,且已選取選項:[需要多重要素驗證]、[需要裝置符合規範],以及 [需要其中一個選取的控制項]。](media/2-access-controls-grant.png)

通常會套用的原則

許多組織都有常見的存取考量,而條件式存取原則可協助解決那些考量,例如:

- 要求具有系統管理角色的使用者使用多重要素驗證。

- 要求執行 Azure 管理工作時使用多重要素驗證。

- 禁止嘗試使用舊版驗證通訊協定的使用者登入。

- 需要受信任的位置進行 Microsoft Entra 多重要素驗證註冊。

- 封鎖或授與來自特定位置的存取。

- 封鎖風險性登入行為。

- 針對特定應用程式要求使用組織管理的裝置。

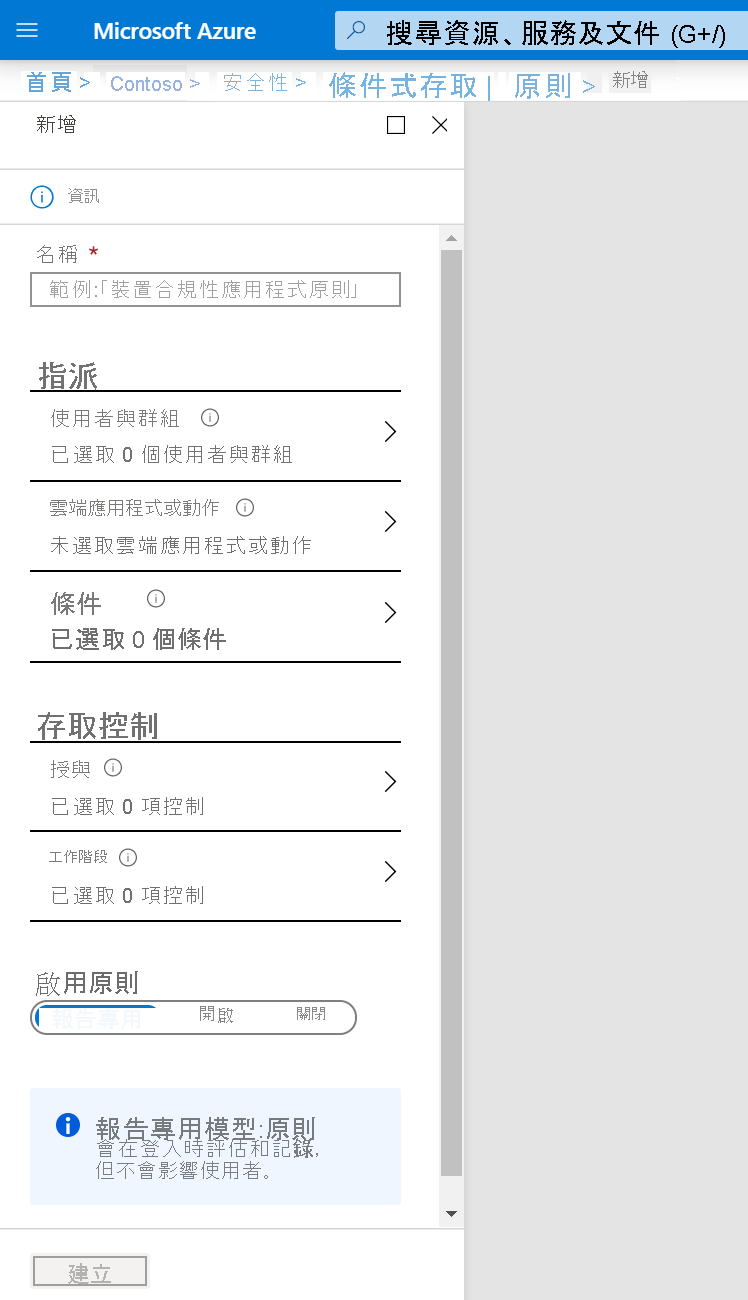

建立條件式存取原則的選項

若要建立條件式存取原則,在 Azure 入口網站中,移至 [Microsoft Entra ID]>[安全性]>[條件式存取]>[新增原則]。

若要讓原則正常執行,您必須設定:

| 問題為何 | 方式 | 原因為何 |

|---|---|---|

| 雲端應用程式 | 選取一或多個應用程式。 | 條件式存取原則目標是要讓您控制授權使用者可以存取雲端應用程式的方式。 |

| 使用者和群組 | 選取至少一個已獲授權可存取所選雲端應用程式的使用者或群組。 | 永遠不會觸發未指派使用者和群組的條件式存取原則。 |

| 存取控制 | 選取至少一個存取控制。 | 如果滿足條件,則原則處理器必須知道該怎麼做。 |

裝置身分識別管理的優點

此處提供一些使用裝置身分識別並結合 Microsoft Entra ID 中條件式存取的優點:

- 此組合可簡化在 Microsoft Entra ID 中新增和管理裝置的程序。

- 此組合可減少使用者在裝置之間切換時的摩擦。

- Microsoft Entra ID 支援 MDM 工具,例如 Microsoft Intune。

- 您可對任何已註冊或已加入的裝置使用單一登入 (SSO)。

使用裝置身分識別管理的考量

在評估裝置身分識別時,請考慮下列因素:

- 使用已加入 Microsoft Entra 或混合式選項會限制裝置上只能使用 Windows 型或 Windows Server 型作業系統。

- 條件式存取需要 Microsoft Entra ID P1 授權或 Microsoft 365 商務版授權。