實作及管理使用者風險原則

可以在目錄中啟用的風險原則有兩種:

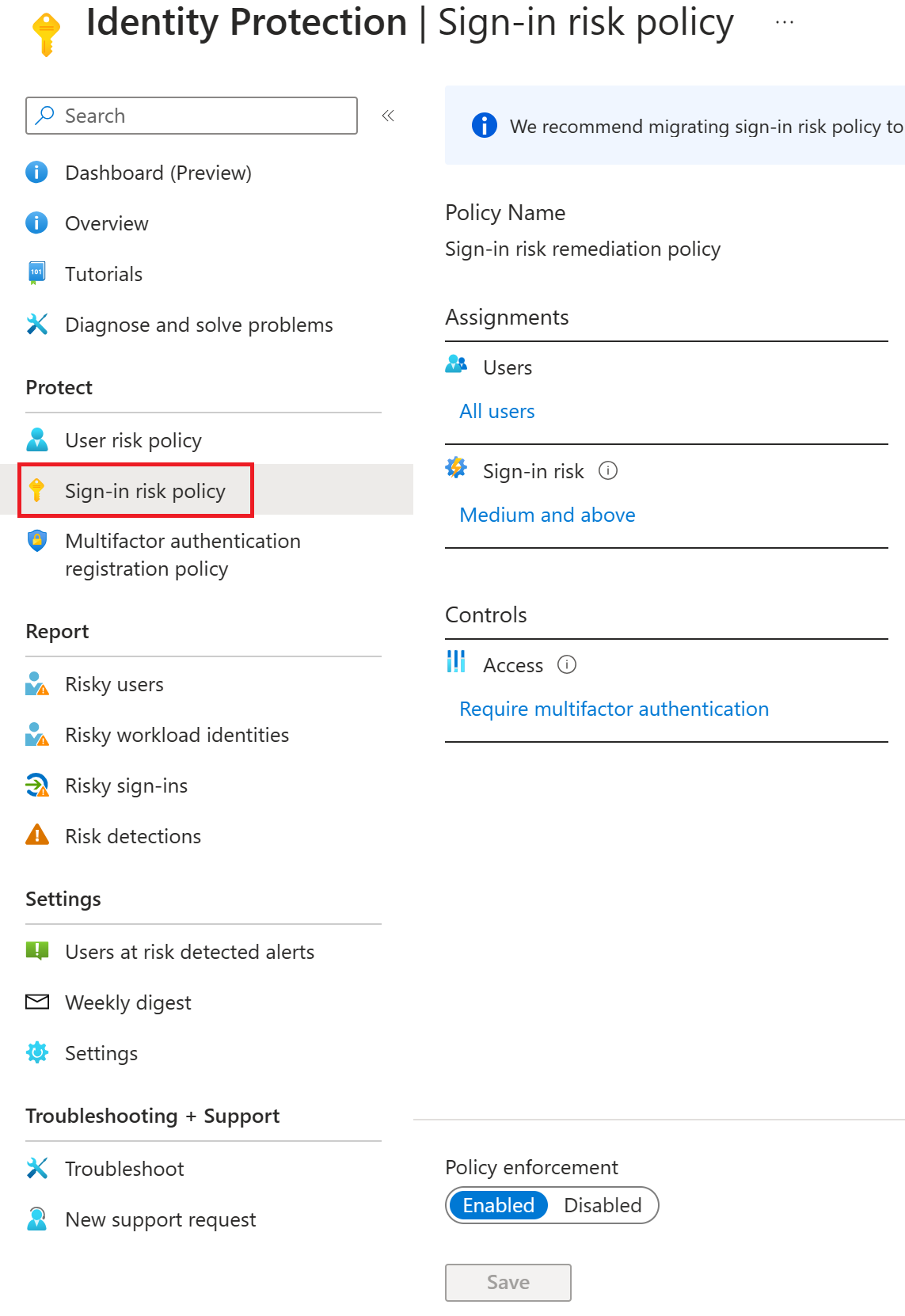

登入風險原則:登入風險原則會偵測伴隨登入的可疑動作。 也會將焦點放在登入活動本身,並分析使用者以外人員執行登入的可能性。

使用者風險原則:使用者風險原則會偵測使用者不尋常行為的風險事件,藉此偵測使用者帳戶遭到入侵的可能性。

這兩個原則都可在您的環境中自動回應風險偵測,並讓使用者在偵測到風險時自我補救。

觀賞影片

在這段影片中,您將了解如何設定風險型原則 (使用者風險和您組織中的登入風險) 來部署 Microsoft Entra 身分識別保護。 您也將了解如何在組織中逐步推出這些原則和 MFA 註冊的最佳做法。

必要條件

如果您的組織想允許使用者在偵測到風險時自我補救,則必須同時為使用者註冊自助式密碼重設和多重要素驗證。 建議您使用合併的安全性資訊註冊體驗。 讓使用者能在不需要系統管理員介入的情況下,以更快的速度自我補救。 系統管理員仍然可以看到這些事件,並在之後調查。

選擇可接受的風險層級

組織必須決定願意接受的風險層級,並在使用者體驗和安全性狀態之間取得平衡。

Microsoft 的建議是將使用者風險原則閾值設定為 [高],並將登入風險原則設定為 [中等以上]。

選擇 [高] 閾值能減少原則被觸發的次數,並將對使用者的挑戰降到最低。 不過,選擇 [高] 會從原則中排除 [低] 和 [中] 度風險偵測,而無法阻止攻擊者利用遭到入侵的身分識別。 選取 [低] 閾值會導致額外的使用者中斷情況,但安全性會提高。

排除項目

所有原則都允許排除使用者,例如您的緊急存取或急用管理員帳戶。 組織會根據帳戶的使用方式,判斷何時需要從特定原則中排除其他帳戶。 所有排除的帳戶都應定期進行檢查,以查看是否仍適用。

某些風險偵測中的 Identity Protection 會使用設定的受信任網路位置,以減少誤報。