查看遭入侵的帳戶或資料

適用於身分識別的 Microsoft Defender 安全警示會說明網路上適用於身分識別的 Microsoft Defender 感應器偵測到的可疑活動,以及每個威脅所涉及的動作者和電腦。 警示證據清單包含相關使用者和電腦的直接連結,以協助您輕鬆地直接調查。

適用於身分識別的 Microsoft Defender 安全警示分為下列幾個類別或階段,像是一般網路攻擊終止鏈中見到的幾個階段:

- 偵察階段警示

- 遭入侵的認證階段警示

- 水平擴散階段警示

- 網域支配階段警示

- 外流階段警示

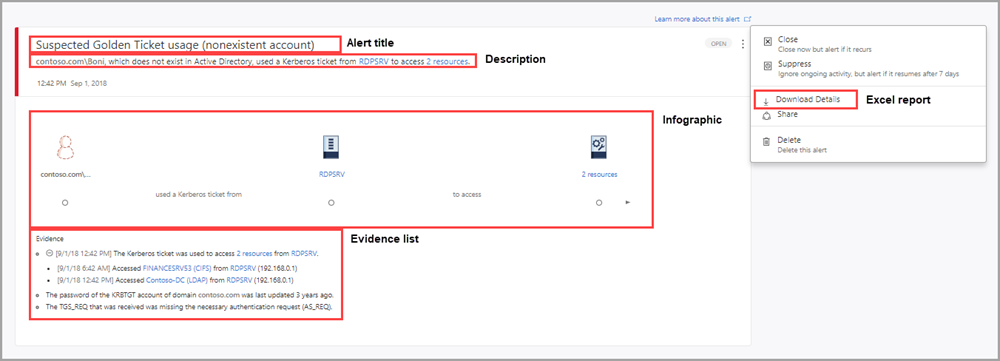

每個 [適用於身分識別的 Microsoft Defender] 安全警示包括:

- 警示標題。 官方 [適用於身分識別的 Microsoft Defender] 警示名稱。

- 描述。 發生問題的簡短說明。

- 證據。 來龍去脈的額外相關資訊和相關資料,以協助調查過程。

- Excel 下載。 分析所需的詳細 Excel 下載報告

您也可以在 Microsoft 雲端 App 安全性中檢視警示:

下列情境描述的是一項調查,攻擊者取得了網域控制站的系統管理員存取權,並且入侵 Active Directory 網域與樹系。

我們在適用於雲端的 Defender 應用程式入口網站中發現的第一個警示顯示 使用者和 IP 位址偵察 (SMB)。 按一下這個警示後我們發現 (在 [描述] 下方),某使用者透過列舉網域控制者上的 SMB 工作階段,即可得知 2 個帳戶的 IP 位址。

在警示中,我們也找得到活動記錄,內容顯示有關執行之命令的詳細資訊。

回到警示概觀中,我們可以看到某個指向 overpass-the-hash attack 的最新警示。

開啟可疑的 overpass-the-hash-attack (Kerberos) 警示,我們會看到使用者帳戶屬於水平擴散路徑的證據。

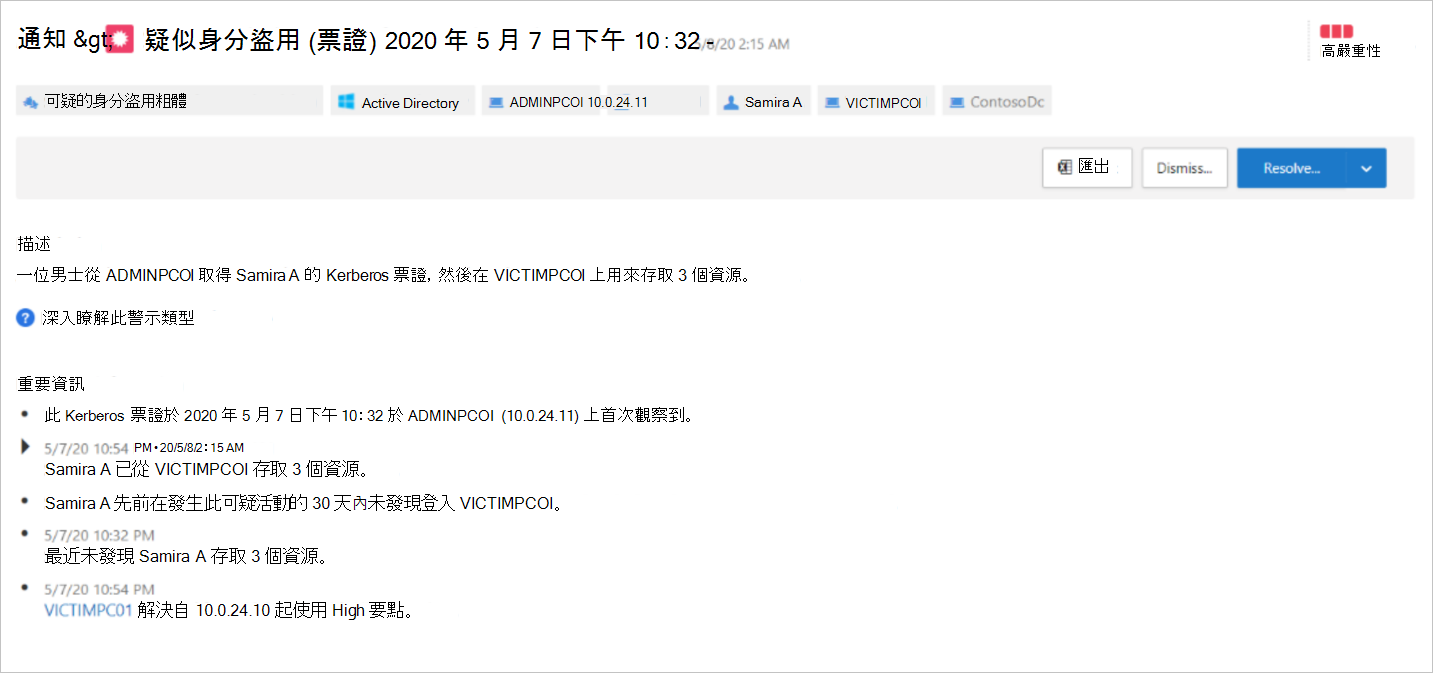

下一個警示顯示可疑的身分識別盜用 (pass-the-ticket)。

適用於身分識別的 Microsoft Defender 已偵測到遭滲透電腦收到盜用的網域系統管理員票證。 適用於雲端的 Defender 應用程式入口網站確切顯示出使用遭竊票證所存取的資源。

在下一個警示中,我們發現遭竊的認證被用來在網域控制者執行遠端命令。

調查警示的活動記錄檔後我們發現,命令是在系統管理員群組內建立新的使用者。

根據先前的所有警示,我們懷疑攻擊者已經:

- 滲透電腦。

- 使用電腦來判斷其他使用者電腦的 IP 位址,其中一部電腦屬於網域系統管理員。

- 竊取先前獲得遭滲透電腦驗證之另一名使用者的 NTLM 雜湊、存取該使用者擁有存取權限的任何資源,然後執行 overpass-the-hash 攻擊。 (在這個情況下,先前已公開 IP 位址的本機系統管理員權限)

- 使用最近盜用的認證,以獲得網域系統管理員電腦的存取權。

- 使用其對網域系統管理員電腦的存取權,竊取網域系統管理員的身分識別。

- 使用網域系統管理員的身分識別存取網域控制站,並使用網域系統管理權限建立新的使用者帳戶。

有了網域系統管理權限,攻擊者能大舉侵入環境。 現在他們可以自由執行任何數量的攻擊,例如基本結構金鑰攻擊。