適用於身分識別的 Microsoft Defender 簡介

適用於身分識別的 Microsoft Defender 是利用內部部署 Active Directory 訊號的雲端型安全性解決方案,它會識別、偵測及調查貴組織中的進階威脅、遭入侵的身分識別,以及惡意內部攻擊動作。

適用於身分識別的 Microsoft Defender 提供下列優點:

- 使用學習式分析來監控使用者、實體行為和活動

- 保護儲存在 Active Directory 中的使用者身分識別和認證

- 識別並調查整個狙殺鍊中的可疑使用者活動和進階攻擊

- 以簡單的時間表提供清楚的事件資訊,以進行快速分級

監控和配置使用者的行為與活動

適用於身分識別的 Microsoft Defender 會監視及分析您網路中的使用者活動和資訊,例如權限和群組成員資格。 然後,它會針對每個使用者建立行為基準。 接著,適用於身分識別的 Microsoft Defender 會使用調整型內建智慧識別異常,讓您深入瞭解可疑活動和事件,並暴露貴組織所面臨的進階威脅、遭入侵的使用者和測試人員威脅。 適用於身分識別的 Microsoft Defender 的專有感應器監視組織的網域控制程式,提供每個裝置的所有使用者活動的全面檢視。

保護使用者身分,並減少攻擊面

適用於身分識別的 Microsoft Defender 可針對身分識別設定和建議的安全性最佳做法,為您提供寶貴的深入資訊。 透過安全性報告和使用者設定檔分析,適用於身分識別的 Microsoft Defender 會協助大量減少組織攻擊面,讓使用者認證更難以入侵,並避免進一步的攻擊。 適用於身分識別的 Microsoft Defender 的視覺 [水平擴散路徑] 可協助您快速清楚了解攻擊者如何順利地水平擴散進入您的組織內部,以入侵敏感性帳戶並協助事先預防這些風險。 適用於身分識別的 Microsoft Defender 安全報告可協助識別使用純文字密碼進行驗證的使用者和裝置,並提供額外的深入解析來改善貴組織的安全性狀況和原則。

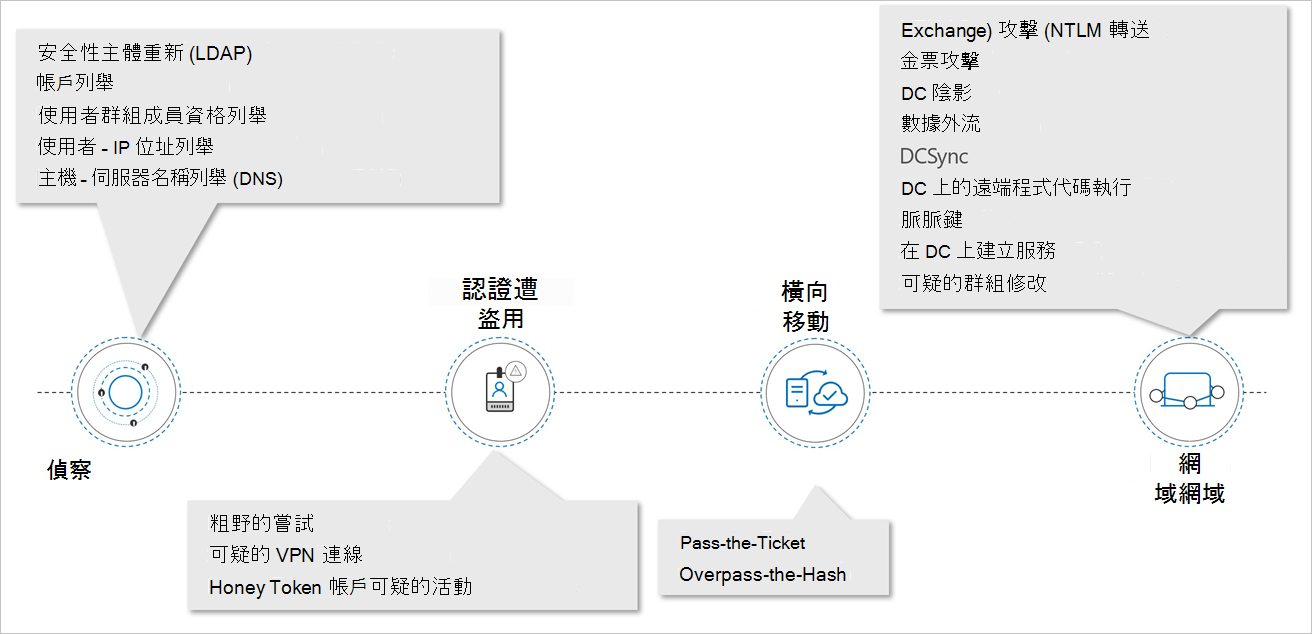

識別網路攻擊狙殺鍊中的可疑活動和進階攻擊

通常,會針對任何可存取的實體 (例如低權限使用者) 發起攻擊,然後迅速擴散,直到攻擊者取得寶貴資產,例如敏感性帳戶、網域系統管理員,以及高度敏感的資料。 適用於身分識別的 Microsoft Defender 的 [狙殺鍊] 中有大量的偵測行為,從 偵察 到 遭入侵的認證 到 水平擴散 和 網域網路。

例如,在偵測階段,攻擊者會使用 LDAP 偵測來取得網域環境的重要資訊。 可協助攻擊者對應網域結構的資訊,以及可供日後使用的特殊權限帳戶。 此偵測會根據執行可疑 LDAP 枚舉查詢的電腦或以敏感性群組為目標的查詢觸發。

強力攻擊是入侵認證的常見方式。 這是當攻擊者嘗試在不同帳戶上使用多個密碼進行驗證,直到找到正確的密碼,或在至少一個帳戶能使用的大規模密碼噴塗中使用一個密碼。 一旦找到密碼,攻擊者會使用已驗證的帳戶登入。 當使用 Kerberos、NTLM 或密碼噴塗的使用進行多重驗證失敗時,適用於身分識別的 Microsoft Defender 便可以偵測到此問題。

下一個階段是當攻擊者嘗試透過您的環境逐步擴散時,例如,使用傳遞票證。 傳遞票證是一種水平擴散技術,其中攻擊者會從一部電腦盜取 Kerberos 票證,並使用它來透過重複使用失竊票證來存取另一部電腦。 在此偵測中,Kerberos 票證會在兩部 (或多部)不同的電腦上使用。

最後,攻擊者想建立網域。 其中一種方法,舉例而言,便是 DCShadow 攻擊。 此攻擊旨在使用惡意複製來變更目錄物件。 您可以在任何電腦上使用複製程式建立無管理網網域控制器來執行這個攻擊。 如果發生這種情況,當網路中的電腦嘗試註冊為流氓網域控制器時,適用於身分識別的 Microsoft Defender 會觸發警報。

這不是完整的偵測集合,但會顯示適用於身分識別的 Microsoft Defender 所涵蓋的偵測範圍。