零信任簡介

安全性的零信任方法必須能夠有效跟上威脅、雲端平台變更,以及回應快速演變世界的商務模型變更。 您可以在整個 Microsoft 網路安全性參考架構 (MCRA) 和 Microsoft 雲端安全性基準 (MCSB) 中找到採用零信任安全性方法的最佳做法。

安全性的 Microsoft 零信任方法以三個原則為基礎:假設外洩、明確驗證和最低權限。

零信任的指導原則

明確驗證 - 一律以所有可用資料點為基礎,進行驗證和授權。

使用最低權限存取權 - 利用 Just-In-Time 及 Just-Enough 存取 (JIT/JEA)、風險型自適性原則和資料保護,以限制使用者存取。

假設缺口 - 盡可能減少爆炸半徑及區段存取權。 確認端對端加密,運用分析來提升資訊透明度與威脅偵測,並改善防禦。

這是零信任的核心。 零信任模型並非認為公司防火牆後端的所有項目都安全,而是假設發生入侵並驗證每個要求,就像其源自不受控制網路一樣。 不論要求的來源或其所存取的資源為何,零信任模型教導我們「始終存疑,一律驗證。」

其設計目的是要適應現代化環境的複雜性,其採用行動員工、保護人員、裝置、應用程式和資料,無論位於何處。

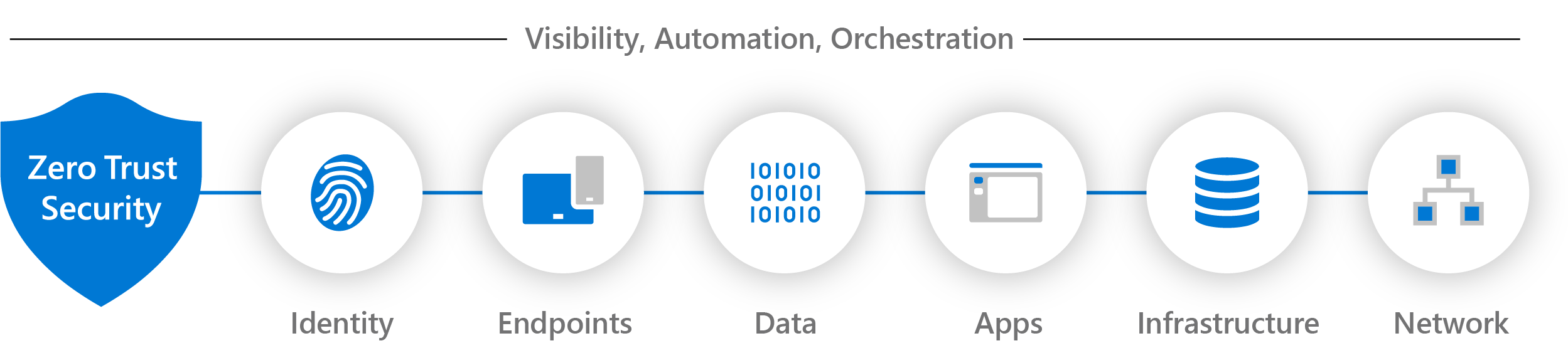

零信任方法應擴充到整個數位區域,並充當整合的安全性理念和端對端策略。 這是透過在六個基礎元素中實施零信任控制面和技術而執行。 每一個基礎元素都是信號來源、一個強制執行的控管項,以及需要被防禦的重要資源。

不同的組織需求、現有的技術實作和安全性階段,都會影響零信任安全性模型實作的規劃方式。 透過協助客戶保護組織以及實作自己的零信任模型的經驗,我們開發了下列指引來評估整備程度,並協助您制訂以零信任為目標的計畫。

這些原則適用於技術資產,通常透過一系列現代化計畫 (RaMP )或技術支柱 (每個要素的部署指導方針) 套用至零信任轉型。