探索延伸偵測及回應 (XDR) 回應使用案例

下例為偵測和風險降低使用案例的範例。

偵測威脅

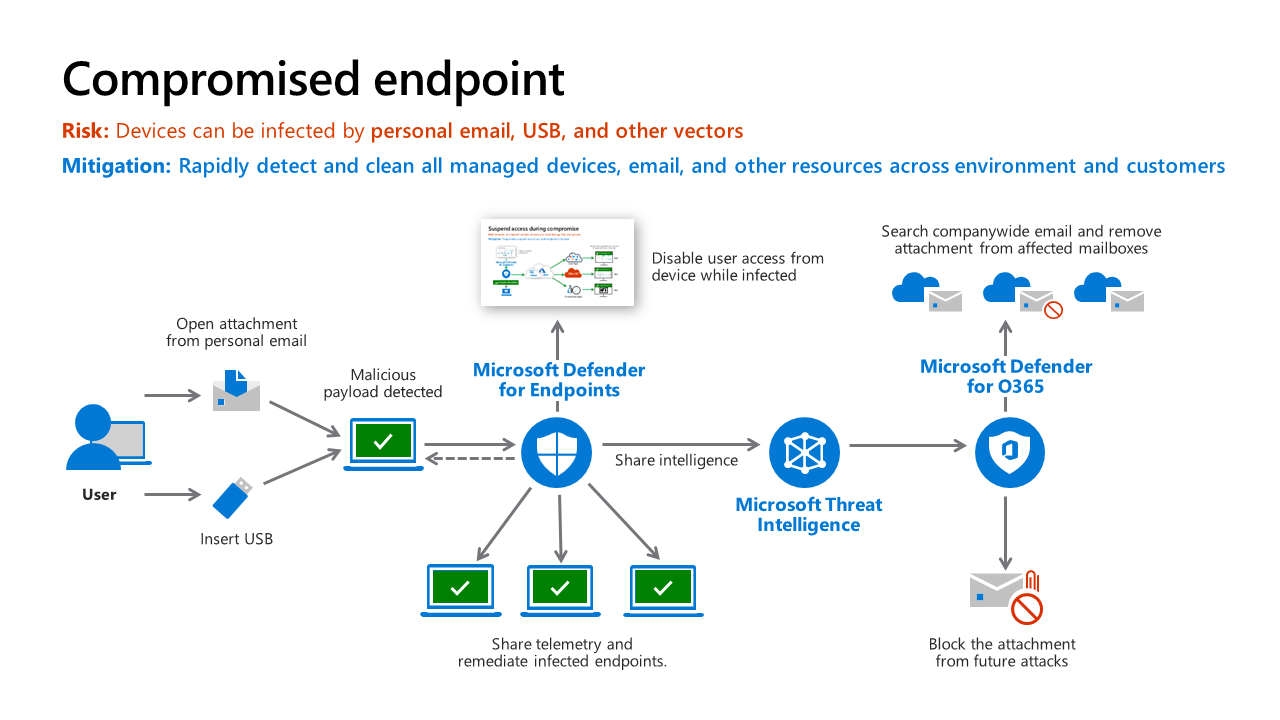

此案例描述適用於端點的 Microsoft Defender 會偵測惡意承載 (可能來自任何來源,包括個人電子郵件或 USB 磁碟機)。

受害者會在未受適用於 Office 365 的 Microsoft Defender (MDO) 或 USB 磁碟機所保護的個人電子郵件帳戶上收到惡意電子郵件,並開啟附件。 附件開啟後,惡意程式碼就會感染電腦。 使用者不知道已發生攻擊。 但適用於端點的 Microsoft Defender (MDE) 偵測到此攻擊、對安全性作業發出警示,並向安全性小組提供威脅的詳細資料。 在受感染時,停用使用者存取裝置 - MDE 會向 Intune 通報此端點上的風險層級已變更。 以 MDE 風險等級嚴重性設定的 Intune 合規性政策會觸發,並將帳戶標示為不符合組織原則。 在 Microsoft Entra ID 中建立的條件式存取會封鎖使用者對應用程式的存取。

補救

MDE 修復威脅 – 透過自動化補救、自動補救的安全性分析師核准,或分析師手動調查威脅。

MDE 也會藉由將此攻擊的相關資訊新增至 Microsoft 威脅情報系統,以在整個企業和我們的 Microsoft MDE 客戶中補救此威脅

共用情報和還原存取

還原存取 – 修復受感染的裝置之後,MDE 會向 Intune 發出訊號,以變更裝置風險狀態,然後 Microsoft Entra ID 條件式存取會允許存取企業資源 (更多內容請參閱下一張投影片)。 修復 MDO 和其他方面的威脅變體 – Microsoft 工具會使用 Microsoft 威脅情報中的威脅訊號保護貴組織攻擊面的其他部分。 MDO 和適用於雲端的 Microsoft Defender 使用訊號來偵測和修復電子郵件、Office 共同作業、Azure 等威脅。

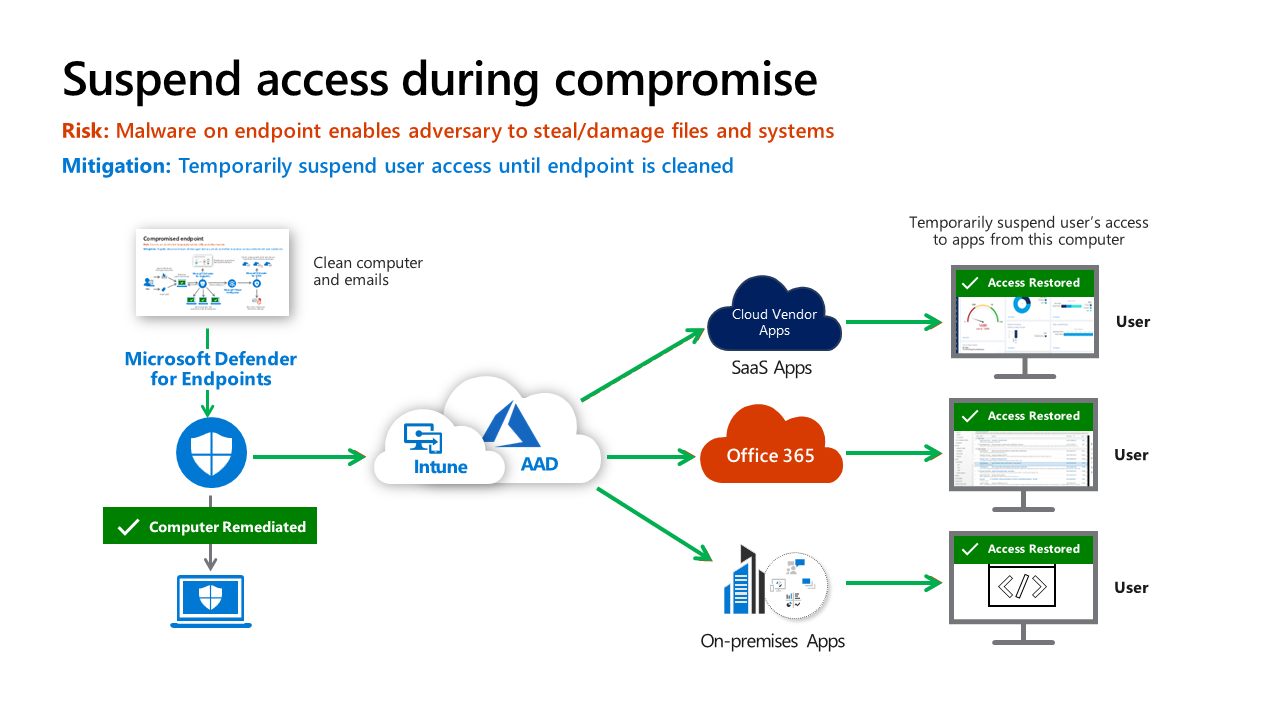

來自上一張圖,當使用者的裝置仍然遭到入侵時

存取受限

條件式存取了解裝置風險,因為適用於端點的 Microsoft Defender (MDE) 會通知 Intune,然後更新 Microsoft Entra ID 中裝置的合規性狀態。

此時,會限制使用者存取公司資源。 這適用於所有新的資源要求,並將封鎖任何目前支援持續性存取評估的資源存取 (CAE)。 人員可以執行一般網際網路生產力和研究 YouTube、Wikipedia,以及不需要公司驗證,但無法存取公司資源的任何其他網站。

存取已還原

補救並清除威脅之後,MDE 會觸發 Intune 以更新 Microsoft Entra ID,而條件式存取會還原使用者的公司資源存取權。

這可藉由確保可能控制這些裝置的攻擊者無法存取公司資源,將組織風險降至最低,同時將使用者生產力的影響降到最低,以盡量減少對商務程序的干擾。