使用 Azure Private Link 的時機

您已了解 Private Link 的本質及其運作方式。 現在您需要一些準則,以利評估 Private Link 是否為公司適合的選擇。 為了協助您做出決定,我們將考量下列目標:

- 將 Azure PaaS 服務導入您的虛擬網路中

- 保護公司網路與 Azure 雲端之間的流量

- 使 PaaS 服務不公開於網際網路上

- 跨網路存取 Azure PaaS 資源

- 降低資料遭到外流的風險

- 為客戶提供對公司建立的 Azure 服務的私人存取

在您評估 Azure Private Link 的過程中,您得知 Contoso 有幾個目標。 如需詳細資料,請參閱對應章節。

將 Azure PaaS 服務導入您的虛擬網路中

根據資源及其設定方式,連線至 Azure PaaS 服務可能是複雜的作業。 Private Link 可讓 Azure 服務看起來只是 Azure 虛擬網路上的另一個節點,藉以降低此複雜度。 Private Link 資源現已有效成為虛擬網路的一部分,用戶端得以使用相對簡單的 FQDN 進行連線。

保護公司網路與 Azure 雲端之間的流量

以下是雲端運算的一項矛盾困境:若要讓雲端式虛擬機器能存取相同雲端提供者中的服務,連線和流量必須在雲端外部傳輸。 也就是說,雖然端點位於雲端中,但流量必須經由網際網路傳輸。

但很不巧,一旦該流量離開雲端,就會變成「公用」而遭遇風險。 惡意執行者有多種潛在的惡意探索手段可用來竊取、監視或損毀該流量。

Private Link 可將流量重新路由而使其不經由網際網路,藉以消除該風險。 相反地,您的虛擬網路與 Private Link 資源之間的所有流量,均仰賴 Microsoft 安全的私人 Azure 骨幹來傳輸。

使 PaaS 服務不公開於網際網路上

大部分的 Azure PaaS 資源都面向網際網路。 根據預設,這些資源的公用端點會提供公用 IP 位址,讓用戶端能夠透過網際網路連線至資源。

公用端點會將資源公開到網際網路,這是設計的行為。 不過,黑帽駭客也可將該端點作為攻擊點,尋求滲透或中斷服務的途徑。

Private Link 不會採取任何動作來防止這類攻擊。 不過,在您建立私人端點,並將其對應至 Azure 資源之後,就不再需要資源的公用端點。 幸運的是,您可以將資源設定為停用其公用端點,使其不會再向網際網路呈現受攻擊面。

跨網路存取 Azure PaaS 資源

網路設定鮮少由單一虛擬網路組成。 大部分的網路也至少會包含下列其中一項:

透過 Azure 虛擬網路對等互連進行連線的一或多個對等互連網路。

透過 ExpressRoute 私人對等互連,或透過 VPN 通道進行連線的一或多個內部部署網路。

若沒有 Private Link,這些網路必須自行建立對特定 Azure 資源的連線。 這些連線通常需要公用網際網路。 一旦私人端點將 Azure 資源對應至您虛擬網路中的私人 IP 位址,這種情況就會改變。 現在,您所有的對等互連網路皆可直接連線至 Private Link 資源,而無須進行任何其他設定。

降低資料遭到外流的風險

假設您網路中的虛擬機器已連線至 Azure 服務。 虛擬機器上的使用者通常可以存取 Azure 服務中的多個資源。 例如,如果服務是 Azure 儲存體,則使用者可存取多個 Blob、資料表、檔案等等。

現在,假設使用者是已取得虛擬機器控制權的惡意滲透者。 在此情況下,該使用者可將資料從某個資源移至由攻擊者控制的另一個資源。

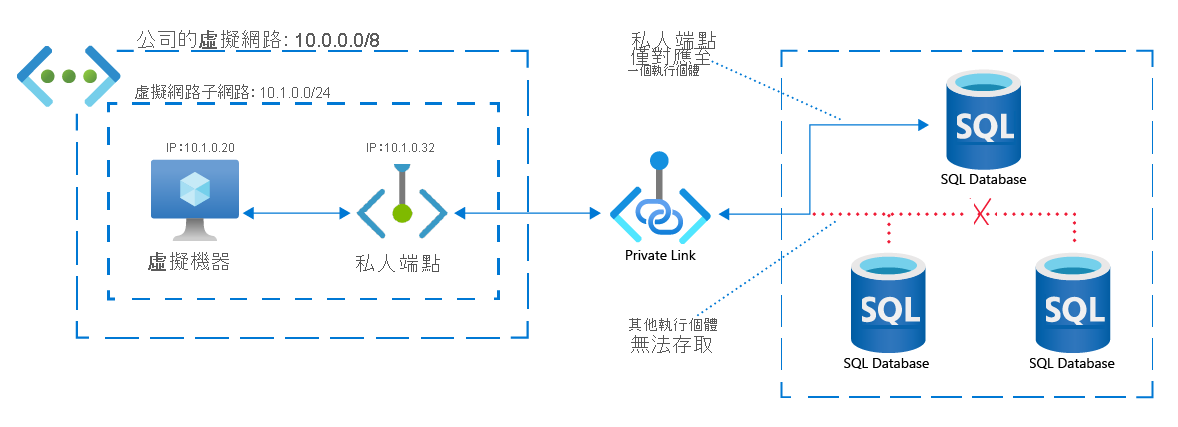

這種案例就是資料外流的範例。 Private Link 可將私人端點對應至 Azure 資源的單一執行個體,藉以降低資料遭到外流的風險。 攻擊者仍可檢視資料,但無法將資料複製或移動到另一個資源。

為客戶提供對公司建立的 Azure 服務的私人存取

假設您的公司建立了自訂 Azure 服務。 誰會使用這些服務? 使用者可能是下列清單中的任何人:

- 購買產品的人員。

- 公司供應商或廠商。

- 公司的員工。

上述清單中的每個取用者,都可說是您服務的客戶。

這些客戶所存取和建立的資料,極有可能與公司的資料一樣重要。 因此,客戶的資料應享有與公司資料同等級的隱私權和安全性。

如果您認為 Private Link 是保護公司資料的正確選擇,則應將該安全性模型延伸至您的自訂 Azure 服務。 藉由將自訂服務放置在 Azure Standard Load Balancer 後方,您可以利用 Private Link 服務,讓客戶得以使用私人端點存取您的服務。

當您告訴行銷部門的同事,他們現在可讓客戶安全地私下存取您的自訂 Azure 服務,同事們想必會很滿意。