Azure DDoS 保護是什麼?

Microsoft 為所有 Azure 客戶免費提供 DDoS 基礎結構保護。 Microsoft 也在其 DDoS 保護服務中提供其他服務。

Azure DDoS 基礎結構保護或 Azure DDoS 保護

您正在研究將在 Azure 中執行的服務升級至 Azure DDoS 保護,Contoso 可享有哪些權益。 由於 DDoS 攻擊的成長頻率和複雜度,評估此升級選項的動機是 DDoS 安全性專家的共識。

攻擊流量不一定要在每秒兆位的範圍內,才能關閉應用程式。 任何特定的目標攻擊都會影響在 Azure 中執行的應用程式可用性,該應用程式會接收來自公用網際網路的流量。

什麼是 DDoS 攻擊?

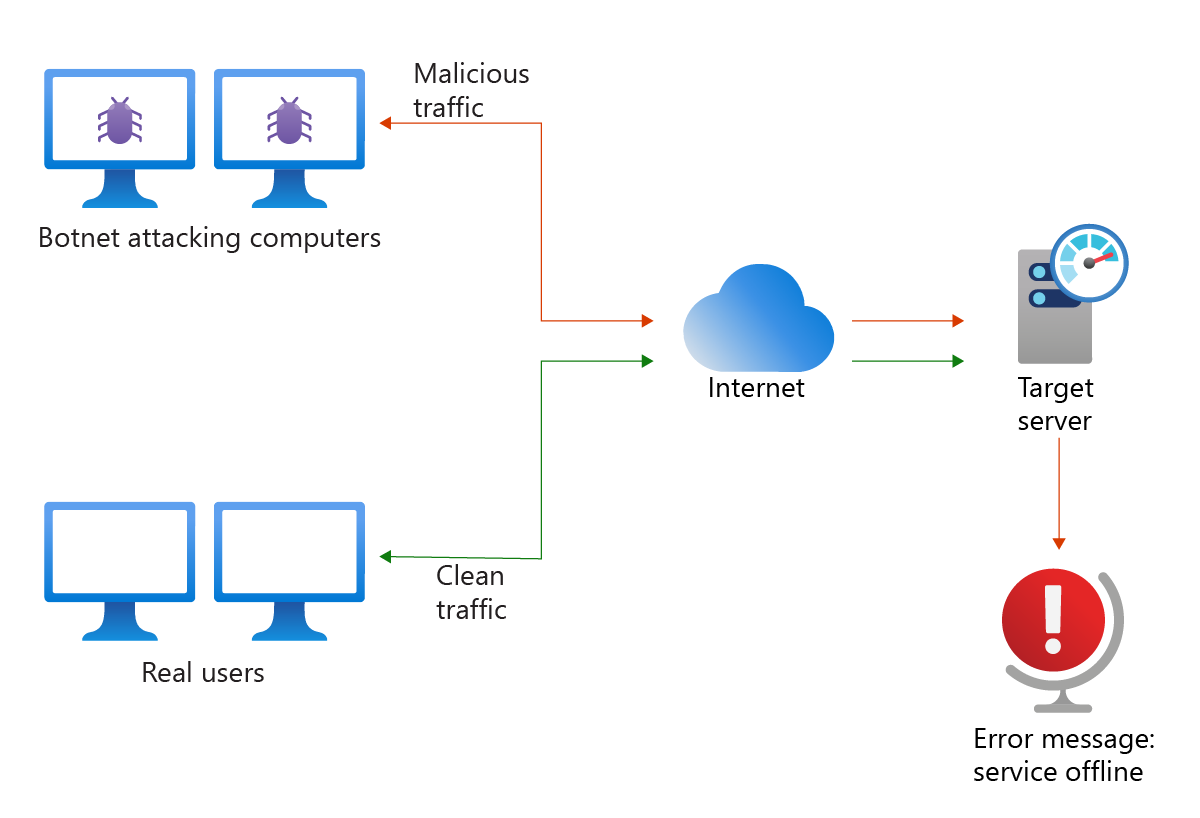

在 DDoS 攻擊中,犯罪者會刻意以假流量癱瘓系統 (例如伺服器、網站或其他網路資源)。 而電腦會在有組織且受掌控的網路中連線,稱為「殭屍網路」。 惡意的協力廠商會控制殭屍網路,以啟動 DDoS 攻擊。 藉由將服務的功能無限上綱,此活動會觸發拒絕合法使用者的服務。 DDoS 攻擊可以鎖定可透過網際網路公開觸達的任何端點。

下圖描述殭屍網路的常見 DDoS 攻擊。

以下是一些常見的 DDoS 攻擊:

容量攻擊。 這些攻擊會使用多個受感染的系統,以大量看似合法的流量填滿網路層。 多個遭入侵的系統通常是犯罪殭屍網路的一部分。 體積型 DDoS 攻擊的類型包括:

- UDP 攻擊。 攻擊者會將 UDP 封包 (通常是大型的封包) 傳送至單一目的地或隨機的連接埠。 受到攻擊的系統很容易就能偽造 IP 位址,因為 UDP 是不需連線的。

- 放大攻擊。 DNS 伺服器對服務的看似合法要求感到不知所措。 攻擊者的目標是要藉由耗盡頻寬容量來使 DNS 服務飽和。

- 其他偽造的封包攻擊。 將大量的假流量傳送至資源。

通訊協定攻擊。 這些攻擊是以 OSI 模型的第 3 層或第 4 層為目標。 他們會利用 TCP 中的弱點。 通訊協定型的 DDoS 攻擊範例是 TCP SYN 洪水攻擊,且會惡意探索三向交握的部分內容。 攻擊者會傳送連續的 TCP SYN 要求,並忽略 SYN + ACK 回覆。 此攻擊的目標是將目標設為目標,並讓它沒有回應。

資源 (應用程式) 層攻擊。 資源攻擊的目標是 OSI 模型中的「最上」層,以中斷在主機之間傳輸資料。 這些第 7 層攻擊包括利用 HTTP 通訊協定、SQL 插入式攻擊、跨網站指令碼和其他應用程式的攻擊。

Azure DDoS 保護供應項目

DDoS 保護類似於安全且正常運作的備份系統。 在需要備份內容之前,組織的備份價值並不明顯。 DDoS 保護就像備份一樣,可針對潛在的威脅提供風險降低。

DDoS 基礎結構保護

Azure 提供持續保護來抵禦 DDoS 攻擊。 DDoS 保護不會儲存客戶資料。 「Azure DDoS 基礎結構保護」無需額外的費用,會保護使用公用 IPv4 和 IPv6 位址的每一個 Azure 服務。 此 DDoS 保護服務可協助保護所有 Azure 服務,包括平台即服務 (PaaS) 服務 (例如 Azure DNS)。 DDoS 基礎結構保護不需要進行任何的使用者設定或應用程式變更。

Azure DDoS 基礎結構保護提供:

- 作用中的流量監視和隨時偵測。 DDoS 基礎結構保護會監視您每天的應用程式流量模式,以搜尋 DDoS 攻擊的指標。

- 自動降低攻擊風險。 一旦偵測到攻擊,就會降低風險。

- DDoS 基礎結構保護服務等級協定 (SLA),以具有最大支援的 Azure 區域為基礎。

在 Azure 上執行的服務原本就受到預設基礎結構層級 DDoS 保護的保護。 不過,用於保護基礎結構的保護功能門檻高於大部分應用程式的處理能力,而且不提供遙測或警示。因此,雖然該平台可能會將某些流量視為無害,但可能會對接收該流量的應用程式造成損害。

上線至 Azure DDoS 保護服務後,應用程式即可取得專用監視功能,來偵測攻擊和應用程式特定閾值。 會透過根據預期流量而調整的設定檔來保護服務,進而提供對 DDoS 攻擊的更嚴密防禦。

Azure DDoS 網路保護

DDoS 網路保護提供強化的 DDoS 風險降低功能,以防禦 DDoS 攻擊。 可自動調整以保護虛擬網路中的特定 Azure 資源。

下列清單描述 DDoS 網路保護的功能和優點:

- 針對 100 個公用 IP 資源的保護。

- 提供智慧型流量分析,您將在下一個單元中了解。

- 在安裝和部署的 Azure 入口網站中提供原生整合。 這種整合層級可讓 DDoS 保護找出 Azure 資源及其設定。

- 針對虛擬網路啟用 DDoS 網路保護時,該網路上的所有資源都會自動受到保護。 不需要額外的系統管理程序。

- 您的網路資源會持續受到流量監視,以識別可能進行 DDoS 攻擊的指示。 偵測到之後,DDoS 網路保護會介入並自動減輕攻擊。

- 這有助於保護網路層的第 3 層和第 4 層。 DDoS 網路保護使用 Azure 網路閘道隨附的 Azure Web 應用程式防火牆提供應用程式 (第7層) 保護。 Azure 網路閘道和 Web 應用程式防火牆是網際網路對向,因此 DDoS 保護可保護其網路介面。 這個保護策略是多層式或深度防禦保護的範例。

- 在攻擊結束時,系統會提供攻擊期間內每五分鐘的詳細攻擊分析報告,並提供事件完整摘要的動作報告。

- 包括支援整合風險降低記錄與適用於雲端的 Microsoft Defender、Microsoft Sentinel,或離線安全性資訊與事件管理 (SIEM) 系統,可在攻擊期間近乎即時地監視。

- Azure 監視器會從 DDoS 網路保護收集監視遙測,以存取摘要的攻擊衡量標準。

Azure DDoS IP 保護

DDoS IP 保護是依每個保護的 IP 模型付費。 「DDoS IP 保護」包含與「DDoS 網路保護」相同的核心工程功能,但與以下加值服務不同:

- DDoS 快速回應支援

- 成本保護

- WAF 的折扣。

加值服務

成本保證和 DDoS 快速回應支援是另外兩個重要的 DDoS 網路保護功能。

成本保證

在 DDoS 攻擊開始時,網路頻寬增加和/或虛擬機器計數的相應增加,通常會觸發在 Azure 中執行之服務的自動向外延展。

注意

上線至 DDoS 保護的客戶,會收到彌補在記載受到 DDoS 攻擊期間產生應用程式向外延展和網路頻寬成本的服務點數。 Microsoft 直接提供這項點數。

DDoS 快速回應支援

Microsoft 已建立 DDoS 保護快速回應小組。 您可以與此小組聯繫,以取得 DDoS 攻擊期間的協助,並要求攻擊後的分析內容。 DDoS 保護快速回應小組遵循 Azure Rapid Response 支援模型。

您可以在 Azure 入口網站上開啟支援要求,以通知小組。 如果發生以下情況,請連絡小組:

- 您公司正在規劃一場虛擬活動,預期會大幅增加您的網路流量。

- 有一項攻擊會嚴重降低受保護的關鍵業務系統效能。

- 安全性小組判斷受保護的資源受到攻擊,但 DDoS 保護無法有效地緩和攻擊。