監視 Microsoft Teams 的安全性報告

Microsoft 365 Defender 入口網站提供可讓您監視組織中潛在安全性威脅的報告。 即使威脅安全性報告可能與 Microsoft Teams 沒有直接關聯,但可以警示您會威脅組織安全性的可疑活動。

一般安全性報告

Microsoft 365 Defender 入口網站包含一個儀表板,能顯示安全性趨勢,並追蹤您的身分、資料、裝置、應用程式和基礎結構的保護狀態。

若要在 Microsoft 365 Defender 入口網站中查看報告,請前往 [報告] > [安全性報告]。

身分識別: 此類別的報告提供來自 Azure AD 風險使用者報告和全域 Azure AD 系統管理員角色的資料。 報告與 Microsoft Teams 相關,因為從不同類型的裝置進行的 Microsoft Teams 登錄活動。

資料: 此類別的報告提供來自多個來源的資料,例如擁有最多共用檔案的使用者、DLP 原則相符、誤報和覆寫。 報告與 Teams 相關,因為 Teams 使用者已共用及存取資料。

裝置: 此類別報告提供來自 Microsoft Intune 的有風險裝置、裝置威脅分析、裝置合規性、裝置上的惡意錯誤,以及具有惡意錯誤偵測的使用者的資料。 報告與 Microsoft Teams 相關,因為有許多行動裝置安裝了 Teams。

應用程式: 此類別報告提供來自適用于雲端應用程式的 Microsoft Defender,有關來自不同應用程式的威脅資料,例如特殊許可權的 OAuth 應用程式、可疑的管理活動、冒充和雲端活動地理位置。 報告與 Microsoft Teams 相關,因為使用 Teams 整合了不同的應用程式。

適用於 Office 365 的 Defender 報告

適用於 Office 365 的 Microsoft Defender 包含各種安全性相關報告。 若要檢視適用於 Office 365 的 Defender 報告,請移至 [Microsoft 365 Defender入口] > [報告] > [電子郵件與共同作業] > [電子郵件與共同作業報告],然後選取報告的 [檢視詳細資料]。

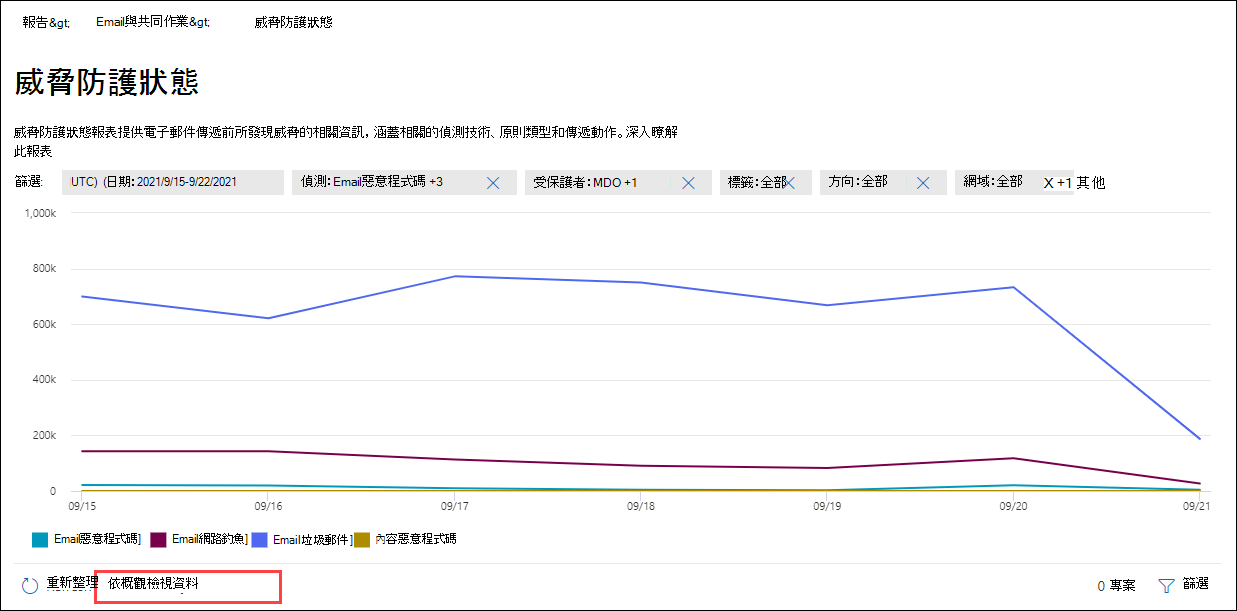

威脅防護狀態報告

威脅防護狀態報告可在 EOP 和適用于 Office 365 的 Defender 中提供;不過,報告會包含不同的資料。 例如,EOP 客戶可以查看電子郵件中偵測到的惡意程式碼相關資訊,但無法查看安全附件針對 SharePoint、OneDrive 和 Microsoft Teams 偵測到的惡意檔案相關資訊。

此報告提供包含惡意內容的電子郵件訊息計數,例如反惡意程式碼引擎封鎖的檔案或網站位址 (URL)、零時差自動清除 (ZAP),以及適用于 Office 365 的 Defender 功能,例如安全連結、安全附件,以及防網路釣魚原則中的冒充保護功能。 您可以使用此資訊來識別趨勢或判斷組織原則是否需要調整。

若要查看報告,請前往 [報告] > [電子郵件與共同作業報告]。 在 [電子郵件和共同作業報告] 頁面上,找出 [威脅防護狀態],然後選取 [檢視詳細資料]。

在 [依內容檢視資料] > [惡意程式碼] 檢視中,可以透過篩選工作負載尋找 Microsoft Teams 中檢測到的惡意檔案。

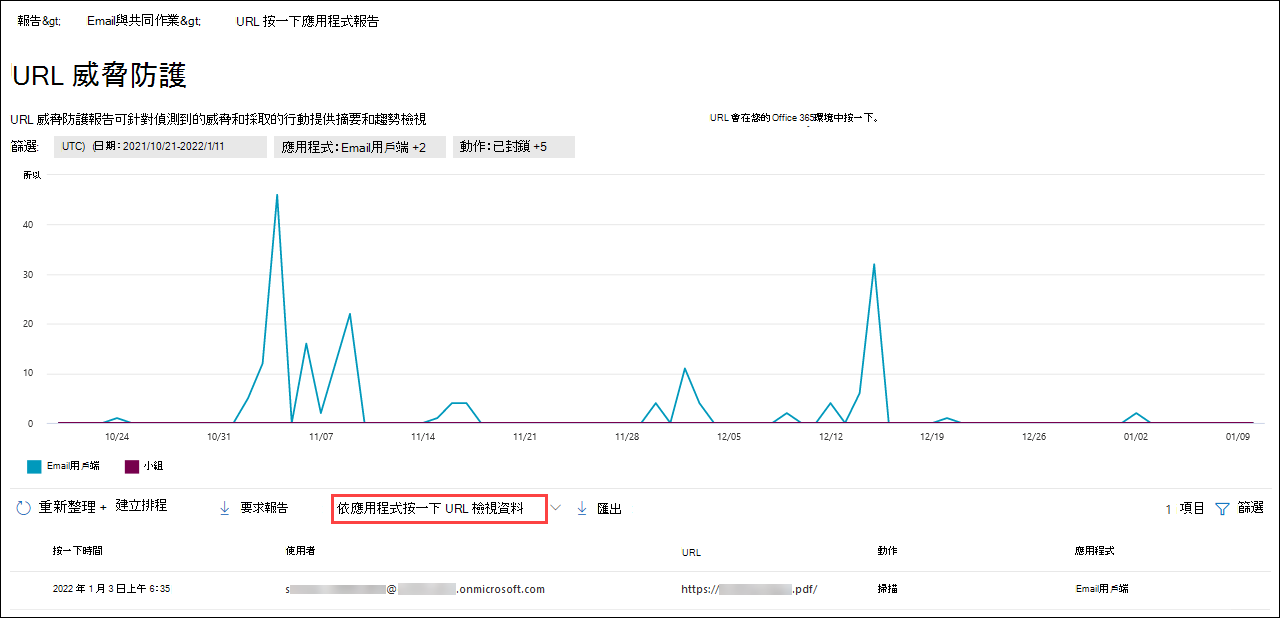

URL 保護報告

URL 保護報告會針對偵測到的威脅,以及 URL 點擊時所採取的動作,提供摘要和趨勢視圖,作為安全連結的一部分。 當未選取 [追蹤使用者點選] 選項時,此報吿將不會有套用安全連結原則之使用者的點擊資料。

若要查看報告,請前往 [報告] > [電子郵件與共同作業報告]。 在 [電子郵件與共同作業報告] 頁面上,找出 [URL 防護報告],然後選取 [檢視詳細資料]。

在 [依應用程式的 URL 點選檢視資料] 檢視中,您可以透過篩選應用程式,以尋找經過 Teams 的 URL 點選數目。