設定 Microsoft Teams 的安全連結

安全連結是適用於 Office 365 的 Defender 中的一項功能,它提供 URL 掃描和郵件流程中傳入電子郵件的重寫,以及電子郵件和其他位置中 URL 和連結的點擊時間驗證。 安全連結接掃描有助於保護您的組織免受網路釣魚和其他攻擊中使用的惡意連結的侵害。

可在下列位置使用安全連結保護:

電子郵件:電子郵件中連結的安全連結保護由安全連結原則控制。 沒有預設的安全連結原則,所以若要在電子郵件訊息中取得安全連結的保護,您必須建立一或多個 安全連結原則。

Microsoft Teams - 在 Teams 交談、群組聊天或頻道中,連結的安全連結保護也受安全連結原則控制。 沒有預設的安全連結原則,所以若要在 Teams 中取得安全連結的保護,您必須建立一或多個 安全連結原則。

Office 365 應用程式 - Office 365 應用程式的安全連結保護在支援的電腦、行動裝置和網頁應用程式中提供。 您可以在 [全域設定] 中設定 Office 365 應用程式的安全連結保護,其適用於組織中取得適用於 Office 365 的 Defender 授權的所有使用者。

安全連結在 Teams 中的運作方式

在較高的層面上,以下是安全連結保護在 Microsoft Teams 作用於 URL 的方式:

使用者啟動 Teams 應用程式。

Microsoft 365 驗證使用者的組織是否包含適用於 Office 365 的 Microsoft Defender,以及使用者是否包含於啟用了 Microsoft Teams 保護的使用中安全連結原則中。

URL 為聊天、群組聊天、頻道和索引標籤中的使用者在點擊時進行驗證。

為 Microsoft Teams 啟用安全連結保護後,當受保護的使用者按一下連結時 (點擊時保護),Teams 中的 URL 將根據已知惡意連結清單進行檢查。 URL 不會被重寫。 如果發現連結是惡意的,使用者將有以下體驗:

如果在 Teams 交談、群組聊天或頻道中按一下了該連結,則預設網頁瀏覽器中將顯示以下螢幕擷取畫面所示的警告頁面。

如果是從已釘選索引標籤中按一下連結的,則警告頁面將出現在該索引標籤的 Teams 介面中。出於安全性原因,在網頁瀏覽器中開啟連結的選項遭到停用。

根據原則中的 [點擊保護設定] 的設定方式,將允許或不允許使用者點擊 至原始 URL。

如果傳送連結的使用者未包含在啟用了 Teams 保護的安全連結原則中,則使用者可以自由在其電腦或裝置上點選進入原始 URL。

按一下警告頁面上的 [返回按鈕] 會讓使用者返回到其原始内容或 URL 位置。 但是,再次按一下原始連結將導致安全連結重新掃描 URL,因此將重新出現警告頁面。

啟用 Microsoft Teams 的安全連結。

您可以在 Microsoft 365 Defender 入口網站或在 PowerShell (對於在 Exchange Online 中有信箱的合格 Microsoft 365 組織為 Exchange Online PowerShell;對於沒有 Exchange Online 信箱、但具有適用於 Office 365 的 Microsoft Defender 附加元件訂閲的組織則為獨立 EOP PowerShell) 中設定安全連結原則。

使用 Microsoft 365 Defender 入口網站

您可以在安全連結原則中為 Microsoft Teams 啟用或停用安全連結保護。

以全域管理員或安全性系統管理員的身分登入 Microsoft 365 Defender 入口網站。

在左側導覽列中,選取 [原則與規則] > [威脅原則] > [原則] 區段> [安全連結]。

選取 [+ 建立] 以建立新安全連結原則。

在 [命名您的原則] 頁面上,為原則輸入 [名稱] 和 [描述]。

在顯示的 [使用者與網域] 頁面上,識別原則適用的內部收件者。 您可以依 [使用者]、[群組] 或 [網域] 來指定。

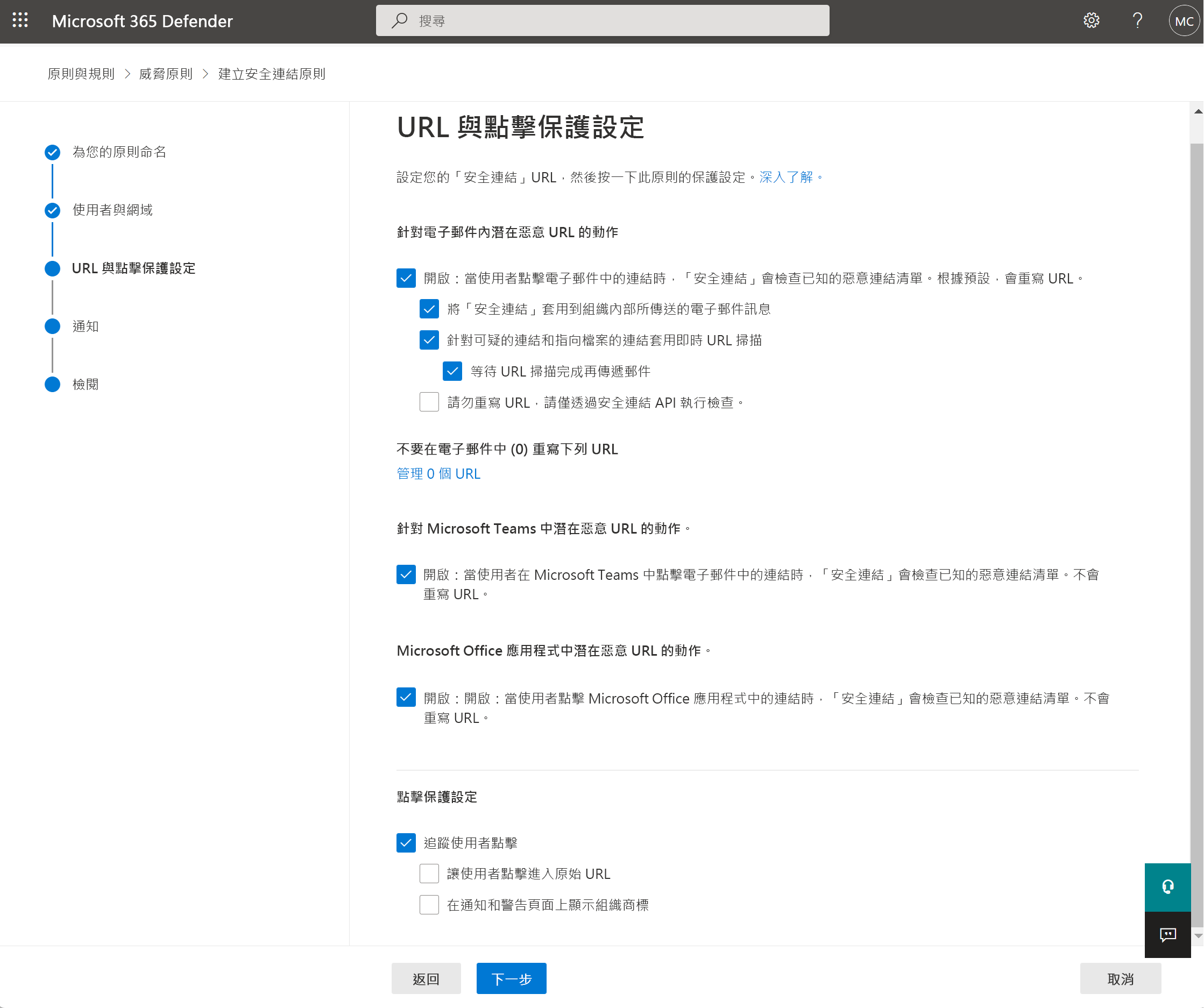

在顯示的 [保護設定] 頁面上,設定下列設定:

針對電子郵件內潛在惡意 URL 的動作。 建議的值為 [開啟],設定如下:

設定 建議 開啟:當使用者點擊電子郵件中的連結時,[安全連結] 會檢查已知的惡意連結清單。 已選取 將 [安全連結] 套用到組織內部所傳送的電子郵件訊息 已選取 針對可疑的連結和指向檔案的連結套用即時 URL 掃描 已選取 等待 URL 掃描完成再傳遞郵件 已選取 請勿重寫 URL,請僅透過安全連結 API 執行檢查 未選取 不要重寫下列 URL 沒有任何建議 針對 Microsoft Teams 中潛在惡意 URL 的動作。 建議的值為 [開啟],設定如下:

設定 建議 開啟:當使用者在 Microsoft Teams 中點擊電子郵件中的連結時,[安全連結] 會檢查已知的惡意連結清單。 已選取 Microsoft Office 應用程式中潛在惡意 URL 的動作。 建議的值為 [開啟],設定如下:

設定 建議 開啟:當使用者點擊 Microsoft Office 應用程式中的連結時,[安全連結] 會檢查已知的惡意連結清單 已選取 點擊保護設定

設定 建議 追蹤使用者點擊 已選取 讓使用者點擊進入原始 URL 未選取 在通知和警告頁面上顯示組織商標 沒有任何建議

在出現的 [通知] 頁面上,針對 [您想要如何通知使用者?] 選取下列其中一個值:

- 使用預設通知文字

- 使用自訂通知文字:如果您選取此值 (長度不能超過 200 個字元),則會出現下列設定:

- 使用 Microsoft Translator 進行自動當地語系化

- 自訂通知文字:在此方塊中輸入自訂通知文字。

在顯示的 [檢閱] 頁面上,檢閱您的設定並選取 [提交]。

使用 Exchange Online PowerShell

您還可以使用 *-SafeLinksPolicy 設定安全連結原則:

New-SafeLinksPolicySet-SafeLinksPolicy

如需詳細資訊,請參閱: