描述 Azure 網路拓撲

Contoso 具有廣泛的內部部署網路,為部署在各資料中心和辦公室的資源提供彼此通訊的基礎。 IT 人員必須在 Azure 中部署網路元件,才能在 Azure 資源之間,以及在 Azure 資源與內部部署資源之間啟用通訊。

身為首席系統工程師,您判斷 Microsoft Azure 網路可為 Azure 中的資源、在 Azure 中的兩項服務之間,以及在 Azure 與您內部部署環境之間提供連線能力。 附加優點是有多個 Azure 網路元件可提供和協助保護應用程式,並增強網路的安全性。

什麼是虛擬網路?

當您在內部部署環境中部署電腦時,通常會將其連線到網路,讓其彼此可以直接通訊。 Azure 虛擬網路 (VNet) 會提供相同的基本用途。

藉由將 VM 放在與其他 VM 相同的 VNet 上,您可以有效地在相同私人 IP 位址空間內的 VM 之間提供直接 IP 連線能力。 您也可以將不同的 VNet 連線在一起。 此外,您也可以將 Azure 中的 VNet 連線到您的內部部署網路,有效讓 Azure 成為您自己資料中心的延伸。

Azure VNet 構成由您選擇的私人 IP 位址空間所定義的邏輯界限。 您可以將此 IP 位址空間分割成一或多個子網路,就像在內部部署網路中所做的一樣。 不過,在 Azure 中,任何額外的網路管理工作都更為直接。

例如,會自動提供某些網路功能,例如在相同 VNet 上子網路之間的路由。 同樣地,根據預設,每個 VM 都可以存取網際網路,包括對輸出連線和 DNS 名稱解析的支援。

什麼是網路介面?

「網路介面」是 VM 與 VNet 之間互相連線的橋樑。 VM 至少必須有一個網路介面 (連線到 VNet),但可以有多個網路介面,視您建立的 VM 大小而定。 您可以建立具有多個網路介面的 VM,並在 VM 的生命週期中新增或移除網路介面。 多個網路介面可讓 VM 連線到相同 VNet 中的不同子網路,並透過最適當的介面來傳送或接收流量。

![此螢幕擷取畫面顯示 Azure 入口網站中名為 ContosoVM1VNET 的 VNet 介面 [概觀] 頁面。列出三個連接的裝置:ContosoVM1VMNIC、ContosoVM2VMNIC 和 ContosoVM3VMNIC。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-vnet-1.png)

每個連結到 VM 的網路介面都必須:

- 位於與 VM 相同的位置和訂閱。

- 連線到位於與 VM 相同 Azure 位置和訂用帳戶中的 VNet。

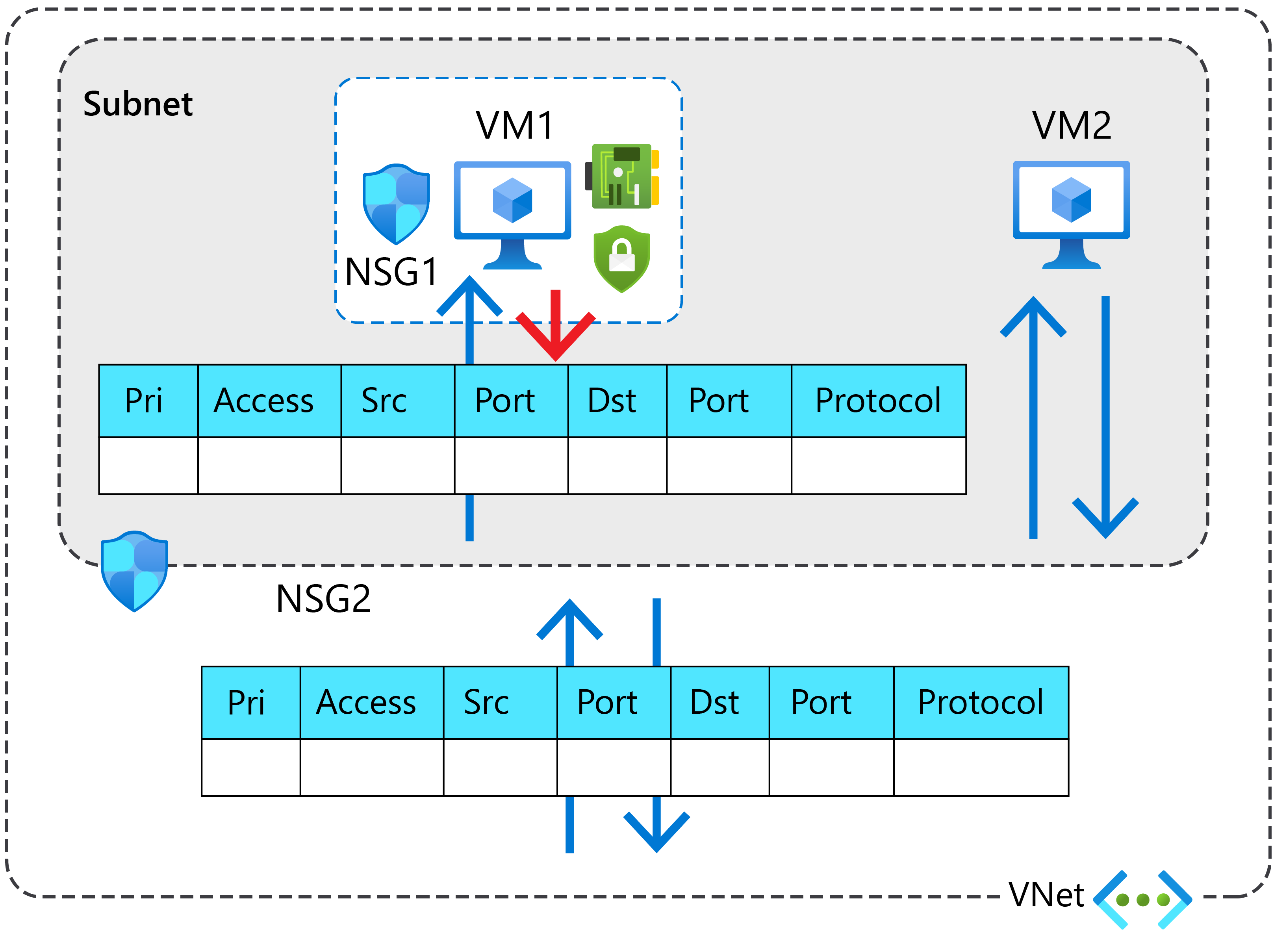

什麼是網路安全性群組?

「網路安全性群組」(NSG) 可篩選輸入和輸出網路流量,並包含用來允許或拒絕已篩選網路流量的安全性規則。 設定這些 NSG 安全性規則,可讓您藉由允許或拒絕特定流量類型控制網路流量。

您可以將 NSG 指派給:

- 網路介面:只篩選該介面上的網路流量。

- 子網路:篩選子網路中,所有連線之網路介面上的流量。

您也可以同時將 NSG 指派給網路介面與子網路, 讓每個 NSG 各自進行評估。

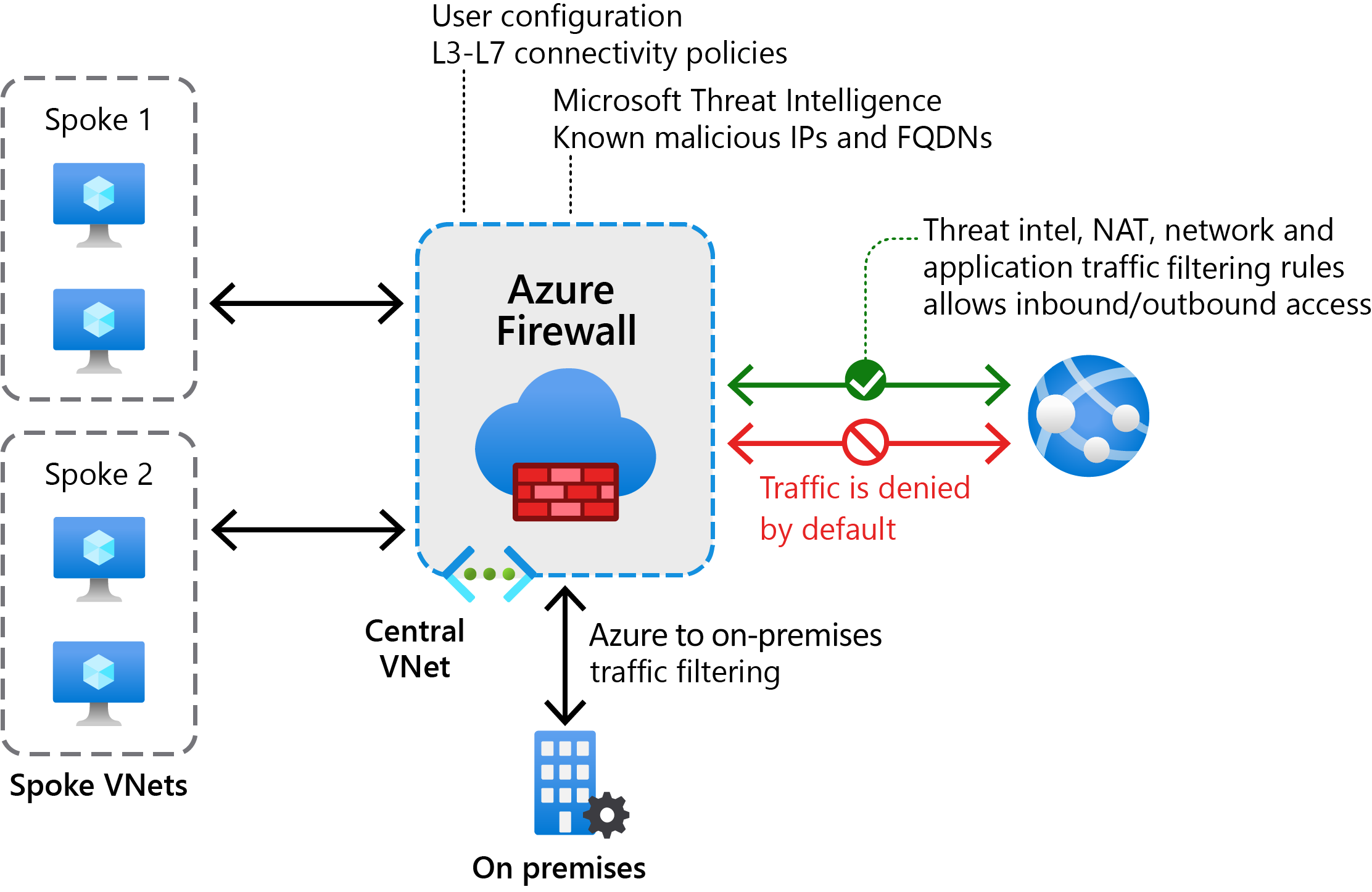

Azure 防火牆是什麼?

「Azure 防火牆」是一項雲端式網路安全性服務,可協助保護您的 VNet 資源。 藉由使用 Azure 防火牆,您可以集中建立及管理整個組織中的網路連線設定檔。

Azure 防火牆針對您的 VNet 資源使用靜態公用 IP 位址。 因此,外部防火牆可以找出源自您組織 VNet 的流量。 Azure 防火牆也全面與 Azure 監視器相互整合,可支援記錄與分析。

什麼是 Azure VPN 閘道?

「VPN 閘道」是一種特定類型的 VNet 閘道,可用來在位置之間傳送加密的流量。 例如,您可以使用 Azure VPN 閘道在下列兩者之間傳送加密的流量:

- Azure VNet 與您的內部部署位置 (透過網際網路)。

- Azure VNet 與其他 Azure VNet (透過 Microsoft 網路)。

每個 VNet 只能有一個 VPN 閘道,但您可以為相同的 VPN 閘道建立多個連線。

什麼是 Azure ExpressRoute?

ExpressRoute 可讓您將內部部署網路延伸至 Microsoft 雲端。 不同於 VPN 連線,ExpressRoute 使用電信服務提供者所提供的私人連線。 藉由使用 ExpressRoute,您可以建立 Microsoft 雲端服務的連線,包括 Azure 和 Microsoft Office 365。

什麼是 Azure 虛擬 WAN?

Azure 虛擬 WAN 是一項網路服務,可提供網路、安全性和路由功能。 虛擬 WAN 使用內建規模和效能的中樞和輪輻架構。 Azure 區域做為中樞,您可以選擇連線到該中樞。 所有中樞都會在標準虛擬 WAN 中以完整網狀連線,讓使用者可以更加輕鬆使用 Microsoft 骨幹取得任意 (任何輪輻) 連線性。

Azure 虛擬 WAN 包含下列功能:

- 分公司連線能力

- 站對站 (S2S) VPN 連線能力

- 點對站 (P2S) VPN (遠端使用者) 連線能力

- ExpressRoute 連線能力

- 雲端內連線能力

- VPN ExpressRoute 互連能力

- 路由

- Azure 防火牆

- 加密

您不必啟用和使用上述所有功能,才能開始使用虛擬 WAN。 相反地,您可以選擇目前需要的功能,並根據組織需求指示新增更多功能。

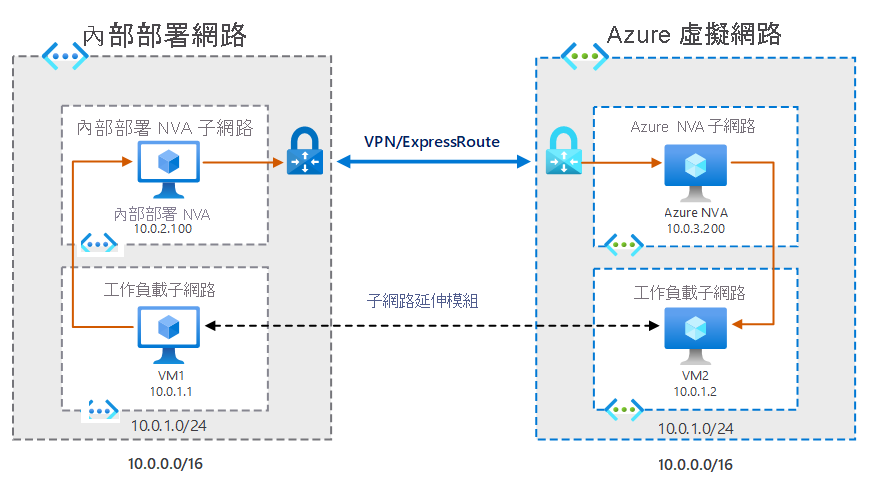

Azure 子網路延伸模組

Contoso 的員工在考慮將其工作負載延伸至雲端時,調查了 Azure 所提供的一些解決方案,包括 Azure 子網路延伸模組。 延伸子網路可讓您納入 Azure 資源作為自己的本機內部部署子網路,基本上就是讓這些個別位置成為相同 IP 廣播網域的一部分。 子網路延伸模組有一個特別吸引人的功能,那就是 Contoso 的基礎結構人員不一定需要重新架構內部部署網路拓撲。

警告

您應該避免使用子網路延伸模組,除非是作為解決特定問題的暫時措施。

您可以使用以第 3 層重疊網路為基礎的解決方案,將內部部署子網路延伸至 Azure。 一般來說,您會使用 VXLAN 解決方案,利用第 3 層重疊網路延伸第 2 層網路。

下列圖表示範一個通用案例。 在此案例中,Azure 和內部部署兩端都有子網路 10.0.1.0/24。 這兩個子網路都包含虛擬化工作負載。 子網路延伸模組會連線相同子網路的這兩個部分。 基礎結構小組已將子網路的 IP 位址指派給 Azure 和內部部署上的 VM。

在基礎結構的其他地方 (在內部部署環境中),有一部網路虛擬設備 (NVA) 透過 ExpressRoute 連線,連線到位於 Azure 中不同子網路的 NVA。 當內部部署網路中的 VM 嘗試與 Azure VM 通訊時,內部部署 NVA 會擷取封包、將其封裝,並透過 VPN/ExpressRoute 連線將其傳送至 Azure 網路。 Azure NVA 會接收封包、將其解封,並將其轉送給其網路中的預定收件者。 傳回流量使用相同的邏輯運作,但方向相反。