選取 Microsoft Entra 整合模型

Microsoft Entra ID 並非雲端版的 AD DS,而是全新的目錄服務,專為雲端應用程式與 Web 應用程式設計,只有一些功能與 AD DS 相同。 Contoso IT 小組可以實作 Microsoft Entra ID,並將其內部部署身分識別同步至雲端。 這些步驟可讓 Contoso 員工使用 SSO 存取內部部署資源,以及其 Azure 租用戶中的相關資源。

IT 小組可以使用 Microsoft Entra ID,提升員工的生產力、簡化 IT 流程,以及改進採用各種雲端服務的安全性。 Contoso 員工可以使用同一個使用者帳戶,存取線上應用程式。 Contoso 也可以使用已知的 Windows PowerShell Cmdlet,集中執行使用者管理。 另外需要注意的是,因為 Microsoft Entra ID 的設計具備高靈活調整能力與高可用性,所以 IT 小組無須維護相關的基礎結構,也無須煩惱災害復原。

Microsoft Entra ID 身為 Azure 的一員,可以在雲端服務的整體存取策略中,支援多重要素驗證,提供多一層的安全性。 角色型存取控制 (RBAC)、自助式密碼、群組管理,以及裝置註冊等等,都為企業提供現成可用的身分識別管理解決方案。 除了更強的報告與警示之外,Microsoft Entra ID 也提供更先進的身分識別保護,協助您更有效率地辨識威脅。

Microsoft Entra ID 的概觀

Microsoft Entra ID 是平台即服務 (PaaS) 供應項目的一部分,是雲端中 Microsoft 管理的目錄服務。 這不屬於客戶擁有及管理核心基礎結構,也不是 IaaS 供應項目。 雖然這表示您幾乎無法控制此服務實作,但也表示您不需要為這項部署投注專屬資源專或進行維護。

透過 Microsoft Entra ID,您也能存取一組 AD DS 本身未提供的功能,例如支援多重要素驗證、身分識別保護,以及自助式密碼重設。 您可以利用下列方式,使用 Microsoft Entra ID,為組織與個人提供更安全的雲端式資源存取權:

- 設定應用程式的存取權。

- 設定雲端 SaaS 應用程式的 SSO。

- 管理使用者與群組。

- 佈建使用者。

- 啟用組織之間的同盟。

- 提供身分識別管理解決方案。

- 識別異常的登入活動。

- 設定多重要素驗證。

- 將現有的內部部署 Active Directory 實作擴充至 Microsoft Entra ID。

- 為雲端與本機應用程式,設定應用程式 Proxy。

- 為使用者與裝置設定條件式存取。

Microsoft Entra 租用戶

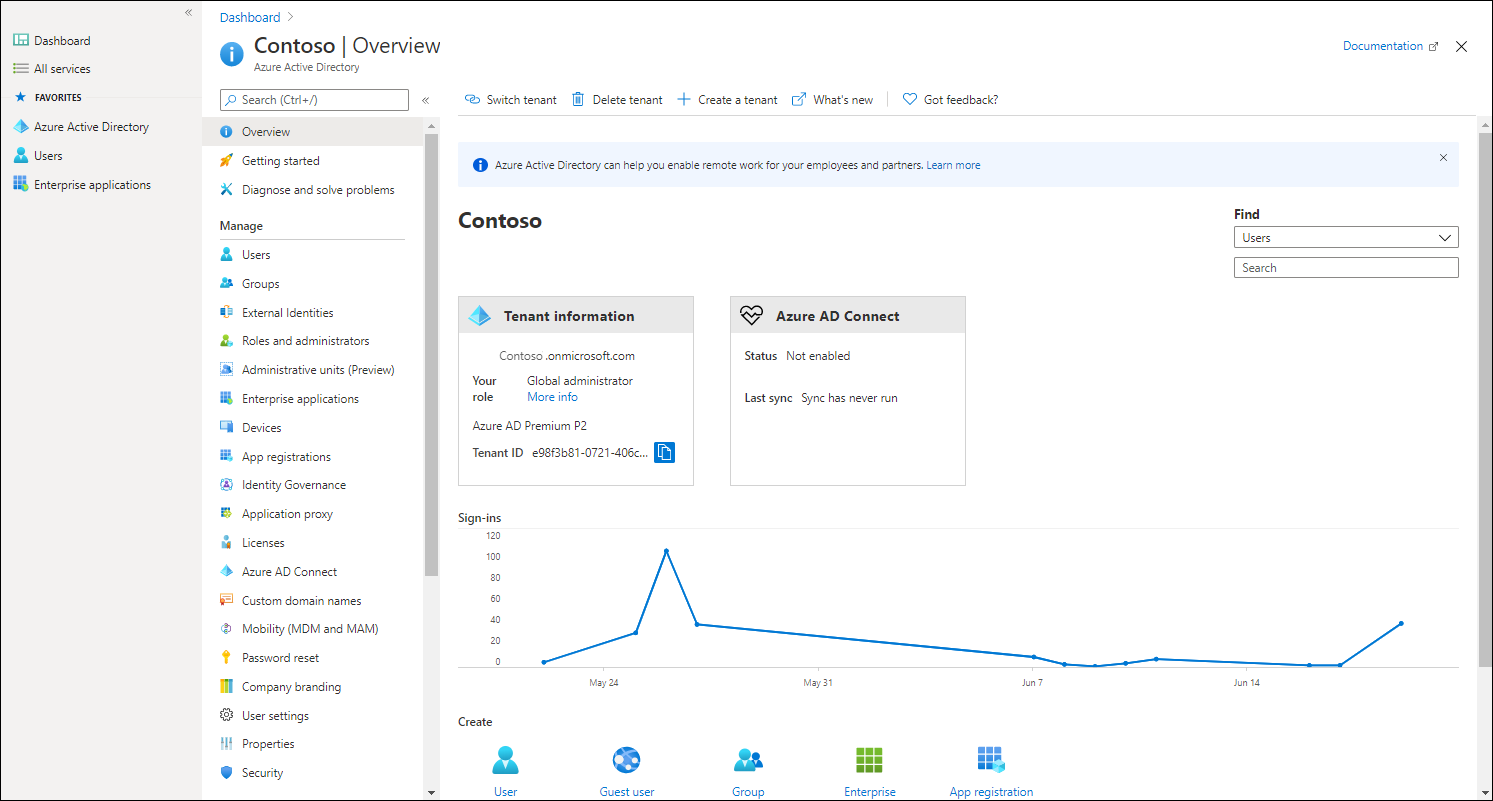

不同於內部部署 AD DS,Microsoft Entra ID 採多用戶設計,主要功能在區隔每一個個別的目錄執行個體。 這是全球最大的多租用戶目錄,裝載超過 100 萬個目錄服務執行個體,每週的驗證要求高達數十億個。 此內容中的「租用戶」一詞,通常指已在使用 Microsoft Entra ID 之 Microsoft 雲端服務 (例如 Microsoft 365、Microsoft Intune 或 Azure) 上註冊訂閱的公司或組織。

然而,從技術的觀點來看,「租用戶」一詞代表個別的 Microsoft Entra 執行個體。 在 Azure 訂用帳戶中,您可以建立多個 Microsoft Entra 租用戶。 若您想要在一個租用戶中測試 Microsoft Entra 功能,但不希望影響其他租用戶,就能建立多個 Microsoft Entra 租用戶,十分方便。

注意

Azure 訂用帳戶必須隨時連結到一個 Microsoft Entra 租用戶,而且只能連結一個租用戶。 但可以連結到一個具有多個 Azure 訂用帳戶的 Microsoft Entra 租用戶。

每個 Microsoft Entra 租用戶都會指派以包含專用前置詞的預設 DNS 網域名稱。 該前置詞來自您建立 Azure 訂用帳戶時所使用,或在建立 Microsoft Entra 租用戶時直接提供的 Microsoft 帳戶名稱,後接 onmicrosoft.com 尾碼。 比較常見且可行的方式,是將至少一個自訂網域名稱,新增到相同的 Microsoft Entra 租用戶。 此名稱會使用對應公司或組織所擁有的 DNS 網域命名空間;例如 Contoso.com。 Microsoft Entra 租用戶可以是安全性界限,也可以是 Microsoft Entra 物件 (例如使用者、群組與應用程式) 的容器。

Microsoft Entra ID 的特性

雖然 Microsoft Entra ID 與 AD DS 有許多相似之處,但也有許多差異。 請務必了解使用 Microsoft Entra ID 和在 Azure VM 上部署 AD DS 網域控制站,再將其新增至您的內部部署網域不同。

比較 Microsoft Entra ID 與 AD DS 時,請務必留意 Microsoft Entra 與 AD DS 的相異特性:

- Microsoft Entra ID 主要是身分識別解決方案,專為網際網路上使用 HTTP (連接埠 80) 與 HTTPS (連接埠 443) 通訊的應用程式而設計。

- Microsoft Entra ID 是多租用戶目錄服務。

- Microsoft Entra 使用者與群組會在單層式結構中建立,且沒有任何組織單位 (OU) 或群組原則物件 (GPO)。

- 您無法使用 LDAP 查詢 Microsoft Entra ID;而是 Microsoft Entra ID 會透過 HTTP 和 HTTPS 使用 REST API。

- Microsoft Entra ID 不使用 Kerberos 驗證,而會使用 HTTP 與 HTTPS 通訊協定 (例如安全性聲明標記語言 (SAML)、Web 服務同盟 (WS-同盟) 與 OpenID Connect) 進行驗證。 此外也會使用 Open Authorization (OAuth) 進行授權。

- Microsoft Entra ID 包含同盟服務,而且有許多第三方服務都與 Microsoft Entra ID 同盟並信任 Microsoft Entra ID。

Microsoft Entra 整合選項

不具內部部署目錄 (例如 AD DS) 的小型組織,可以完全依賴 Microsoft Entra ID 作為驗證與授權服務。 然而這類組織的數量很少,因此大多數公司仍希望將內部部署 AD DS 與 Microsoft Entra ID 整合。 Microsoft 透過 Microsoft Entra ID 提供雲端規模的身分識別與存取管理,為整合 AD DS 與 Azure 提供了數個選項。 下表說明這些選項。

| 選項。 | 描述 |

|---|---|

| 將內部部署 AD DS 延伸至 Azure | 使用此選項時,須將 VM 裝載在 Azure 中,並將其升級為內部部署 AD DS 中的網域控制站。 |

| 同步處理內部部署 AD DS 與 Microsoft Entra ID | 同步目錄時,會將使用者、群組與連絡人資訊散佈至 Microsoft Entra ID,並保持該資訊同步。 在此案例中,使用者將使用不同的密碼,存取雲端與內部部署資源,而且驗證流程也會分開。 |

| 使用密碼雜湊同步,同步處理 AD DS 與 Microsoft Entra ID | 在此方法中,內部部署 AD DS 會將物件與 Microsoft Entra ID 同步,也會將使用者物件的密碼雜湊傳送到 Microsoft Entra ID。 使用此選項的使用者,只要提供與目前內部部署登入所用的相同密碼,就能存取認得 Microsoft Entra ID 的應用程式與資源。 對於終端使用者而言,此法提供了相同的登入體驗。 |

| 在內部部署 AD DS 與 Microsoft Entra ID 之間實作 SSO | 此選項的整合能力最強,可以讓使用者在經過內部部署 AD DS 驗證之後,直接登入 Azure。 提供此功能的技術稱為「同盟」,您可以使用 Active Directory 同盟服務 (AD FS) 實作此功能。 AD FS 依賴一組同盟伺服器與 Proxy,採行 Web 應用程式 Proxy 伺服器角色服務的形式。 另一種部署 AD FS 的方式是使用傳遞驗證技術,所得到的結果,與 AD FS 幾乎相同。 此技術不使用 Web 應用程式 Proxy,所需的 AD FS 基礎結構也相對簡單一些。 |

Microsoft Entra ID 目錄不是內部部署目錄的延伸模組。 而是包含相同物件和身分識別的複本。 在內部部署對這些項目所做的變更會複製到 Microsoft Entra ID,但在 Microsoft Entra ID 中所做的變更不會複寫回內部部署網域。

提示

您也可以使用 Microsoft Entra ID,而不需使用內部部署目錄。 在此情況下,Microsoft Entra ID 會當作所有身分識別資訊的主要來源,而不包含從內部部署目錄複寫的資料。