在 Microsoft Intune 中設定適用於端點的 Microsoft Defender

組織可以將適用於端點的 Microsoft Defender 與 Microsoft Intune 整合,做為行動威脅防禦解決方案。 整合可協助防止安全性入侵,並限制組織內入侵的影響。

適用於端點的 Microsoft Defender 適用於執行以下環境的裝置:

- Android

- iOS/iPadOS

- Windows 10/11

若要成功使用 適用於端點的 Microsoft Defender 和 Microsoft Intune,您必須:

- 在 Microsoft Intune 和適用於端點的 Microsoft Defender 之間建立服務對服務連線。 此連線可讓適用於端點的 Microsoft Defender 從使用 Intune 管理的支援裝置收集有關機器風險的資料。

- 使用裝置組態設定檔,使用適用於端點的 Microsoft Defender 將裝置上線。 組織將裝置上線,以設定裝置與適用於端點的 Microsoft Defender 通訊。 如此一來,組織就可以收集數據,以協助評估其風險層級。

- 使用裝置合規性原則來設定您想要允許的風險層級。 適用於端點的 Microsoft Defender 報告風險層級。 系統會將超出允許風險層級的裝置分類為不符合規範。

- 使用條件式存取原則以禁止使用者從不符合規範的裝置存取公司資源。 條件式存取原則也可以封鎖超過組織預期風險層級的裝置。

- 使用 Android 和 iOS/iPadOS 的應用程式保護原則來設定裝置風險層級。 應用程式保護原則可與已註冊和未註冊的裝置一起使用。

當組織將 Microsoft Intune 與適用於端點的 Microsoft Defender 整合時,就可以利用適用於端點的 Microsoft Defender 的威脅與弱點管理 (TVM) 模組。 它也可以使用 Intune 來補救 TVM 所發現的端點弱點。

除了在使用 Intune 註冊的裝置上管理 適用於端點的 Microsoft Defender 的設定,您還可以在未向 Intune 註冊的裝置上管理適用於端點的 Defender 安全性設定。 此案例稱為適用於 適用於端點的 Microsoft Defender的安全性管理。 它需要設定 [允許 適用於端點的 Microsoft Defender 強制執行端點安全性設定] 切換為 [開啟]。 如需詳細資訊,請參閱 MDE Security Configuration Management。

使用適用於端點的 Microsoft Defender 搭配 Microsoft Intune 的範例

下列範例可協助說明 Microsoft Intune 和 適用於端點的 Microsoft Defender 如何共同運作,以協助保護組織。 在此範例中,Contoso 已整合 適用於端點的 Microsoft Defender 和 Intune。

請考慮有人將內嵌惡意代碼的 Word 附件傳送給 Contoso 使用者的事件。

- 使用者開啟附件,這會啟用內嵌程式碼。

- 提高權限的攻擊隨即開始。 來自遠端電腦的攻擊者具有犧牲者裝置的系統管理員許可權。

- 攻擊者接著會從遠端存取使用者的其他裝置。 此安全性缺口可能會影響整個 Contoso 組織。

適用於端點的 Microsoft Defender 可協助解決類似此案例的安全性事件。

在此範例中,適用於端點的 Microsoft Defender 會偵測發生的每個動作:

- 裝置執行異常程式碼。

- 裝置發生程序權限提升。

- 開啟插入惡意代碼的附件到裝置。

- 攻擊者對遠端電腦或裝置執行外部命令, (稱為發出可疑的遠端殼層) 。 這麼做會引發對動作意圖或合法性的一些疑慮或疑慮。

根據裝置的動作,適用於端點的 Microsoft Defender 將裝置分類為高風險。 其中也包含 Microsoft Defender 入口網站中可疑活動的詳細報告。

在此範例中,假設 Contoso 具有 Intune 裝置合規性原則,可將具有中度或高風險層級的裝置分類為不符合規範。 因此,合規性政策會將遭入侵的裝置分類為不符合規範。 此分類可讓 Contoso 的條件式存取原則封鎖從該裝置到 Contoso 公司資源的存取。

對於執行 Android 的裝置,您可以使用 Intune 原則來修改 Android 上的 適用於端點的 Microsoft Defender 設定。 如需詳細資訊,請參閲適用於端點的 Microsoft Defender Web 保護。

整合適用於端點的 Microsoft Defender 與 Microsoft Intune 的先決條件

若要將適用於端點的 Microsoft Defender 與 Microsoft Intune 搭配使用,組織必須擁有下列訂閱:

- 適用於端點的 Microsoft Defender。 此訂閱提供您 Microsoft Defender 資訊安全中心 (ATP 入口網站) 的存取權。 如需適用於端點的 Defender 授權選項,請參閱適用於端點的 Microsoft Defender 的最低需求和如何設定 Microsoft 365 E5 試用版訂閱中的授權需求。

- Microsoft Intune。 此訂閱提供 Intune 和 Microsoft 端點管理員系統管理中心的存取權。 如需 Intune 授權選項,請參閱 Microsoft Intune 授權。

下列平台支援 Microsoft Intune 適用於端點的 Microsoft Defender:

- Android

- iOS/iPadOS

- Windows 10/11 (混合式 Microsoft Entra ID 已加入或 Microsoft Entra ID 加入)

重要事項

Microsoft Intune 於 2024 年 8 月 30 日終止對可存取 Google 行動服務 (GMS) 之裝置上的 Android 裝置系統管理員管理支援。 在該日期之後,將無法使用裝置註冊、技術支援、錯誤修正和安全性修正。 如果您目前使用裝置系統管理員管理,Microsoft建議在支持結束之前,在 Intune 中切換至另一個 Android 管理選項。 如需詳細資訊,請參閱 終止 GMS 裝置上的 Android 裝置系統管理員支援。

注意事項

Active Directory (Azure AD) 現在為 Microsoft Entra ID。 深入了解。

在 Intune 中啟用適用於端點的 Microsoft Defender

若要設定 Intune 與適用於端點的 Microsoft Defender 之間的服務對服務連線,您只需要針對每個租用戶啟用適用於端點的 Microsoft Defender 一次。

完成下列步驟以啟用 Microsoft Intune 搭配適用於端點的 Microsoft Defender:

您必須從瀏覽至 Microsoft Intune 系統管理中心 開始。 若要執行此動作,請在 Microsoft 365 系統管理中心,選取功能窗格的 [顯示全部]。 在 [系統管理中心] 群組下,選取 [端點管理員]。

在 Microsoft Intune 系統管理中心,選取瀏覽窗格中的 [端點安全性]。

端點安全性 |概觀頁面,在中間窗格的 [設定] 區段下,選取 [適用於端點的 Microsoft Defender]。

端點安全性 |適用於端點的 Microsoft Defender 頁面,向下捲動至 [共享設定] 區段,然後選取 [開啟 Microsoft Defender 資訊安全中心] 。 此步驟會開啟 Microsoft Defender 入口網站。

提示

在 Intune 系統管理中心,如果 [適用於端點的 Microsoft Defender] 頁面頂端的 [連線狀態] 已設定為 [已啟用],則 Intune 的連線已在使用中,且系統管理中心會顯示連結的不同 UI 文字。 在此事件中,選取 [開啟 適用於端點的 Microsoft Defender 管理控制台] 以開啟 Microsoft Defender 入口網站。 然後,您可以使用下列步驟中的指引,確認 Microsoft Intune 連線設定為 [開啟]。

在 Microsoft Defender 入口網站的左側瀏覽窗格中,依序選取 [設定]、[端點] 和 [進階功能]。

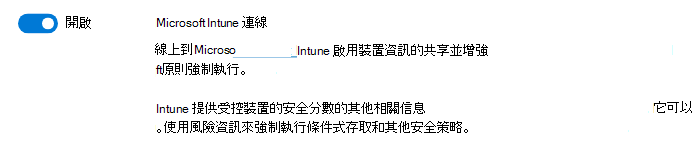

將 Microsoft Intune 的切換開關設定為 [開啟]。

選取 [儲存喜好設定]。

注意事項

一旦您建立 適用於端點的 Microsoft Defender 與 Microsoft Intune 之間的連線,服務應該至少每隔 24 小時彼此同步一次。 您可以設定未同步處理的天數,直到 Microsoft Intune Microsoft Intune 系統管理中心將連線視為沒有響應為止。 依序選取 [端點安全性] 和 [適用於端點的 Microsoft Defender],然後選取 [合作夥伴沒有回應的天數]。

返回 Microsoft Intune 系統管理中心的 [適用於端點的 Microsoft Defender] 頁面。

若要搭配 合規性政策使用適用於端點的 Defender,請針對您支援的平臺,在 [合規性原則評估 ] 下設定下列選項:

- 將 [連線 Android 裝置] 設定為 [適用於端點的 Microsoft Defender 為 [開啟]。

- 將 [連線 iOS/iPadOS 裝置] 設定為 [適用於端點的 Microsoft Defender 為 [開啟]。

- 將 [將 Windows 裝置連線] 設定為 [開啟] 適用於端點的 Microsoft Defender。

當這些設定為 [開啟] 時,您使用 Intune 管理的適用裝置,以及您未來註冊的裝置,都會連線到 適用於端點的 Microsoft Defender 以符合規範。 針對 iOS 裝置,適用於端點的 Defender 也支援下列設定,以協助提供 iOS 適用於端點的 Microsoft Defender 上應用程式的弱點評量。 如需使用下列兩個設定的詳細資訊,請參閱設定 應用程式的弱點評估。

- 啟用 iOS 裝置的應用程式同步。 設定為 [開啟] 可讓適用於端點的Defender向 Intune 要求iOS 應用程式的元數據,以供威脅分析之用。 iOS 裝置必須已註冊 MDM,並在裝置簽入期間提供更新的應用程式數據。

- 在個人擁有的 iOS/iPadOS 裝置上傳送完整的應用程式清查數據。 此設定可控制當適用於端點的Defender同步處理應用程式資料並要求應用程式清查清單時,Intune與適用於端點的Defender共用的應用程式清查數據。 當設定為 [開啟] 時,適用於端點的Defender可以向個人擁有的iOS/iPadOS裝置要求來自 Intune 的應用程式清單。 此清單包含透過 Intune 部署的 Unmanaged 應用程式和應用程式。 當設定為 [關閉] 時,不會提供 Unmanaged 應用程式的相關數據。 Intune 會共用透過 Intune 部署之應用程式的數據。

如需詳細資訊,請參閱 Mobile Threat Defense 切換選項。

若要使用適用於端點的 Defender 搭配適用於 Android 和 iOS/iPadOS 的應用程式保護原則,請針對您使用的平臺,在 應用程式防護 原則評估下設定下列專案:

- 將 [將 Android 裝置連線至適用於端點的 Microsoft Defender] 設定為 [開啟]。

- 將 [連線 iOS/iPadOS 裝置] 設定為 [適用於端點的 Microsoft Defender 為 [開啟]。

若要設定合規性與應用程式防護原則評估的整合 適用於端點的 Microsoft Defender,您必須擁有在 Intune 中包含Mobile Threat Defense 許可權的讀取和修改角色。 適用於 Intune的端點安全性管理員內建系統管理員角色包含這些許可權。 如需 MDM 合規性原則設定和應用程式防護原則設定的詳細資訊,請參閱 Mobile Threat Defense 切換選項。

選取 [儲存]。

當您將新的應用程式整合到 Intune Mobile Threat Defense 並啟用與 Intune 的連線時,Intune 會在 Microsoft Entra ID 中建立傳統條件式存取原則。 您整合的每個 MTD 應用程式,包括適用於端點的 Microsoft Defender 或任何 Microsoft MTD 合作夥伴,會建立一個新的傳統條件式存取原則。 您可以忽略這些原則;不過,您不應該編輯、刪除或停用它們。

如果您刪除傳統原則,則必須刪除與負責建立之 Intune 的連線。 刪除連線之後,您必須再次設定。 這麼做會重新建立傳統原則。 系統不支援將 MTD 應用程式的傳統原則移轉至條件式存取的新原則類型。

組織應該考慮下列與 MTD 應用程式傳統條件式存取原則相關的考慮:

- Intune MTD 會使用它們來要求在 Microsoft Entra ID 中註冊裝置。 這麼做可先確保它們擁有裝置識別碼,之後才與 MTD 合作夥伴通訊。 裝置需要標識碼才能成功回報其狀態以 Intune。

- 它們不會影響任何其他雲端應用程式或資源。

- 它們與您可以建立以協助管理 MTD 的條件式存取原則不同。

- 根據預設,它們不會與組織用於評估的其他條件式存取原則互動。

若要檢視傳統條件式存取原則,請在 Microsoft Entra 系統管理中心 中選取 [條件式存取],然後選取 [傳統原則]。