建立資訊屏障原則

資訊屏障 (IBs) 是系統管理員可以設定的原則,用來防止個人或群組彼此通訊。

IB 原則也可以防止查閱和探索。 如果您嘗試與不應與之通訊的人員通訊,您將不會在人員選擇器中找到該使用者。 資訊屏障可用於下列部分情況:

當必須防止團隊與特定其他團隊進行通訊或共用資料時。

當團隊不得與團隊外的任何人進行通訊或共用資料時。

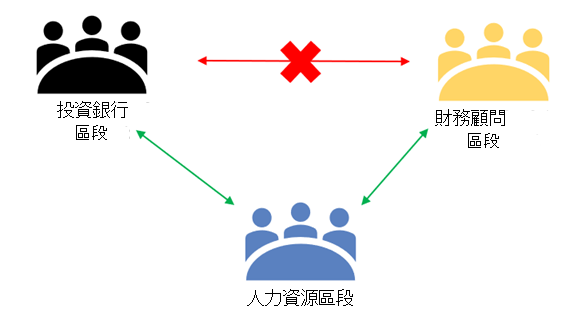

以下為範例。 Alex 屬於銀行區段,Bill 則屬於財務顧問區段。 Alex 和 Bill 無法彼此通訊,因為組織的 IB 原則會阻止這兩個區段之間的通訊和共同合作。 不過,Alex 和 Bill 可以與人力資源的 Lee 進行通訊。

Teams 中的資訊屏障如何運作

Microsoft Teams、SharePoint 和 OneDrive 支援資訊屏障。 在 Microsoft Teams 中,當下列 Teams 事件發生時,會觸發 IB 原則:

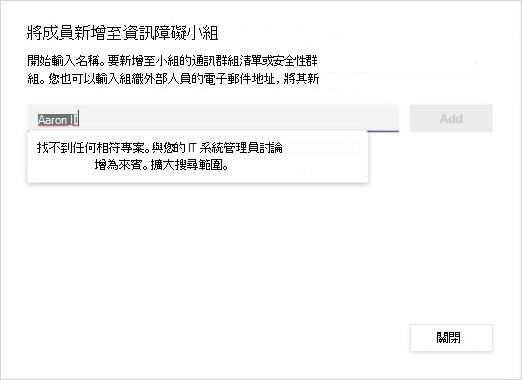

成員新增到團隊: 每當您將使用者新增到團隊時,使用者的原則都必須根據其他團隊成員的 IB 原則進行評估。 如果使用者的原則阻止他們新增到團隊,則搜尋便不會顯示出該使用者。

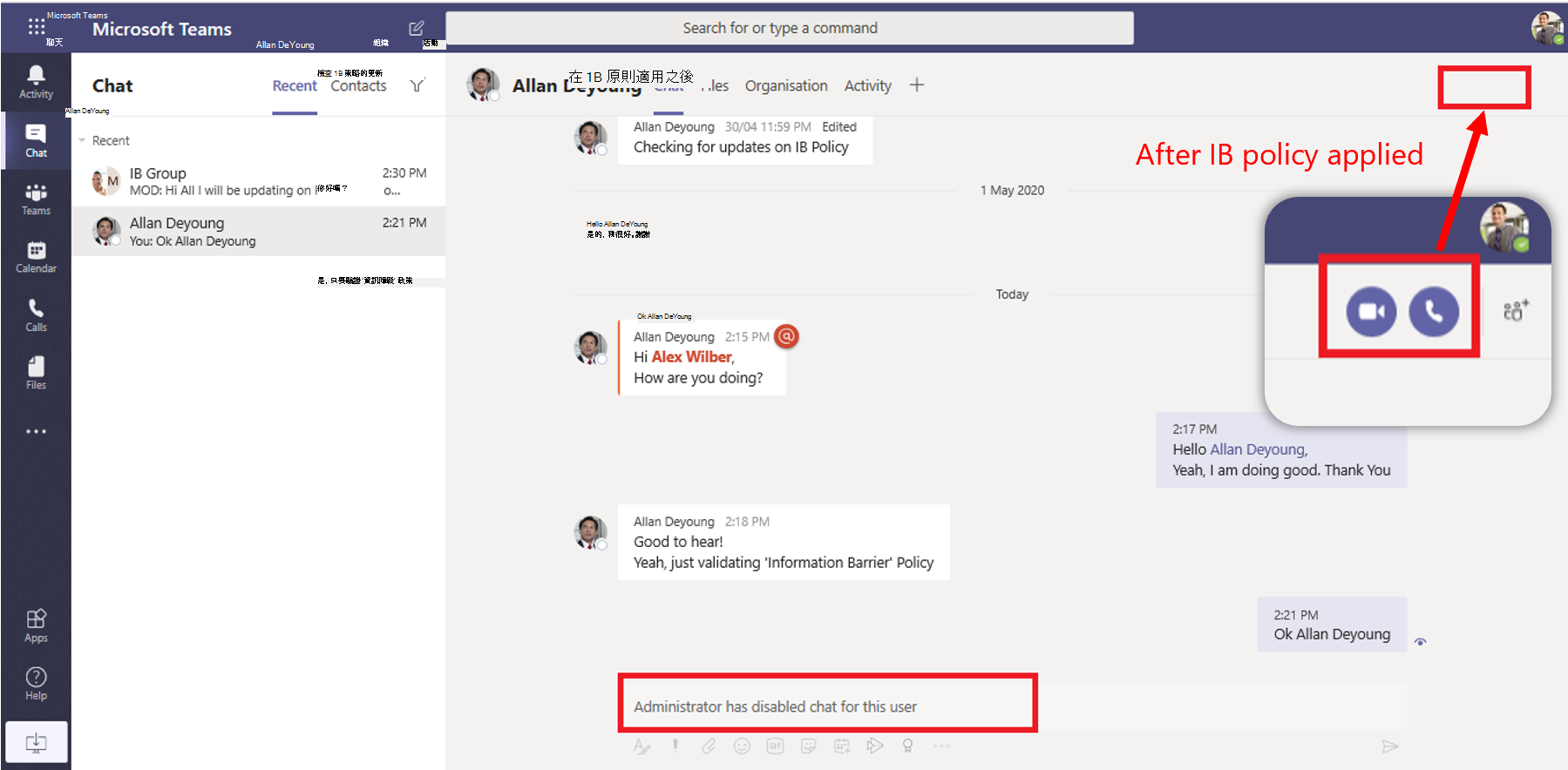

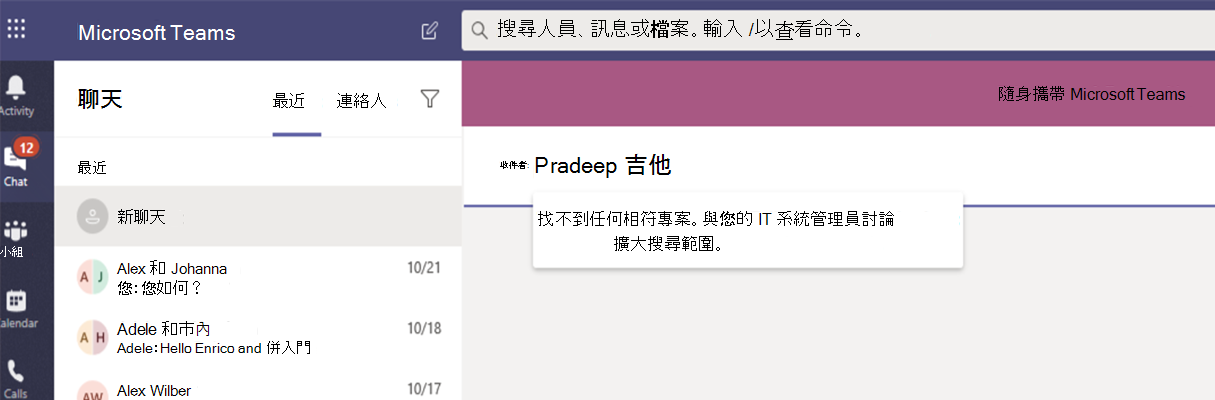

要求新的聊天: 每次使用者要求與一個或多個其他使用者進行新聊天時,會評估聊天,以確保它未違反任何 IB 原則。 如果交談違反 IB 原則,則不會啟動該交談。 以下是一對一聊天的範例。

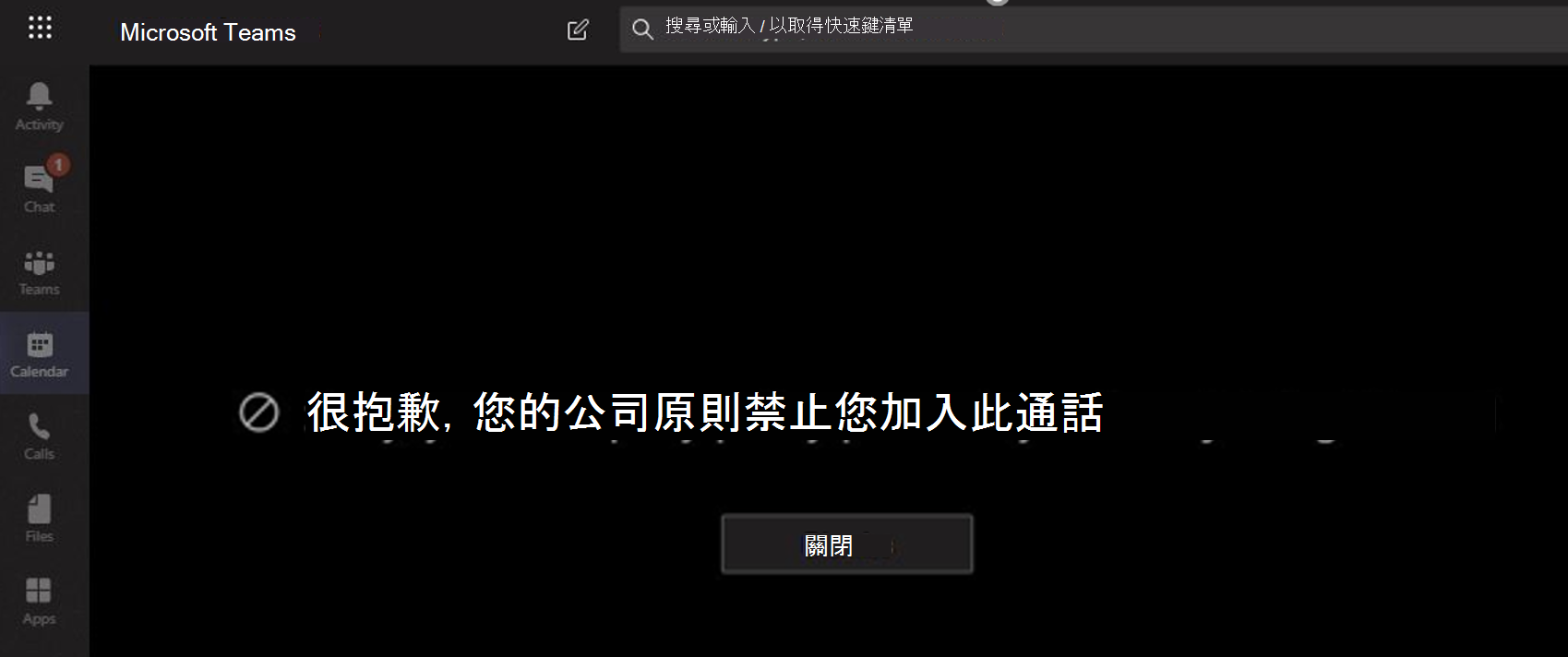

邀請使用者加入會議: 當使用者受邀加入會議時,會根據適用于其他團隊成員的 IB 原則評估適用于該使用者的 IB 原則。 如果有所違反,則不允許該使用者加入會議。

兩個或多個使用者共用螢幕: 當使用者與其他使用者共用螢幕時,必須評估該共用,以確保不會違反其他使用者的 IB 原則。 如果違反 IB 原則,將不允許共用螢幕。 以下是原則執行後螢幕共用的範例。 螢幕共用和通話圖示無法顯示。

使用者在 Teams 中撥打電話: 每當使用者開始撥打語音通話 (透過 VOIP) 給其他使用者或使用者群組時,系統便會評估該通話,以確保該通話不違反其他團隊成員的 IB 原則。 如果有任何違規,則會封鎖語音通話。

Teams 中的來賓: IB 原則也適用于 Teams 中的來賓。 您可以在來賓於貴組織的全域通訊清單中可探索後,再定義 IB 原則。

當系統管理員建立或更新資訊屏障原則時,服務會自動搜尋成員,以確保團隊成員不違反任何原則。 如果有任何新的違規,則系統會採取下列動作:

1:1聊天:如果不再允許兩個使用者之間的通訊 (因對其中一人或兩者套用了封鎖通訊的原則),則會封鎖進一步的通訊。 他們現有的聊天交談會變為唯讀。

群組聊天: 如果群組聊天中的參與者違反已變更或新的原則,系統會將受影響的參與者從聊天中移除,且他們可以在唯讀模式中查看交談記錄。

團隊: 系統會將已從群組中移除的任何使用者從團隊中移除,且其無法查看或參與現有或新的交談。

工作流程

設定 Microsoft Teams 資訊屏障原則有幾個步驟。 建立團隊時,會針對檔案體驗佈建 SharePoint 網站並將之與 Microsoft Teams 相關聯。 根據預設,不會在此 SharePoint 網站和檔案上遵守資訊屏障原則。 若要在 SharePoint 和 OneDrive 中啟用資訊屏障,請參閱 透過 SharePoint 使用資訊屏障。

| 階段 | 涉及的內容 |

|---|---|

| 確定符合必要條件 | - 確認您擁有 所需的授權和權限 - 確認您的目錄包含區隔使用者的資料 - 針對 Microsoft Teams 啟用有限範圍目錄搜尋 - 確認已開啟稽核記錄 - 確認沒有使用 Exchange 通訊錄原則 - 使用 PowerShell - 提供 Microsoft Teams 的系統管理員同意 |

| 第 1 部分: 區隔貴組織中的使用者 | - 判斷需要哪些原則 - 列出要定義的區隔清單 - 識別要使用的屬性 - 根據原則篩選定義區隔 |

| 第 2 部分: 定義資訊障礙原則 | - 定義您的原則 (尚未套用) - 從兩個項目中 (封鎖或允許) 選擇 |

| 第 3 部分: 套用資訊障礙原則 | - 將原則設為使用中狀態 - 執行原則應用程式 - 查看原則狀態 |

資訊屏障的必要條件

必須具備下列必要條件,才可實施資訊屏障:

資訊屏障的必要授權: 資訊屏障是一項進階合規性功能。 此功能適用于具有下列其中一個授權的使用者:

- Microsoft 365 E5/A5/G5

- Office 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 合規性

- Microsoft 365 E5/A5/F5/G5 內部風險管理

資訊屏障原則權限: 若要定義或編輯資訊屏障原則,必須將系統管理員指派給下列其中一個角色:

- Microsoft 365 企業版全域系統管理員

- Office 365 全域管理員

- 合規性系統管理員

目錄資料: 確定貴組織的結構反映在目錄資料中。

範圍目錄搜尋: 必須開啟此設定。

稽核記錄: 若要查詢原則應用程式的狀態,必須開啟稽核記錄。

無通訊錄原則: 請確定沒有任何 Exchange 的通訊錄原則。

具有安全性 & 合規性模組的 PowerShell: 您可以使用 PowerShell 將安全性與合規性中心模組連接到您的 Microsoft 365 租使用者,以使用安全性與合規性模組來安裝 PowerShell。

Microsoft Teams 中的資訊屏障系統管理員同意: 使用下列程式,讓資訊屏障原則在 Microsoft Teams 中如預期地執行。

執行下列 PowerShell Cmdlet:

# Login with the Azure Resource Manager PowerShell to your tenant: Login-AzureRmAccount # Save the information barrier service app id to a variable: $appId="bcf62038-e005-436d-b970-2a472f8c1982" # Get a service principal in Azure for the app id: $sp=Get-AzureRmADServicePrincipal -ServicePrincipalName $appId # If a service principal could not be retrieved, create a new one: if ($sp -eq $null) { New-AzureRmADServicePrincipal -ApplicationId $appId } # Start the process to grant consent, by running: Start-Process https://login.microsoftonline.com/common/adminconsent?client_id=$appId出現提示時,使用您的公司或學校 Office 365 帳戶登入。

在 [必要的存取權限] 對話方塊中,檢閱資訊,然後選取 [接受]。

第 1 部分: 區隔貴組織中的使用者

在這個階段中,您可以決定需要哪些資訊屏障原則、製作要定義的區段清單,然後定義您的區段。 區隔使用者時,有兩項重要規則:

一個使用者只能在一個區段中。

每個區段只能有一個資訊屏障。

區段是由特定目錄屬性所定義。

若要將使用者指派給區段,您可以使用 New-OrganizationSegmentNew-OrganizationSegmentCmdlet 搭配 UserGroupFilterUserGroupFilter參數:

開啟 PowerShell,並與安全性與合規性 PowerShell 模組連接到您的租使用者。

執行下列 Cmdlet,以有意義的名稱取代 [區段名稱] ,同時將 [屬性] 和 [屬性值] 取代為篩選區段成員所需的目錄屬性。

New-OrganizationSegment -Name "segment-name" -UserGroupFilter "attribute -eq 'attribute-value'"例如,若要以 Department 屬性來定義名為 Sales 的區段,請使用此命令:

New-OrganizationSegment -Name "Sales" -UserGroupFilter "Department -eq 'Sales'針對您想要定義的每一個區段重複此流程。

第 2 部分: 定義資訊障礙原則

建立區段之後,您可以建立限制區段進行通訊的原則。 原則有兩種類型:

封鎖 原則會封鎖區段之間的通訊。

允許 則則會允許區段只與另一個區段進行通訊。

案例 1: 封鎖區段之間的通訊

若要禁止區段彼此通訊,您需要兩個原則:每個方向各一個。 每個原則只單向封鎖通訊。 使用 new-InformationBarrierPolicyNew-InformationBarrierPolicy Cmdlet 搭配 SegmentsBlockedSegmentsBlocked參數:

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsBlocked "segment2name"

例如,若要封鎖銷售和研究部門之間的通訊,請使用此命令:

## Prevent Sales from communicating with Research

New-InformationBarrierPolicy -Name "Sales-Research" -AssignedSegment "Sales" -SegmentsBlocked "Research" -State Inactive

## Prevent Research from communicating with Sales

New-InformationBarrierPolicy -Name "Research-Sales" -AssignedSegment "Research" -SegmentsBlocked "Sales" -State Inactive

案例 2: 允許區段與其他區段進行通訊

若要限制一個區段與其他區段通訊,請使用 New-InformationBarrierPolicyNew-InformationBarrierPolicyCmdlet 搭配 SegmentAllowedSegmentsAllowed參數:

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsAllowed "segment2name","segment1name"

例如,若要允許 Research 區段只與 HR 和 Manufacturing 通訊,請使用此命令:

New-InformationBarrierPolicy -Name "Research-HRManufacturing" -AssignedSegment "Research" -SegmentsAllowed "HR","Manufacturing","Research" -State Inactive

第 3 部分: 套用資訊障礙原則

資訊屏障原則必須設定為作用中狀態,然後套用原則,才會生效。

使用

Get-InformationBarrierPolicyCmdlet 查看已定義之原則的清單。記下每個原則的狀態和身分識別 (GUID)。若要將原則設為使用中狀態,請使用 Set-InformationBarrierPolicy

Set-InformationBarrierPolicyCmdlet 搭配 IdentityIdentity參數,並將 StateState參數設為ActiveActive:Set-InformationBarrierPolicy -Identity GUID -State Active執行下列 Cmdlet 以啟動租使用者的資訊屏障:

Start-InformationBarrierPoliciesApplication

執行此 Start-InformationBarrierPoliciesApplication 之後,等待 30 分鐘,系統才能開始套用原則。 系統會針對一個個使用者來套用原則。 系統每小時能處理大約 5,000 個使用者帳戶。

如需詳細資訊,請參閱: