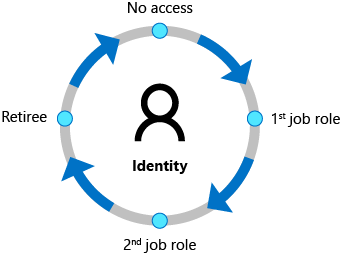

定義身分識別管理

身分識別管理 是身分識別物件在身分識別存在存留期內管理的方式。 此系統管理可以手動或自動化。 然而,它必須完成。 以下是一個簡單的範例,說明在沒有治理和管理身分識別的情況下會發生什麼事。

故事 - 身份的生活

您有一位使用者,其名稱為 Juan。 胡安在貴公司擁有一個帳戶並已工作了幾年。 經過該時間,用戶會獲得系統管理員部署應用程式的存取權。 後來胡安以良好的聲譽離開公司;然而,帳戶從未被系統移除。 經理忘記提交檔以關閉帳戶。 沒有治理系統可以注意到帳戶未使用,而且胡安不再列在人力資源系統中。 一年後,胡安成為網路釣魚電子郵件的受害者,並竊取了他的個人使用者名稱和密碼。 和許多人一樣,胡安在個人生活和工作帳戶中使用了類似的密碼。 猜想什麼,您現在有一個案例,您的系統可能會中斷。 攻擊來自看似有效的帳戶!

身分識別管理提供

- 可高度設定商務程序的系統

- 根據需求調整資源的靈活度

- 透過管理的分配和自動化來節省成本

- 同步、擴散和變更控制的彈性

常見的身分識別管理工作

在身分識別管理期間執行許多常見的工作。

Identity Proliferation - 處理環境中的身分識別物件的儲存。 組織通常會在 Active Directory、其他目錄服務和應用程式特定身分識別存放區等位置擁有身分識別。

提供服務和撤銷服務 - 實際上是兩個不同的功能。 布建涉及如何在系統中創建與管理身分識別物件。 解除佈建著重於移除對存取權的身分識別(刪除、停用安全性主體或移除存取權)。

身分識別更新 - 涉及在整個環境中更新身分識別資訊的方式。 其概念是將手動工作移轉至更自動化且簡化的方法。

同步處理 - 確保環境中的身分識別系統具有最新的身分識別資訊。 這項資訊通常對於判斷存取至關重要。 影響這項功能的關鍵是同步處理是手動、時間型或事件驅動的方式。

密碼管理 - 著重於在身分識別基礎結構中設定密碼的位置和方式。 在大部分組織中,服務台仍然是忘記密碼的重點。

群組管理 - 著重於組織如何管理其環境中的群組(例如 Active Directory 和/或 LDAP)。 群組是判斷資源訪問許可權的最常見形式之一,而且管理及作成本很高。

應用程式權利管理 - 定義如何授與身分識別對應用程式的存取權。 其著重於提供粗粒化的應用程式權限,這些權限會作為授權支柱中的一項功能來強制執行。 另一方面,細部權利會以與身分識別相關的屬性來管理。

使用者介面 - 使用者如何要求或進行其身分識別資訊的更新。 在許多環境中,用戶會繼續連絡 Service Desk 以取得其身分識別資訊的任何更新。

變更控制 - 功能著重於變更如何通過環境流動,無論是否由服務台專業人員手動完成。 您可以透過或不使用工作流程進行自動化,以驅動變更程式。 有些組織仍會傳送電子郵件以完成要求,而有些組織則擁有豐富且成熟的程式來執行變更。

身分識別管理自動化

| PowerShell | CLI (命令列介面) |

|---|---|

| 跨平臺 PowerShell 會在 Windows、macOS、Linux 上執行 | 跨平臺命令行介面,可在 Windows、macOS、Linux 上安裝 |

| 需要 Windows PowerShell 或 PowerShell | 在 Windows PowerShell、命令提示字元、Bash 和其他 Unix 殼層中執行 |

| 腳本語言 | 行動 | 命令 |

|---|---|---|

| Azure 命令列介面 (CLI) | 建立使用者 | az ad user create --display-name "New User" --password "Password" --user-principal-name NewUser@contoso.com |

| Microsoft Graph | 建立使用者 | New-MgUser -DisplayName "New User" -PasswordProfile Password -UserPrincipalName "NewUser@contoso.com" -AccountEnabled $true -MailNickName "Newuser“ |

挑選正確的工具時,請考慮您過去的經驗和目前的工作環境。 Azure CLI 語法與 Bash 腳本的語法類似。 如果您主要使用Linux系統,Azure CLI 會感覺更自然。 PowerShell 是Microsoft腳本引擎。 如果您主要使用 Windows 系統,則 PowerShell 很適合。 命令會遵循動詞名詞命名配置,並將數據當做 對象傳回。

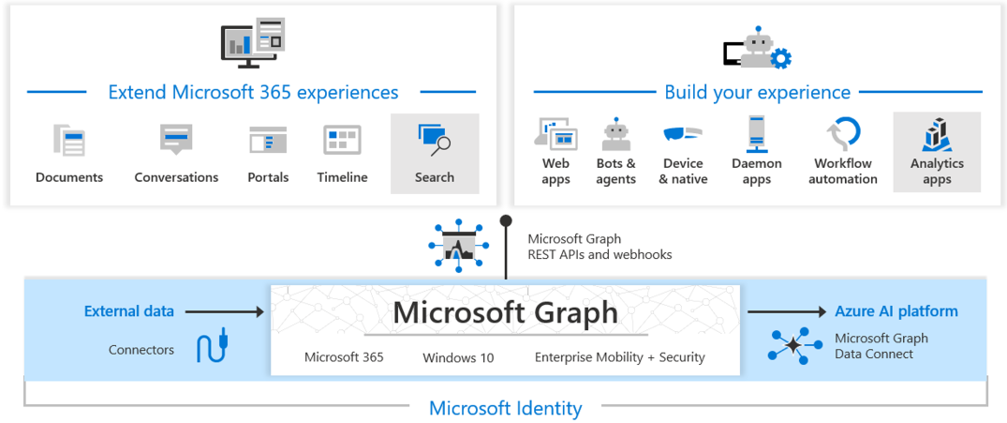

Microsoft Graph

Microsoft Graph 會公開 REST API 和用戶端連結庫,以存取下列Microsoft雲端服務上的數據,例如Microsoft Entra ID、Microsoft 365、裝置等等。

Microsoft Graph API 提供單一端點

https://graph.microsoft.com,以便取得 Microsoft 雲中豐富且以人為中心的資料及見解的存取權限,包括 Microsoft 365、Windows 10 和企業行動性 + 安全管理功能。 您可以使用 REST API 或 SDK 來存取端點,並建置支援 Microsoft 365 案例的應用程式。 存取範圍可以從生產力、共同作業到教育。 Microsoft Graph 也包含一組功能強大的服務,可管理使用者和裝置身分識別。 您可以判斷及設定存取、合規性、安全性,並協助保護組織免於數據外泄或遺失。Microsoft Graph 連接器以傳入的方式運作,將外部數據傳遞到 Microsoft Graph 服務和應用程式中,以增強 Microsoft 365 的體驗,例如 Microsoft 搜尋。 連接器存在於許多常用的數據源,例如 Box、Google Drive、Jira 和 Salesforce。

Microsoft Graph Data Connect 提供一組工具,可簡化Microsoft Graph 數據至熱門 Azure 數據存放區的安全且可調整的傳遞。 快取的資料可作為 Azure 開發工具的資料來源,供建置智慧型應用程式之用。

一起,Microsoft圖形 API、連接器和數據連線可支援Microsoft雲端服務平臺。 透過存取 Microsoft Graph 資料和其他資料集,您可以藉由建置獨特的智能應用程式來獲得深入洞見和分析,並擴充 Azure 和 Microsoft 365。