使用身分識別探索零信任

組織需要新的安全性模型,以適應混合式和多雲端環境的複雜性。 雲端環境需要支援、採用行動員工,以及保護人員、裝置、應用程式和資料,無論他們位於何處。 零信任是核心策略。 零信任模型並非認為公司防火牆後端的所有項目都安全,而是假設發生入侵並驗證每個要求,就像其源自不受控制網路一樣。 不論要求的來源或其所存取的資源為何,零信任模型教導我們「始終存疑,一律驗證。」

零信任原則 - 架構設計的指導

| 明確驗證 | 使用最低權限存取權 | 假設缺口 |

|---|---|---|

| 一律驗證所有可用的資料點,包括: | 若要協助保護資料和生產力,請使用下列方式限制使用者存取: | 透過下列方式將缺口的影響範圍降到最低,並防止橫向移動: |

| 使用者身分識別和位置 | Just-In-Time (JIT) | 依網路、使用者、裝置和應用程式感知來區隔存取權 |

| 裝置健康情況 | Just-Enough-Access (JEA) | 加密所有工作階段的端對端 |

| 服務或工作負載內容 | 風險型自適性原則 | 將分析用於威脅偵測、狀態可見度和改善防禦 |

| 資料分類 | 針對範頻外媒介實施資料保護 | |

| 異常 |

零信任的設計目的在於適應現代工作條件的複雜性。 您的安全性採用行動員工。 設定可保護人員、裝置、應用程式和資料。 活動之所在,保護之所在。

部署零信任解決方案

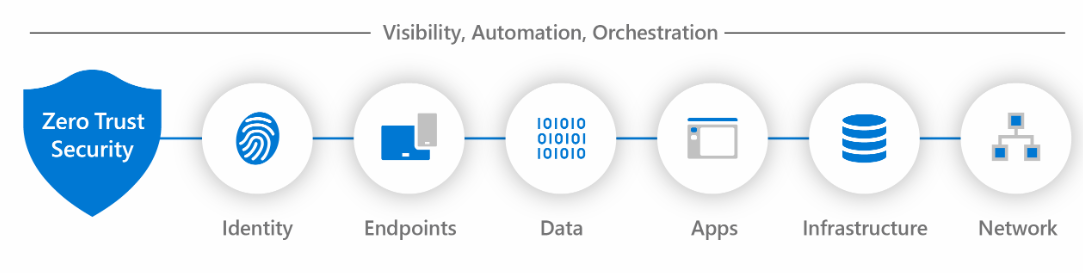

零信任方法應擴充到整個數位區域,並充當整合的安全性理念和端對端策略。 您必須跨六個基礎元素實作零信任控制措施和技術。 每個元素都是訊號的來源、強制執行的控制平面,以及要防禦的重要資源。

針對此內容,我們將特別著重於具有零信任要素的安全性身分識別支柱。 身分識別,無論是代表人員、服務或 IoT 裝置,皆定義零信任控制平面。 當一個身分嘗試存取資源時,我們需要使用增強式驗證來驗證該身分,並確保存取符合該身分的標準和典型要求。 且遵循最低權限存取權原則。

零信任架構

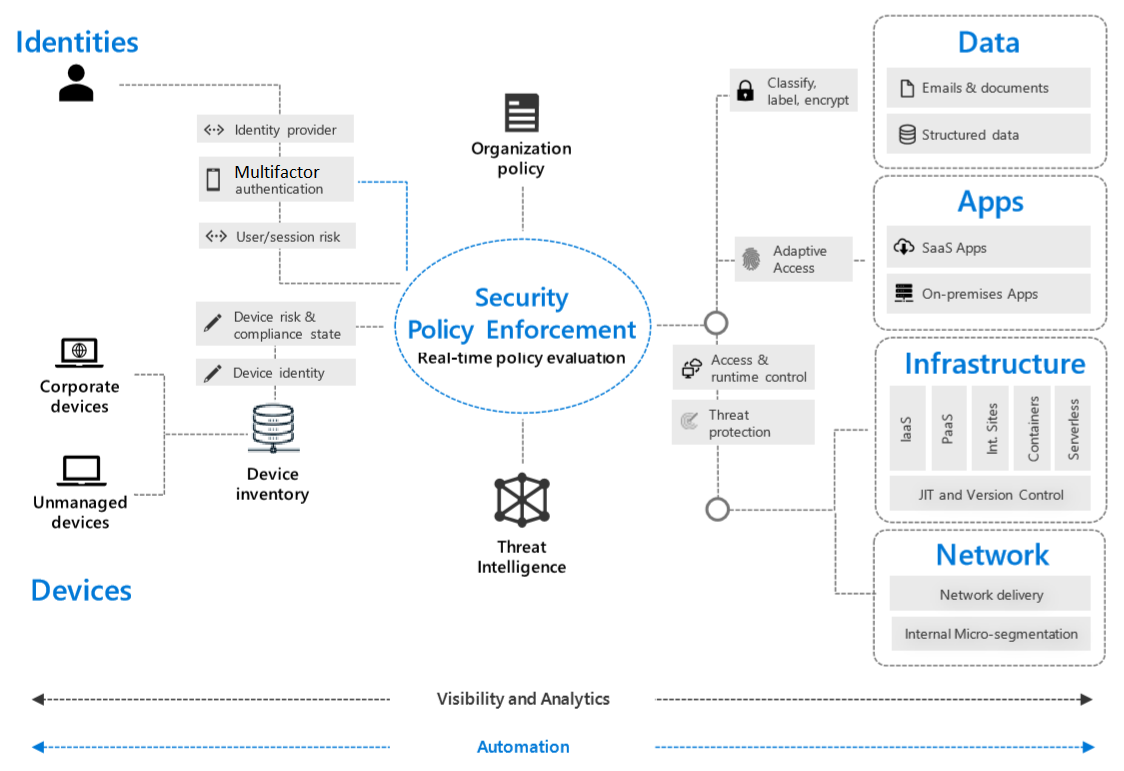

安全性原則會控管一切。 身分識別可用來驗證身分識別和存取。 此外,此圖表具有向外輻射的資料、應用程式、網路和基礎結構區塊。

安全性原則會控管一切。 身分識別可用來驗證身分識別和存取。 此外,此圖表具有向外輻射的資料、應用程式、網路和基礎結構區塊。

一組整合的解決方案和功能提供內建的零信任控制措施,可大規模實作跨組織的零信任安全性模型。 在零信任策略的核心,您需要一個原則引擎,以在關鍵檢查點對信任的使用者實施動態存取決策,也就是對網路、應用程式和資料的存取權。 身分識別和存取管理和端點管理解決方案可讓您的組織明確地驗證使用者和裝置。 驗證是使用豐富的訊號來完成,例如裝置健康情況和登入風險。 查看訊號可讓系統根據存取原則做出明智的決策。

資訊保護和雲端安全性解決方案可協助即時強制執行決策,並即時保護整個環境中的資源。 網路解決方案可協助使用即時威脅防護來偵測和回應整個網路和基礎結構中的威脅。

最後,整合式安全性資訊與事件管理 (SIEM) 和延伸偵測及回應 (XDR) 解決方案,可提供真正的端對端威脅防護、偵測和回應。 Microsoft SIEM 與 XDR 合作,使您組織掌握所有資源中的威脅,並整合訊號以告訴您最重要的內容,同時讓您以整合式補救功能快速回應。 智慧型安全性方法可協助確保只有正確的人員可在整個組織中取得正確的存取層級,同時提升安全性和使用者生產力。