說明身分識別環境

請務必先了解身分識別環境,再檢閱其他身分識別概念。 在設計產品和解決方案時,Microsoft 如何考慮身分識別? 身分識別的基本生命週期。

| 1) 零信任 |

|---|

| 2) 身分識別 | 3) 動作 |

|---|---|

| 企業對企業 (B2B) | 驗證 - 證明 - AuthN |

| 企業對消費者 (B2C) | 授權 - 取得 - AuthZ |

| 可驗認證 | 管理 - 設定 |

| (分散式提供者) | 稽核 - 報告 |

| 4) 使用方式 | 5) 維護 |

|---|---|

| 存取應用程式和資料 | 保護 - 偵測 - 回應 |

| 安全 - 密碼編譯 | |

| 貨幣 - 授權 |

首先,您有一律在思維上使用零信任思考和設計的指導。 不要只因為使用者先前有存取權,而授與其資料和應用程式的存取權。 您必須一律確認。

其次,您有系統可為使用者和應用程式提供已驗證的帳戶。 身分識別服務來自 Microsoft Entra ID、來自企業對企業同盟、來自企業對客戶,以及來自分散式身分識別提供者。

第三,您有特定的動作身分識別提供者,並要讓系統保持執行。 使用者和應用程式可以驗證和授權以取得系統的存取權。 而系統管理員需要透過適當的控管來監視和維護身分識別系統。

第四,您有可在認證通過驗證後可執行的許多動作。 使用應用程式和資料,同時利用其他身分識別型服務。

第五個且是最後一個,您必須一律讓系統保持最新。

從傳統身分識別到零信任身分識別

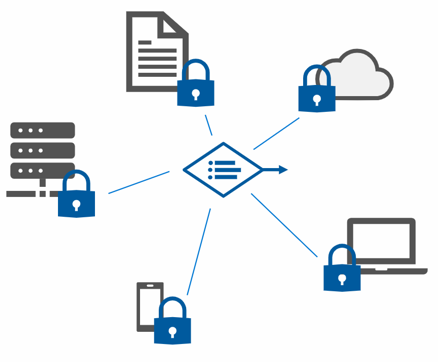

在過去,身分識別會將所有資產保留在防火牆後方。 提交使用者名稱和密碼以透過閘道取得,而且您擁有所有項目的完整存取權。 在現代世界中,因為有大量的網路攻擊,只保護網路並不可行。 一個遺失或遭竊的認證和不良執行者可以存取所有項目。 使用零信任,您可以使用原則保護任何位置的資產。

| 傳統身分識別 | 零信任身分識別 |

|---|---|

|

|

| 將所有項目限制在安全網路 | 使用中央原則保護任何位置的資產 |

本課程模組的其餘部分將更詳細地涵蓋這些主題。