探索存取管理

對於使用雲端的任何組織而言,雲端資源的存取管理是非常重要的功能。 角色型存取控制 (RBAC) 協助您管理可存取 Azure 資源的人員、這些人員如何使用資源,以及他們存取的區域。 RBAC 是建置於 Azure Resource Manager 上的授權系統,可提供更細緻的 Azure 資源存取管理。

您利用 RBAC 來控制資源存取權的方式就是建立角色指派。 這是瞭解如何強制執行權限的重要概念。 角色指派由三項元素所組成:安全性主體、角色定義和範圍。

安全性主體:安全性主體是一種物件,代表要求存取 Azure 資源的使用者、群組、服務主體或受控識別。

- 使用者:在 Microsoft Entra ID 中具有設定檔的個人。

- 群組:一組已在 Microsoft Entra ID 中建立的使用者。

- 服務主體:應用程式或服務用來存取特定 Azure 資源的安全性身分識別。 您可以將其視為應用程式的使用者身分識別 (使用者名稱和密碼或憑證)。

- 受控識別:由 Azure 自動管理的 Microsoft Entra ID 中的身分識別。 您通常會在開發用來管理 Azure 服務驗證所需認證的雲端應用程式時,使用受控識別。 例如,您可為 Azure 虛擬機器派受控識別,允許該虛擬機器執行的軟體存取其他 Azure 資源。

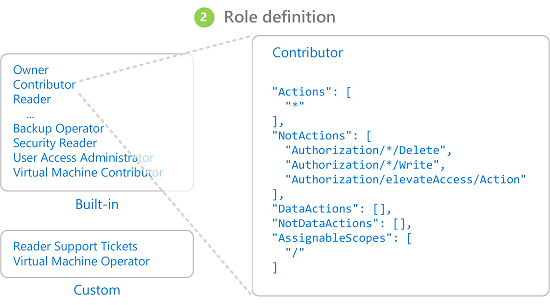

角色定義:角色定義是權限集合。 其有時稱為「角色」。 角色定義會列出可執行的作業,例如讀取、寫入和刪除。 角色可以為高階 (例如「擁有者」) 或特定 (例如「虛擬機器讀取者」)。 Azure 包含數個供您使用的內建角色。 以下列出四個基本內建角色。 前三個角色適用於所有資源類型。

擁有者:具有所有資源的完整存取權,包括將存取權委派給其他人的權限。

參與者:可以建立和管理所有類型的 Azure 資源,但是不能將存取權授與其他人。

讀者:可以檢視現有的 Azure 資源。

使用者存取管理員:讓您管理使用者對 Azure 資源的存取權。

其餘的 RBAC 角色可以管理特定 Azure 資源。 例如,虛擬機器參與者角色可讓使用者建立和管理虛擬機器。 如果內建角色無法滿足您組織的特定需求,您可以建立自己的 Azure 資源自訂角色。

範圍:範圍是存取權適用的資源集。 當您指派角色時,您可以藉由定義範圍來進一步限制允許的動作。 在 Azure 中,您可以在多個層級指定範圍:管理群組、訂閱、資源群組或資源。 範圍會採用父子式關聯性的結構。