描述 Microsoft Entra 角色和角色型存取控制 (RBAC)

Microsoft Entra 角色控制管理 Microsoft Entra 資源的權限。 例如,允許建立使用者帳戶,或允許檢視帳單資訊。 Microsoft Entra ID 支援內建和自訂角色。

使用角色管理存取權稱為角色型存取控制 (RBAC)。 Microsoft Entra 內建和自訂角色是 RBAC 的形式,Microsoft Entra 角色可控制對 Microsoft Entra 資源的存取。 這稱為 Microsoft Entra RBAC。

內建角色

Microsoft Entra ID 有許多內建角色,屬於具有固定權限的角色。 其中一些最常見的內建角色如下:

- 全域管理員:具有此角色的使用者可存取 Microsoft Entra 中的所有系統管理功能。 註冊 Microsoft Entra 租用戶的人員會自動成為全域管理員。

- 使用者系統管理員︰具有此角色的使用者可以建立及管理使用者和群組的所有層面。 此角色也包含管理支援票證及監控服務健康情況的能力。

- 計費管理員:具有此角色的使用者會進行購買、管理訂用帳戶與支援票證,以及監視服務健康情況。

所有內建角色為針對特定工作設計的權限的預先設定組合。 無法修改內建角色中包含的固定權限集。

自訂角色

雖然 Microsoft Entra 中有許多內建的系統管理員角色,但自訂角色可在授與存取權時提供彈性。 自訂角色定義是您從預設清單選擇的權限集合。 要選擇的權限清單為內建角色所使用的相同權限。 差異在於,您可以選擇要包含在自訂角色中的權限。

使用自訂 Microsoft Entra 角色來授與權限是一個兩步驟程序。 第一個步驟涉及建立自訂角色定義,其包含您從預設清單新增的權限集合。 建立自訂角色定義之後,第二個步驟是建立角色指派來將該角色指派給使用者或群組。

角色指派會為使用者授與角色定義中的權限 (限於指定範圍)。 範圍會定義角色成員可存取的一組 Microsoft Entra 資源。 自訂角色可指派於全組織範圍,這表示角色成員具有所有資源的角色權限。 自訂角色也可指派於物件範圍。 舉例來說,單一應用程式即為物件範圍。 同一個角色可先後指派給範圍涵蓋組織中所有應用程式的一個使用者,以及另一個範圍僅限於 Contoso Expense Reports 應用程式的使用者。

自訂角色需要 Microsoft Entra ID P1 或 P2 授權。

僅授與使用者所需的存取權

授與使用者完成其工作所需的最低權限是最佳作法,而且更安全。 這表示,如果某個人主要會管理使用者,您應該為該使用者指派系統管理員角色,而不是全域管理員。 藉由指派最低權限,您可以限制能夠使用遭入侵的帳戶造成的損害。

Microsoft Entra 角色的類別

如果您訂閱任何 Microsoft Online 商務供應項目 (例如 Microsoft 365 和 Azure),則 Microsoft Entra 識別碼是可用的服務。

可用的 Microsoft 365 服務包括 Microsoft Entra、Exchange、SharePoint、Microsoft Defender、Teams、Intune 等等。

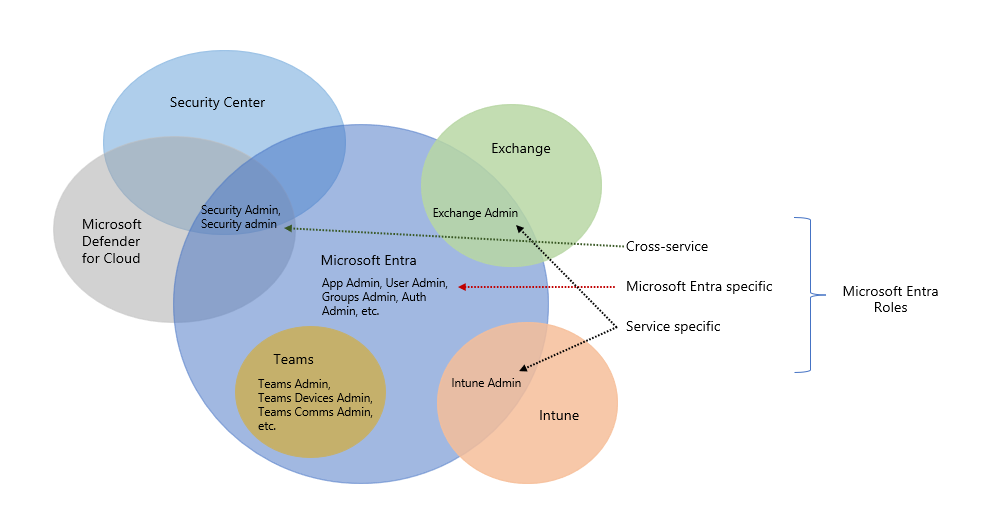

經過一段時間後,某些 Microsoft 365 服務 (例如 Exchange 和 Intune) 皆已開發自己的角色型存取控制系統 (RBAC),就像 Microsoft Entra 服務一樣,具有 Microsoft Entra 角色可控制對 Microsoft Entra 資源的存取。 其他服務 (例如 Teams 和 SharePoint) 沒有個別的角色型存取控制系統,這些服務會使用 Microsoft Entra 角色來進行系統管理存取。

為了便於管理跨 Microsoft 365 服務的身分識別,Microsoft Entra ID 新增了一些服務特定的內建角色,而每個角色都會授與 Microsoft 365 服務的系統管理存取權。 這表示可以使用 Microsoft Entra 內建角色的位置有所不同。 有三大類別。

Microsoft Entra 特定角色:這些角色只會授與管理 Microsoft Entra 內資源的權限。 例如,使用者管理員、應用程式管理員、群組管理員全都會授與管理 Microsoft Entra 識別碼中資源的權限。

服務特定的角色:對於主要 Microsoft 365 服務,Microsoft Entra ID 包含內建的服務特定角色,可授與權限來管理服務內所有功能。 例如,Microsoft Entra ID 包含 Exchange 管理員、Intune 管理員、SharePoint 管理員和 Teams 管理員角色的內建角色,可以使用其各自的服務來管理功能。

跨服務角色:Microsoft Entra ID 內有一些跨服務的角色。 例如,Microsoft Entra ID 具有安全性相關角色 (例如安全性管理員),會在 Microsoft 365 內授與多個安全性服務的存取權。 同樣地,相容性管理員角色賦予了權限,以便在 Microsoft 365 合規性中心、Exchange 等中管理合規性相關設定。

Microsoft Entra RBAC 與 Azure RBAC 之間的差異

如上所述,Microsoft Entra 內建和自訂角色是一種 RBAC 形式,可控制對 Microsoft Entra 資源的存取。 這稱為 Microsoft Entra RBAC。 同樣地,Microsoft Entra 角色可以控制對 Microsoft Entra 資源的存取,因此 Azure 角色也可以控制對 Azure 資源的存取。 這稱為 Azure RBAC。 雖然 RBAC 的概念同時適用於 Microsoft Entra RBAC 和 Azure RBAC,但其所控制的內容不同。

- Microsoft Entra RBAC - Microsoft Entra 角色控制 Microsoft Entra 資源的存取,例如使用者、群組和應用程式。

- Azure RBAC - Azure 角色可使用 Azure 資源管理來控制 Azure 資源 (例如虛擬機器或儲存體) 的存取權。

角色定義和角色指派會儲存在不同的資料存放區。 同樣地,存取檢查的原則決策點也不同。