使用 Microsoft Sentinel 管理企業安全性

您的財務組織會持續與全世界不同區域的客戶和合作夥伴配合。 每天都會發生許多交易,無論交易類型和所涉及的裝置或使用者為何,都必須監視並保護每筆交易。 貴組織的安全性和監視策略必須著重於全企業的安全性和監視。

本單元說明 Microsoft Sentinel 如何協助監視及回應企業層級組織的安全性威脅。 您可以使用 Microsoft Sentinel 來執行下列作業:

- 深入了解您的企業,可能橫跨多個雲端和內部部署位置。

- 避免依賴複雜且不同的工具。

- 使用由專家打造的企業級 AI,找出並處理對於整個組織的威脅。

將您的資料來源連線至 Microsoft Sentinel

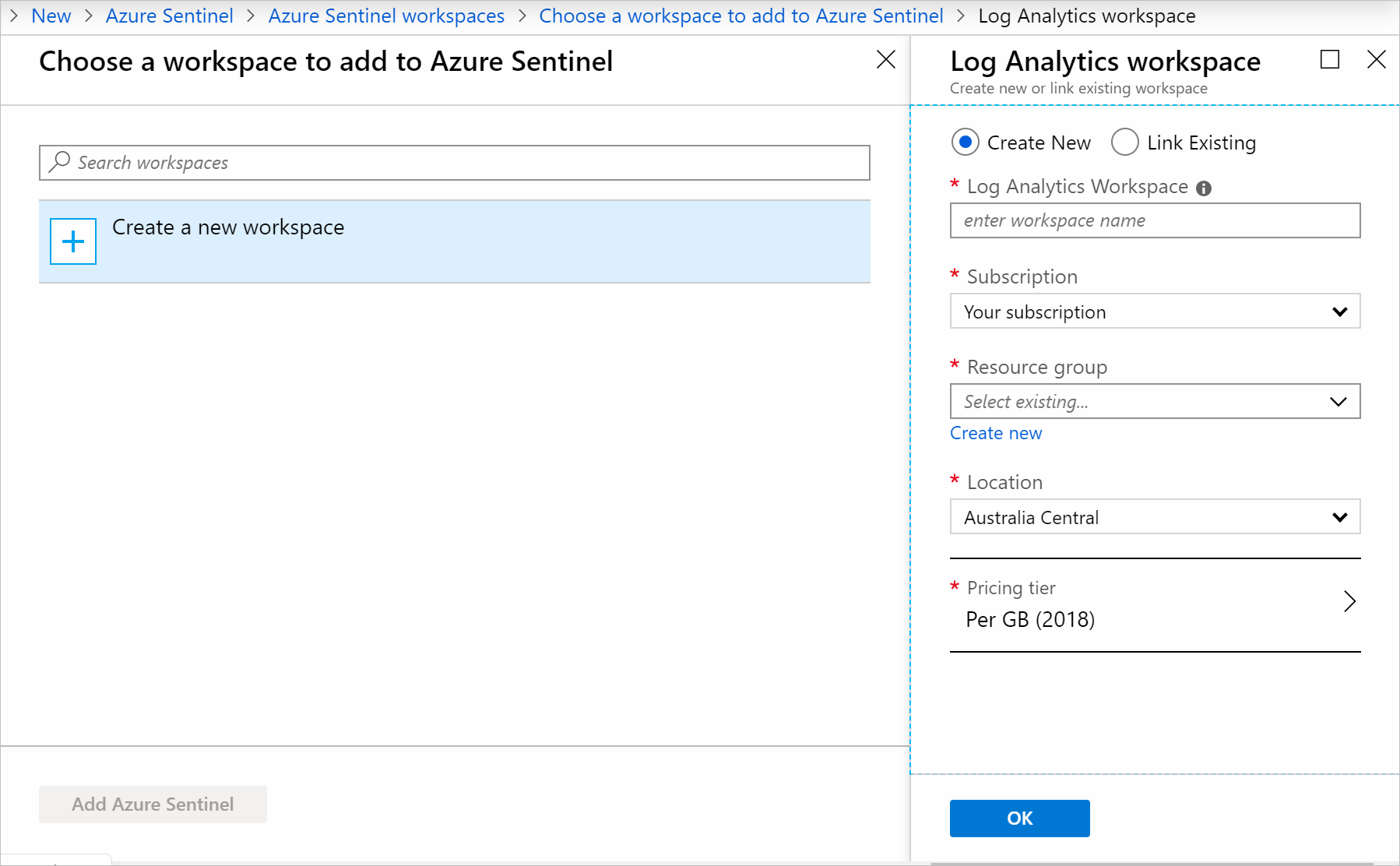

若要實作 Microsoft Sentinel,則需要 Log Analytics 工作區。 當您在 Azure 入口網站中建立 Microsoft Sentinel 資源時,您可以建立新的 Log Analytics 工作區或連線現有的工作區。

建立 Microsoft Sentinel 資源並將其連線到工作區之後,您必須連線企業的資料來源。 從內容中樞安裝具有資料連線器的解決方案。 Microsoft Sentinel 會透過連接器與 Microsoft 解決方案整合,包括 Microsoft Entra ID 與 Microsoft 365。

您可以在 Microsoft Sentinel 左側導覽的 [組態] 底下選取 [資料連接器],以查看所有可用的資料連接器。

選取資料來源的適當資料連接器、閱讀連接器的相關資訊,然後選取 [開啟連接器] 頁面,以查看連接器的必要條件。 請確定您解決成功連線資料來源的所有必要條件。

當您連線資料來源時,系統會將您的記錄同步處理到 Microsoft Sentinel。 您會在連接器 [收到的資料] 圖表中看到所收集的資料摘要。 您也可以看到針對來源所收集的各種資料類型。 例如,Azure 儲存體帳戶連接器可以收集 Blob、佇列、檔案或資料表記錄資料。

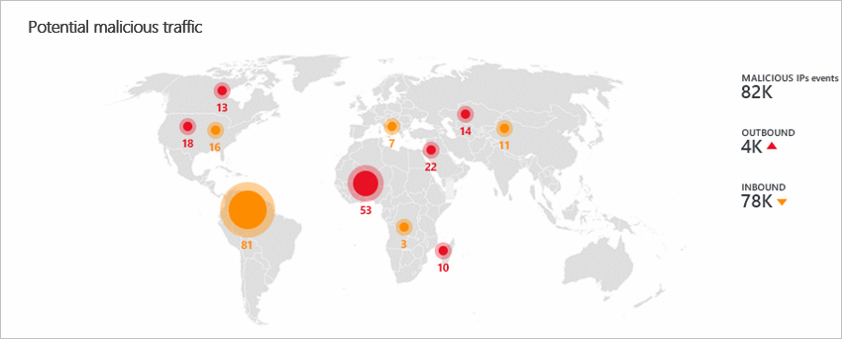

您的資料來源連線之後,Microsoft Sentinel 就會開始監視您的企業。

使用警示來監視您的企業

您可以設定警示規則,以更聰明的方式調查異常和威脅。 警示規則會指定應該引發警示的威脅與活動。 您可以手動回應,或使用劇本自動回應。

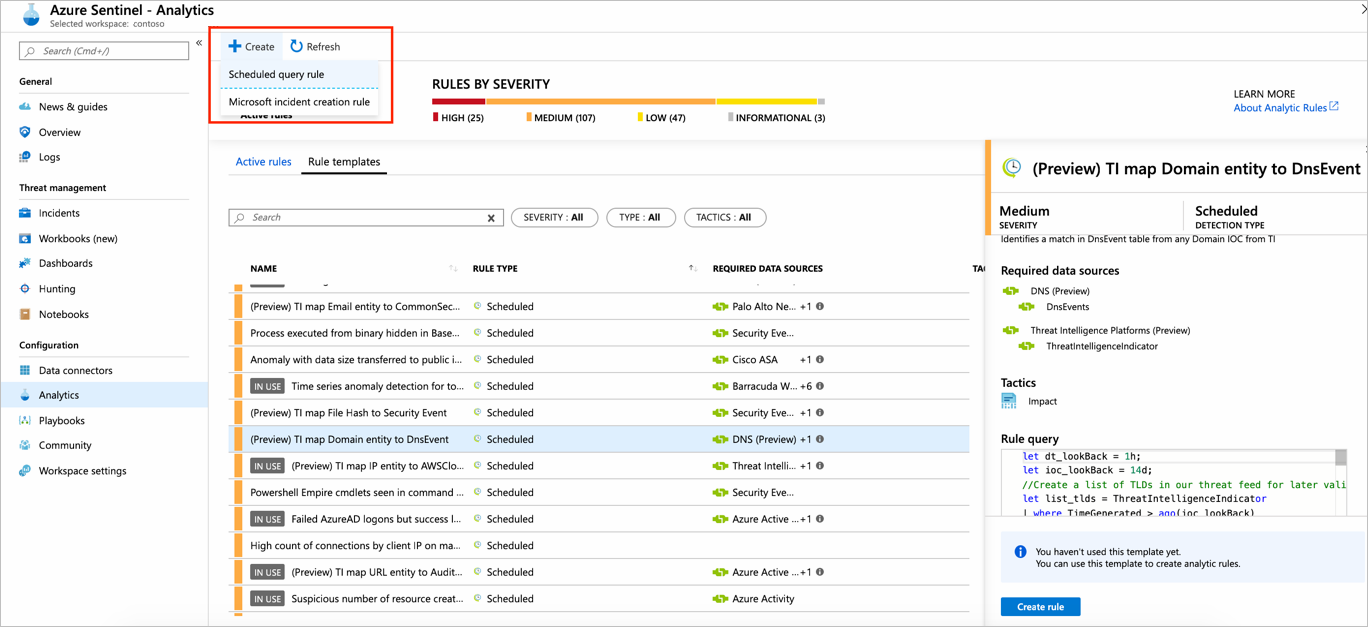

在 [組態] 底下的 Microsoft Sentinel 左側導覽中選取 [分析],以檢視您已有的所有規則,以及建立新的規則。

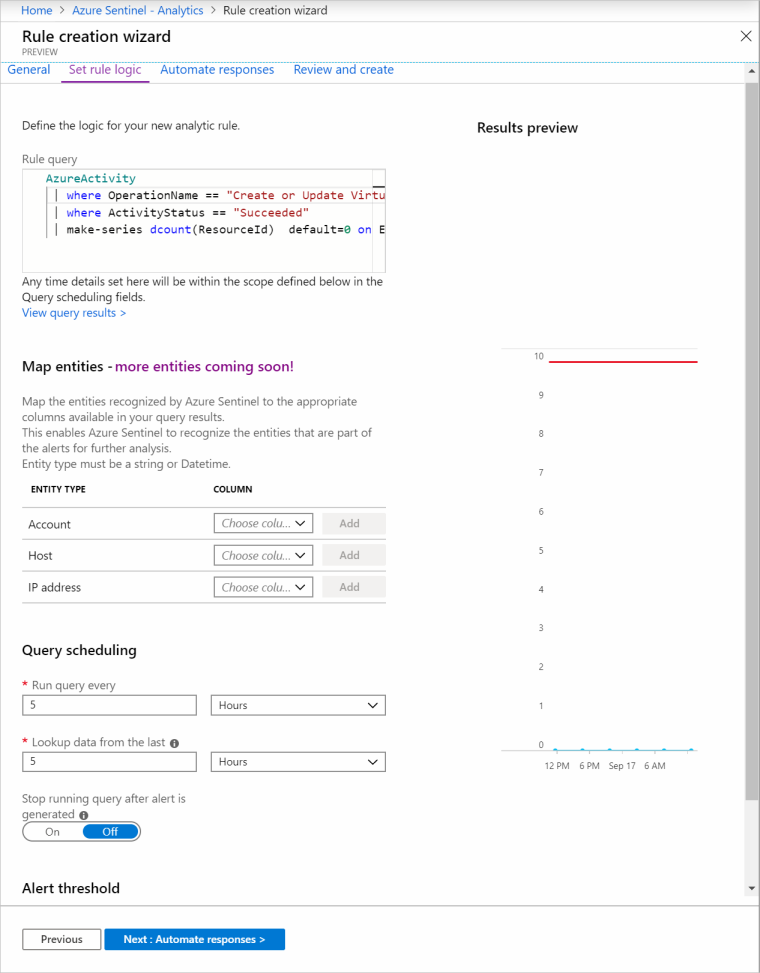

當您建立規則時,您會指定應該加以啟用或停用,以及警示的嚴重性。 在 [設定規則邏輯] 索引標籤的 [規則查詢] 欄位中,輸入規則查詢。

例如,下列查詢可以判斷是否已建立或更新可疑的 Azure VM 數目,或發生可疑的資源部署數目。

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

您可以在 [查詢排程] 區段中,設定查詢的執行頻率,以及要查閱資料的期間。 您可以在 [警示閾值] 區段中,指定引發警示的層級。

調查事件

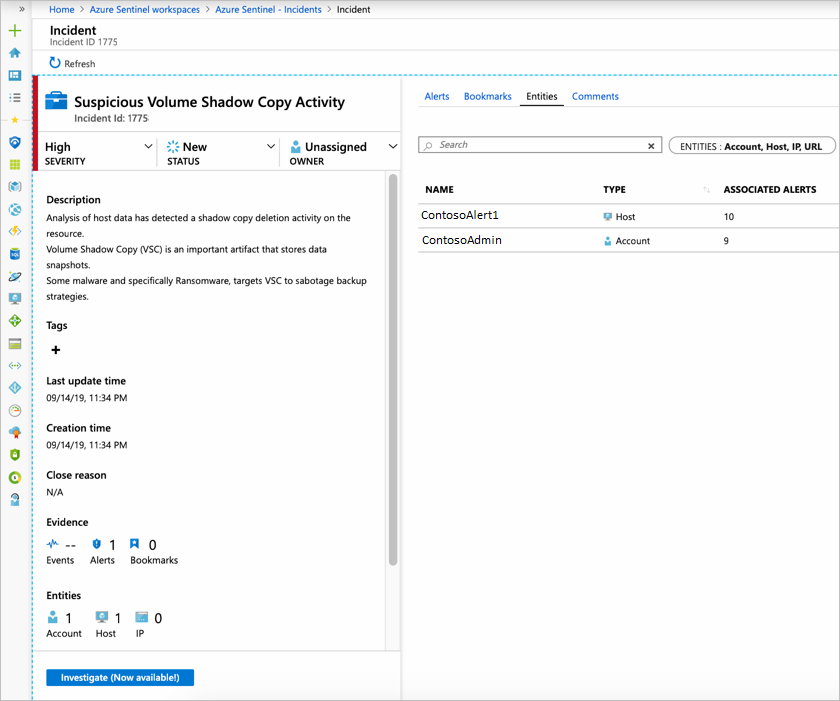

Microsoft Sentinel 會將產生的警示合併到事件,以供進一步調查。 選取 [威脅管理] 底下 Microsoft Sentinel 左側導覽中的 [事件],以查看所有事件的詳細資料,例如已關閉的事件數目、仍然開啟的事件數目、事件發生的時間,以及其嚴重性。

若要開始調查事件,請選取事件。 您會在右側窗格中取得事件的相關資訊。 選取 [檢視完整詳細資料],以取得詳細資訊。

若要調查事件,請將其狀態從 [新增] 更新為 [作用中],將其指派給擁有者,然後選取 [調查]。

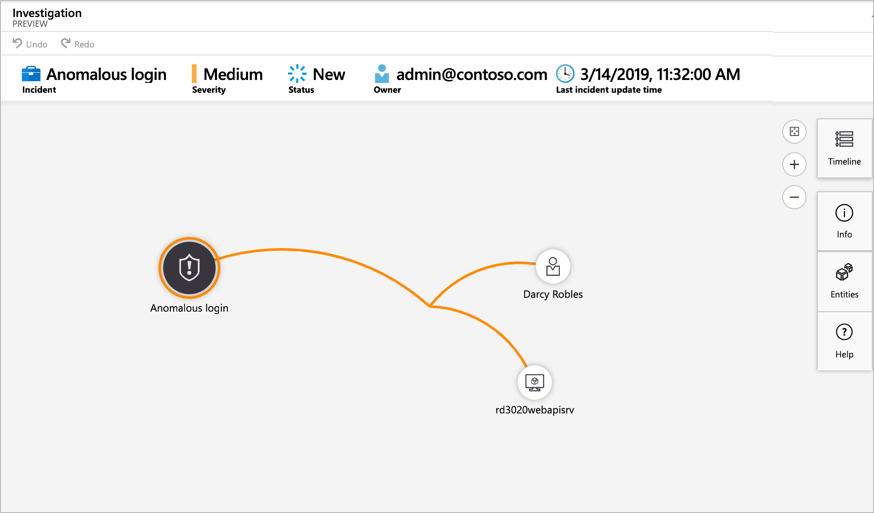

調查對應可協助您了解造成事件的原因,以及受影響範圍。 您也可以使用此對應來將圍繞事件的資料相互關聯。

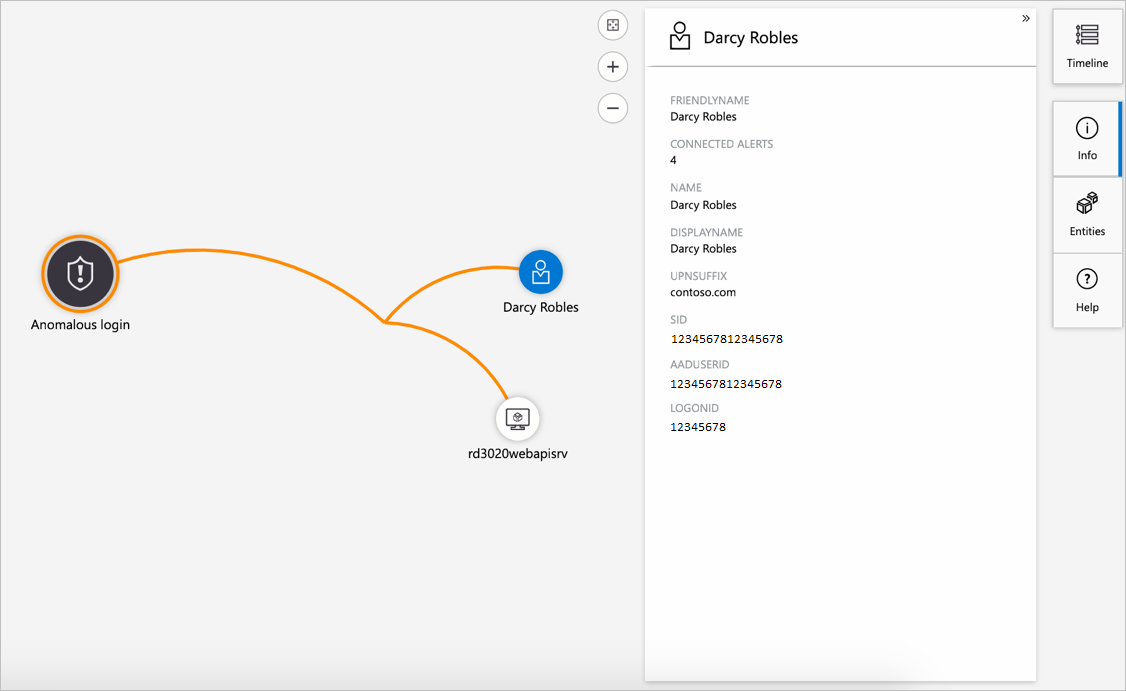

調查對應可讓您向下切入到事件。 多個實體 (包括使用者、裝置和設備) 都可以對應至事件。 例如,您可以取得有關已識別為事件一部分之使用者的詳細資料。

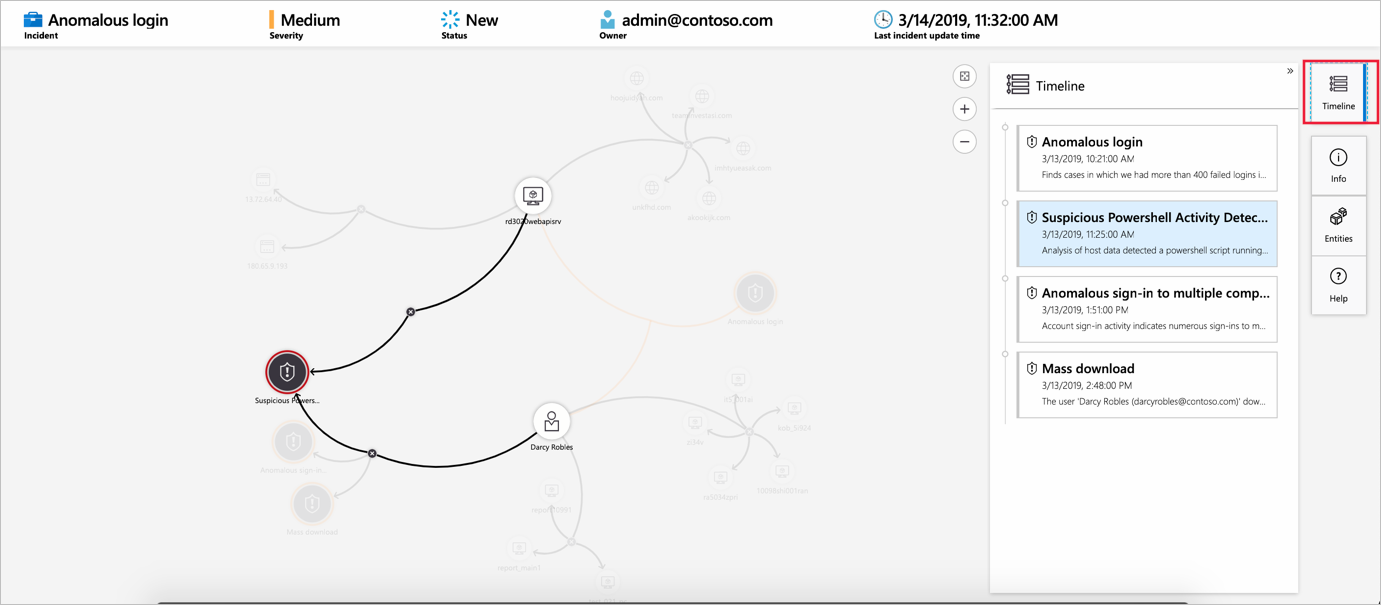

如果您將滑鼠停留在某個實體上方,也會看到探索查詢清單,此清單是由 Microsoft 安全性分析師和專家設計的。 您可以使用探索查詢,更有效地進行調查。

調查對應也會為您提供一個時間軸,可協助您了解在任何特定時間發生的事件。 使用時間軸功能來了解威脅在一段時間內可能會採取的路徑。