設計和實作 Azure 防火牆

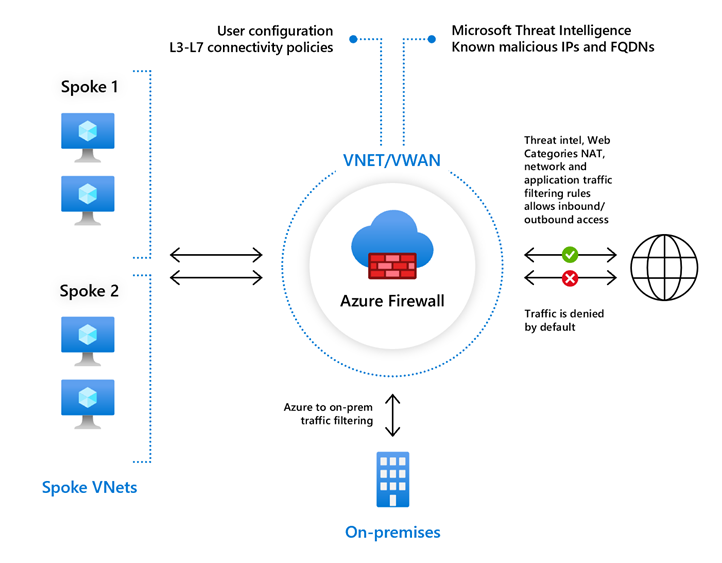

Azure 防火牆是受控、雲端式網路安全性服務,可以保護您的 Azure 虛擬網路資源。 這是完全具狀態的防火牆即服務,具有內建的高可用性和不受限制的雲端延展性。

Azure 防火牆功能

Azure 防火牆包含這些功能。

內建高可用性。 高可用性是內建的,因此不需要額外的負載平衡器,您也不需要進行任何設定。

不受限制的雲端可擴縮性。 Azure 防火牆可以隨著您的需求擴增,以容納多變的網路流量,因此您不需要為尖峰流量編列預算。

應用程式 FQDN 篩選規則。 您可以將輸出 HTTP/S 流量或 Azure SQL 流量限制為包含萬用字元的特殊完整網域名稱 (FQDN) 清單。 這項功能不需要 TLS 終止。

網路流量篩選規則。 您可以依據來源和目的地 IP 位址、連接埠及通訊協定,集中建立「允許」或「拒絕」網路篩選規則。 Azure 防火牆是完全具狀態的,因此能夠分辨不同連線類型的合法封包。 規則會橫跨多個訂用帳戶和虛擬網路強制執行及記錄。

FQDN 標籤。 這些標籤可讓您輕鬆地允許已知的 Azure 服務網路流量通過防火牆。 舉例來說,當您要允許 Windows Update 網路流量通過防火牆時。 您可以建立應用程式規則,並包含 Windows Update 標籤。 現在,來自 Windows Update 的網路流量就能通過您的防火牆。

服務標籤。 服務標籤表示一組 IP 位址前置詞,有助於降低建立安全性規則的複雜性。 您無法建立自己的服務標籤,也無法指定標籤中包含哪些 IP 位址。 Microsoft 會管理服務標籤所包含的位址首碼,並在位址變更時自動更新服務標籤。

威脅情報。 您可為防火牆啟用以威脅情報為根據的篩選功能 (IDPS),藉此在發現已知惡意 IP 位址和網域的往來流量時發出警示並加以拒絕。 IP 位址和網域來自 Microsoft 威脅情報摘要。

TLS 檢查。 防火牆可以解密輸出流量、處理資料,然後加密資料並將其傳送至目的地。

輸出 SNAT 支援。 所有輸出虛擬網路流量 IP 位址都會轉譯為 Azure 防火牆公用 IP (來源網路位址轉譯 (SNAT))。 您可以識別並允許從您的虛擬網路到遠端網際網路目的地的流量。

輸入 DNAT 支援。 傳送到您防火牆公用 IP 位址的輸入網際網路流量會轉譯 (目的地網路位址轉譯),並篩選至您虛擬網路上的私人 IP 位址。

多個公用 IP 位址。 您可以將多個公用 IP 位址 (最多 250 個) 與防火牆建立關聯,以實現特定 DNAT 和 SNAT 案例。

Azure 監視器記錄。 所有事件都會與 Azure 監視器整合,讓您可以將記錄封存至儲存體帳戶、將事件串流至事件中樞,或者將其傳送到 Azure 監視器記錄。

已強制進行通道作業。 您可以設定 Azure 防火牆,將所有網際網路繫結流量路由傳送至指定的下一個躍點,而不是直接前往網際網路。 例如,您有內部部署邊緣防火牆或其他網路虛擬設備 (NVA) 來處理網際網路網路流量。

Web 類別。 Web 類別可讓管理員允許或拒絕使用者對某些網站類別 (例如賭博網站、社交媒體網站等) 的存取。 Web 類別隨附於 Azure 防火牆標準版,但在 Azure 防火牆進階版預覽中會更精細。 相對於標準版 SKU 中的 Web 類別功能會根據 FQDN 比對類別,進階版 SKU 會根據 HTTP 和 HTTPS 流量的整個 URL 比對類別。

認證。 Azure 防火牆符合支付卡產業 (PCI)、服務組織控制 (SOC)、國際標準組織 (ISO) 和 ICSA Labs 的規範。

Azure 防火牆中的規則處理

在 Azure 防火牆中,您可以設定 NAT 規則、網路規則和應用程式規則。 在手動設定規則以允許流量之前,Azure 防火牆預設會拒絕所有流量。

傳統規則的規則處理

使用傳統規則時,會根據規則類型的優先順序 (數字由低到高,100 到 65,000) 處理規則集合。 規則集合名稱只能有字母、數字、底線、句點或連字號。 其開頭也必須是字母或數字,且必須以字母、數字或底線結尾。 最大名稱長度為 80 個字元。 最佳做法是最初以 100 為增量,對規則集合優先編號進行間隔。 增量提供在需要時新增更多規則集合的空間。

使用防火牆原則處理規則

使用防火牆原則時,規則會組織在規則集合群組所包含的規則集合內。 規則集合可以是下列任何類型:

- DNAT (目的地網路位址轉譯)

- 網路

- 申請

您可以在單一規則集合群組內定義多個規則集合類型。 您可以在規則集合中定義零或多個規則,但是規則集合中的規則必須屬於相同類型。

使用防火牆原則時,系統會根據規則集合群組優先順序和規則集合優先順序來處理規則。 優先順序是介於 100 (最高優先順序) 和 65000 (最低優先順序) 之間的任何數字。 其會先處理最高優先順序的規則集合群組,並在規則集合群組內,具有最高優先順序的規則集合會先處理。

應用程式規則一律會在網路規則之後處理,這些規則本身一律會在 DNAT 規則之後處理,而不論規則集合群組或規則集合優先順序和原則繼承為何。

部署和設定 Azure 防火牆

部署 Azure 防火牆時請考慮這些因素。

- 防火牆可以橫跨訂用帳戶和虛擬網路集中建立、強制執行以及記錄應用程式和網路連線原則。

- 防火牆會為您的虛擬網路資源提供靜態公用 IP 位址。

- 防火牆其與 Azure 監視器完全整合,以進行記錄和分析。

部署和設定 Azure 防火牆的關鍵步驟是:

- 建立資源群組。

- 建立虛擬網路和子網路。

- 在子網路中建立工作負載 VM。

- 將防火牆和原則部署至虛擬網路。

- 建立預設輸出路由。

- 設定應用程式規則。

- 設定網路規則。

- 設定目的地 NAT (DNAT) 規則。

- 測試防火牆。