使用 Azure 入口網站部署網路安全性群組

Azure 中的網路安全性群組 (NSG) 可讓您篩選在 Azure 虛擬網路中往返 Azure 資源的網路流量。 網路安全性群組包含安全性規則,可允許或拒絕進出於多種 Azure 資源類型的輸入網路流量或輸出網路流量。 針對每個規則,您可以指定來源與目的地、連接埠和通訊協定。

NSG 安全性規則

視 Azure 訂用帳戶限制而定,網路安全性群組可包含零個或多個規則。 每個規則都有這些屬性。

- 名稱. 必須為網路安全性群組內的唯一名稱。

- 優先順序。 可以是介於 100 到 4096 之間的任何數字。 系統會依照優先權順序處理規則,較低的數字會在較高的數字之前處理,因為較低的數字具有較高的優先順序。 一旦流量符合規則,處理就會停止。 A

- 來源或目的地。 可設為 [任何] 或個別的 IP 位址、無類別網域間路由 (CIDR) 區塊 (例如 10.0.0.0/24)、服務標籤或應用程式安全性群組。

- 通訊協定。 可以是 [TCP]、[UDP]、[ICMP]、[ESP]、[AH] 或 [任何]。

- 方向。 可設定為套用至輸入或輸出流量。

- 連接埠範圍。 可以指定為個別連接埠或連接埠範圍。 例如,您可以指定 80 或 10000-10005。 指定範圍讓您可建立較少的安全性規則。

- Action。 可以設定為允許或拒絕。

防火牆會使用來源、來源連接埠、目的地、目的地連接埠和通訊協定來評估規則。

預設安全性規則

Azure 會建立這些預設規則。

| 方向 | 名稱 | 優先順序 | 來源 | 來源連接埠 | 目的地 | 目的地連接埠 | 通訊協定 | 存取權限 |

|---|---|---|---|---|---|---|---|---|

| 傳入 | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | 任何 | 允許 |

| 傳入 | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | 任何 | 允許 |

| 傳入 | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | 任何 | 拒絕 |

| 輸出 | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | 任何 | 允許 |

| 輸出 | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | 任何 | 允許 |

| 輸出 | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | 任何 | 拒絕 |

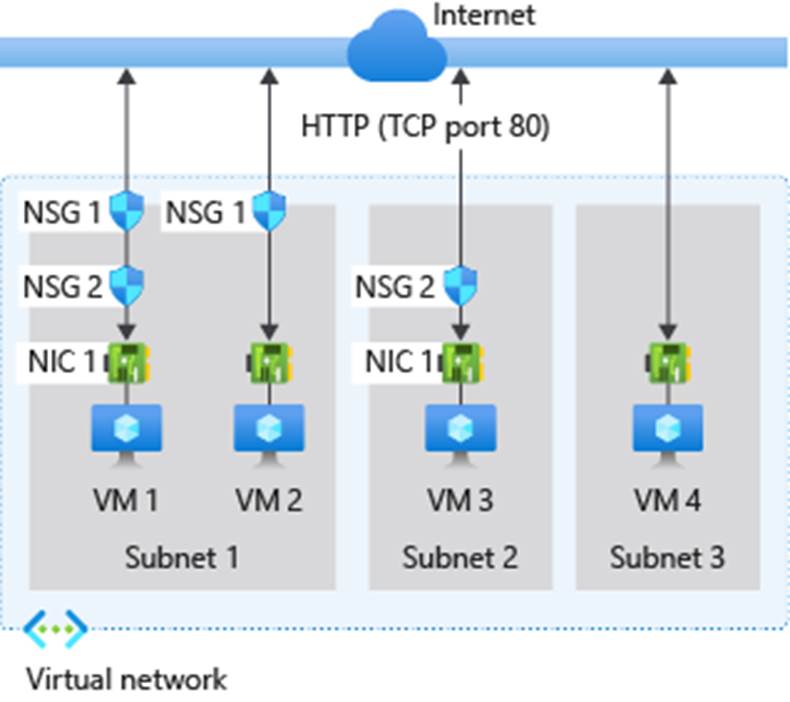

此圖表和項目符號說明如何部署網路安全性群組的不同案例。

針對輸入流量,Azure 會先處理子網路的相關聯網路安全性群組中的規則 (如果有的話),然後再處理網路介面的相關聯網路安全性群組中的規則 (如果有的話)。

- VM1:

Subnet1與 NSG1 相關聯,因此會處理安全性規則,且 VM1 位於Subnet1。 除非您已建立規則來允許連接埠 80 輸入,否則DenyAllInbound預設安全性規則會拒絕流量,且永遠不會由 NSG2 評估,因為 NSG2 與網路介面相關聯。 如果 NSG1 有安全性規則允許連接埠 80,則由 NSG2 處理流量。 若要允許從連接埠 80 到虛擬機器,NSG1 和 NSG2 都必須有規則來允許從網際網路到連接埠 80。 - VM2:VM2 也位於

Subnet1,因此會處理 NSG1 中的規則。 由於 VM2 沒有與其網路介面相關聯的網路安全性群組,因此接收允許通過 NSG1 的所有流量,或拒絕 NSG1 拒絕的所有流量。 如果網路安全性群組與子網路相關聯,則相同子網路中的所有資源會一起接收或拒絕流量。 - VM3:由於沒有與

Subnet2相關聯的網路安全性群組,因此允許流量進入子網路並由 NSG2 處理,因為 NSG2 與連結至 VM3 的網路介面相關聯。 - VM4:因為沒有與

Subnet3或虛擬機器中的網路介面相關聯的網路安全性群組,因此允許流量進入 VM4。 如果沒有任何網路安全性群組與子網路和網路介面相關聯,則所有網路流量都可以通過子網路和網路介面。

針對輸出流量,Azure 會先處理網路介面的相關聯網路安全性群組中的規則 (如果有的話),然後再處理子網路的相關聯網路安全性群組中的規則 (如果有的話)。

- VM1:處理 NSG2 中的安全性規則。 除非您建立安全性規則來拒絕連接埠 80 輸出到網際網路,否則 NSG1 和 NSG2 中的 AllowInternetOutbound 預設安全性規則都會允許流量。 如果 NSG2 有安全性規則拒絕連接埠 80,則會拒絕流量,且 NSG1 永遠不會評估該流量。 若要拒絕流量從連接埠 80 輸出虛擬機器,其中一個網路安全性群組或兩個網路安全性群組必須有規則來拒絕將流量流向網際網路的連接埠 80。

- VM2:因為連結到 VM2 的網路介面沒有相關聯的網路安全性群組,所有流量都會透過網路介面傳送至子網路。 處理 NSG1 中的規則。

- VM3:如果 NSG2 有安全性規則拒絕連接埠 80,則會拒絕流量。 如果 NSG2 有安全性規則允許連接埠 80,則允許連接埠 80 輸出到網際網路,因為沒有與

Subnet2相關聯的網路安全性群組。 - VM4:允許來自 VM4 的所有網路流量,因為連結至虛擬機器的網路介面或

Subnet3沒有相關聯的網路安全性群組。

應用程式安全性群組

應用程式安全性群組 (ASG) 可讓您將網路安全性設定為應用程式結構的自然延伸,以便分組虛擬機器,並定義以這些群組為基礎的網路安全性原則。 您可以大規模重複使用您的安全性原則,而不需進行明確 IP 位址的手動維護。 此平台可處理明確 IP 位址和多個規則集的複雜性,讓您專注於商務邏輯。

若要盡可能減少您所需的安全性規則數目,請使用服務標籤或應用程式安全性群組來建立規則。 避免使用個別 IP 位址或 IP 位址範圍的規則。

使用 Azure 入口網站透過 NSG 篩選網路流量

您可以使用網路安全性群組,篩選來自虛擬網路子網路的輸入和輸出網路流量。 網路安全性群組包含可依 IP 位址、連接埠和通訊協定篩選網路流量的安全性規則。 安全性規則會套用至子網路中部署的資源。

使用 NSG 篩選網路流量的主要階段包括:

- 建立資源群組。

- 建立虛擬網路。

- 建立應用程式安全性群組。

- 建立網路安全性群組。

- 將網路安全性群組與子網路建立關聯。

- 建立安全性規則。

- 將 NIC 與 ASG 建立關聯。

- 測試流量篩選。

若要檢視上述所有工作的詳細步驟,請參閱教學課程:使用 Azure 入口網站透過網路安全性群組篩選網路流量。