使用 Azure 入口網站部署 Azure DDoS 保護

分散式阻斷服務 (DDoS)

拒絕服務的攻擊 (DoS) 是以防止存取服務或系統為目標的攻擊。 DoS 攻擊源自於一個位置。 分散式阻斷服務 (DDoS) 攻擊源自多個網路和系統。

DDoS 攻擊是將應用程式移至雲端的客戶所面臨的一些最大可用性和安全性顧慮問題。 DDoS 攻擊會嘗試耗盡 API 或應用程式的資源,讓合法使用者無法使用該應用程式。 DDoS 攻擊可以鎖定可透過網際網路公開觸達的任何端點。

DDoS 實作

結合應用程式設計最佳做法的「Azure DDoS 保護」可提供 DDoS 攻擊的防禦。 Azure DDoS 保護提供下列服務層:

網路保護。 提供針對 DDoS 基礎結構保護的風險降低功能,特別針對 Azure 虛擬網路資源調整。 Azure DDoS 保護很容易啟用,而且不需要變更應用程式。 原則會套用於與虛擬網路中部署的資源相關聯的公用 IP 位址。 在攻擊期間,可透過 Azure 監視器檢視取得即時遙測與歷史記錄。 透過診斷設定可以獲得豐富的攻擊風險降低分析。 可透過 Azure 應用程式閘道 Web 應用程式防火牆 (WAF) 新增應用程式層保護。 針對 IPv4 和 IPv6 Azure 公用 IP 位址提供保護。

IP 保護。 DDoS IP 保護是依每個保護的 IP 模型付費。 DDoS IP 保護包含與 DDoS 網路保護相同的核心工程功能。 但是還有 DDoS 快速回應支援、成本保護、WAF 折扣等加值服務。

DDoS 保護可以保護虛擬網路中的資源。 保護包括虛擬機器公用 IP 位址、負載平衡器和應用程式閘道。 與應用程式閘道 WAF 結合使用時,DDoS 保護可以提供完整的第 3 層到第 7 層風險降低功能。

DDoS 攻擊的類型

DDoS 保護可降低下列攻擊類型的風險。

大流量攻擊。 這些攻擊會以大量看似合法的流量填滿網路層。 其中包括 UDP 洪水攻擊、放大洪水攻擊,以及其他偽造的封包洪水攻擊。

通訊協定攻擊。 這些攻擊透過利用第 3 層和第 4 層通訊協定堆疊中的弱點,讓目標無法供存取。 攻擊包括 SYN 洪水攻擊、反射攻擊,以及其他通訊協定攻擊。

資源 (應用程式) 層攻擊。 這類攻擊以網路應用程式封包為目標,企圖阻斷主機之間的資料傳輸。 攻擊包括 HTTP 通訊協定違規、SQL 插入、跨網站指令碼和其他第 7 層攻擊。

Azure DDoS 保護功能

其中一些 Azure DDoS 保護功能包括:

原生平台整合。 原生整合到 Azure 中並透過入口網站進行設定。

周全保護。 簡化的設定,以立即保護所有資源。

Always-On 流量監視。 一週 7 天每天 24 小時監視您的應用程式流量模式,以尋找 DDoS 攻擊的指標。

自適性調整。 分析服務流量並據以調整。

攻擊分析。 在攻擊期間取得以五分鐘為增量的詳細報告,在攻擊結束後取得完整摘要。

攻擊計量和警示。 可透過 Azure 監視器來存取每個攻擊的摘要計量。 可以使用內建攻擊衡量標準,設定攻擊開始、停止,以及攻擊持續時間內的警示。

多層式保護。 與 WAF 一起部署時,DDoS 保護可在網路層和應用程式層提供保護。

讓我們更詳細地了解 DDoS 保護的一些關鍵功能。

Always On 流量監視

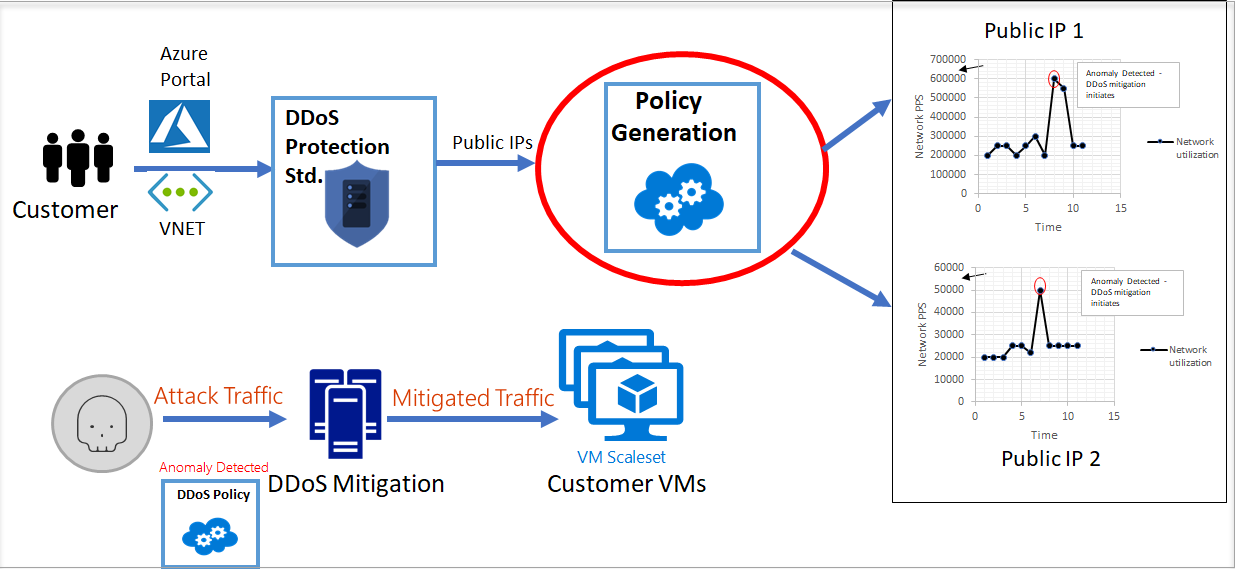

DDoS 保護會監視實際流量使用率,且時常將其與 DDoS 原則中定義的閾值比較。 當超過該流量閾值時,就會自動起始 DDoS 風險降低功能。 當傳回流量低於閾值時,就會停止風險降低功能。

在風險降低期間,傳送到受保護資源的流量將會重新導向並執行多項檢查。

- 確保封包符合網際網路規格,且格式無誤。

- 與用戶端互動,判斷流量是否有可能是詐騙封包 (例如: SYN Auth 或 SYN Cookie,或藉由置放封包以供來源將它重新傳輸)。

- 如果無法執行任何其他強制執行方法,請使用速率限制封包。

DDoS 保護會捨棄攻擊流量並將剩餘流量轉送至其預定目的地。 在偵測到攻擊的幾分鐘內,系統會使用 Azure 監視器計量通知您。 藉由設定登入 DDoS 保護遙測,您可以將記錄寫入至可用的選項,以供日後分析。 適用於 DDoS 保護的 Azure 監視器中的計量資料會保留 30 天。

自適性即時微調

Azure DDoS 保護服務可協助保護客戶,並防止對其他客戶造成影響。 例如,如果合法連入流量的一般流量小於涵蓋整個基礎結構範圍的 DDoS 保護原則「觸發程序比率」,而且服務是針對該流量所佈建,則可能不會注意到對於該客戶資源的 DDoS 攻擊。 一般來說,最新攻擊 (例如多攻擊媒介 DDoS) 的複雜性及租用戶的應用程式特定行為,都需要針對每個客戶量身打造的保護原則。

攻擊計量、警示和記錄

DDoS 保護會透過 Azure 監視器工具公開豐富的遙測。 您可以針對 DDoS 保護所使用的任何 Azure 監視器計量設定警示。 您可以將記錄功能與 Splunk (Azure 事件中樞)、Azure 監視器記錄和 Azure 儲存體整合,以透過 Azure 監視器診斷介面進行進階分析。

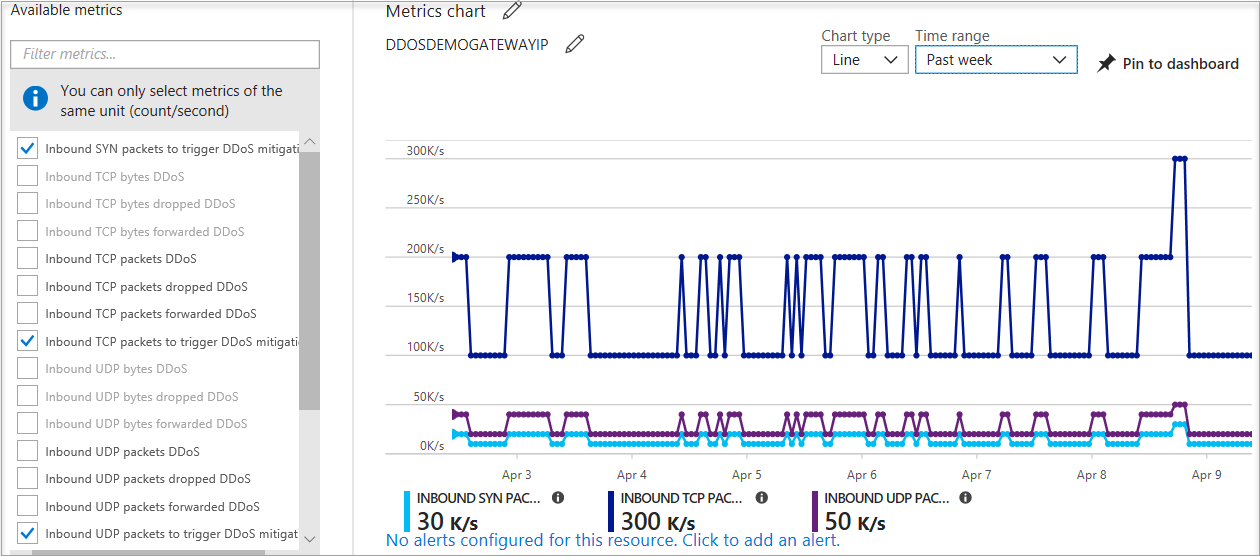

在 Azure 入口網站中,選取 [監視器] > [計量]。 在 [計量] 窗格中,依序選取資源群組、「公用 IP 位址」的資源類型,然後選取您的 Azure 公用 IP 位址。 DDoS 計量會在 [可用的計量] 窗格中顯示。

DDoS 保護會在啟用 DDoS 的虛擬網路中,針對受保護資源的每個公用 IP 套用三個自動調整的風險降低原則 (SYN、TCP 和 UDP)。 您可以透過選取輸入 [SYN/TCP/UDP] 封包以觸發 DDoS 風險降低指標來查看原則閾值。

原則閾值是透過機器學習型網路流量分析加以自動設定。 只有在超過原則閾值時,才會針對遭到攻擊的 IP 位址進行 DDoS 風險降低。

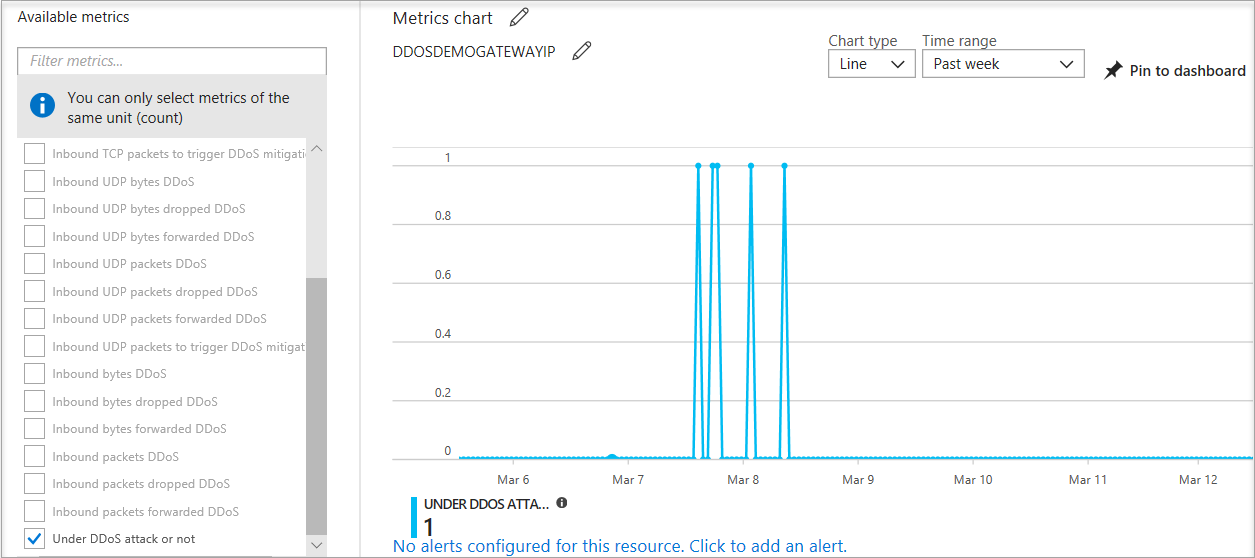

如果公用 IP 位址遭受攻擊,[是否遭受 DDoS 攻擊] 計量的值會變更為 1,因為 DDoS 保護會對攻擊流量執行風險降低功能。

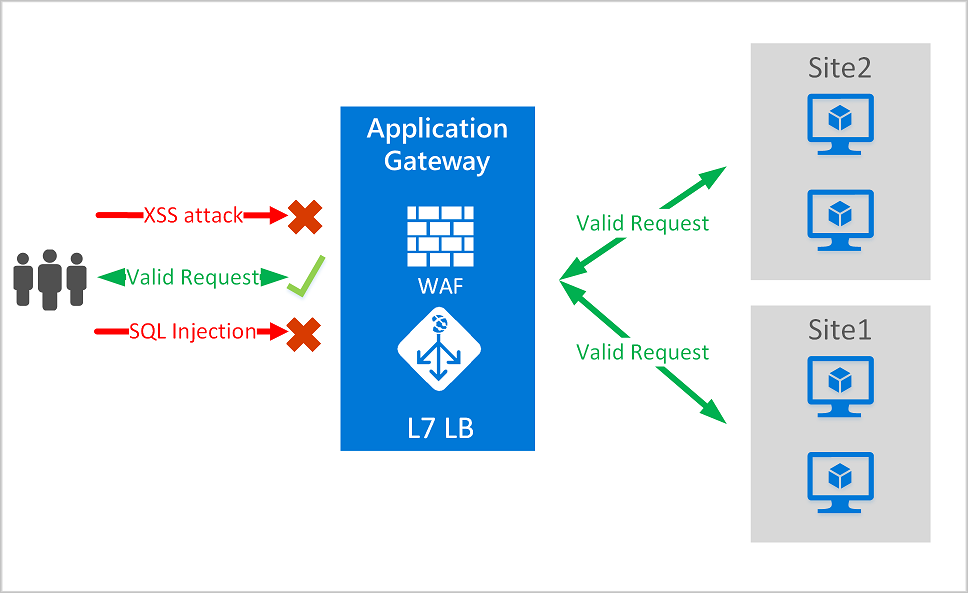

多層保護

針對應用程式層的資源攻擊,您應該設定 WAF 來協助保護 Web 應用程式。 WAF 會檢查網路輸入流量,以封鎖 SQL 插入式攻擊、跨網站指令碼、DDoS 和其他第 7 層攻擊。 Azure 提供 WAF 作為應用程式閘道功能,用來進行 Web 應用程式的集中式保護,免於遭遇常見的攻擊和弱點。 Azure Marketplace 中的 Azure 合作夥伴也提供其他 WAF 產品。

既使是 Web 應用程式防火牆,也容易受到容量耗盡和狀態耗盡攻擊。 因此,在 WAF 虛擬網路上啟用 DDoS 保護,以協助防禦大量與通訊協定攻擊。

部署 DDoS 保護計劃

部署為 DDoS 保護計劃的主要階段如下:

- 建立資源群組

- 建立 DDoS 保護計劃

- 在新的或現有的虛擬網路或 IP 位址上啟用 DDoS 保護

- 設定 DDoS 遙測

- 設定 DDoS 診斷記錄

- 設定 DDoS 警示

- 執行測試 DDoS 攻擊並監視結果。