使用適用於雲端的 Microsoft Defender 取得網路安全性建議

網路安全性涵蓋各種技術、裝置和流程。 安全性會提供一組規則和設定,設計目的是為了保護電腦網路和資料的完整性、機密性和可及性。 無論大小、產業或基礎結構為何,所有組織都需要有某種程度的網路安全性解決方案。 這些解決方案可防範不停增長的攻擊風險。

網路安全性

網路安全性涵蓋用來保護 Azure 網路的控制措施。 這些控制措施包括保護虛擬網路、建立私人連線、防止和減輕外部攻擊,以及保護 DNS。 如需網路安全性控制措施的完整描述,可以前往安全性控制措施 V3:Microsoft Learn 上的網路安全性。

NS-1:建立網路分割界限

安全性準則。 確定您的虛擬網路部署符合貴企業的分割策略。 任何會給組織帶來較高風險的工作負載都應該位於隔離的虛擬網路中。

NS-2:使用網路控制保護雲端服務

安全性準則。 藉由為資源建立私人存取點來保護雲端服務。 您也可以盡可能停用或限制來自公用網路的存取。

NS-3:在商業網路邊緣部署防火牆

安全性準則。 部署防火牆,以對來自外部網路的網路流量執行進階篩選。 您也可以使用內部區段之間的防火牆來支援分割策略。 如有必要,請為子網路使用自訂路由來覆寫系統路由。 此方法會強制網路流量通過網路設備以進行安全性控制。

NS-4:部署入侵偵測/入侵預防系統 (IDS/IPS)

安全性準則。 使用網路入侵偵測和入侵預防系統 (IDS/IPS) 來檢查您工作負載的網路和承載流量。 確保 IDS/IPS 一律調整為將高品質警示提供給您的解決方案。

NS-5:部署 DDoS 保護

安全性準則。 部署分散式阻斷服務 (DDoS) 保護,以保護您的網路和應用程式免於遭受攻擊。

NS-6:部署 Web 應用程式防火牆

安全性準則。 部署 Web 應用程式防火牆 (WAF) 並設定適當的規則,以保護 Web 應用程式和 API 免於應用程式特定的攻擊。

NS-7:簡化網路安全性設定

安全性準則。 管理複雜的網路環境時,使用工具來簡化、集中及增強網路安全性管理。

NS-8:偵測和停用不安全的服務和通訊協定

安全性準則。 在 OS、應用程式或軟體套件層偵測和停用不安全的服務與通訊協定。 如果無法停用不安全的服務和通訊協定,請部署補償控制項。

NS-9:私人連線內部部署或雲端網路

安全性準則。 使用私人連線來保護不同網路之間的通訊,例如共置環境中的雲端服務提供者資料中心和內部部署基礎結構。

NS-10:確保網域名稱系統 (DNS) 安全性

安全性準則。 確定網域名稱系統 (DNS) 安全性設定可防範已知風險。

使用適用於雲端的 Microsoft Defender 符合法規

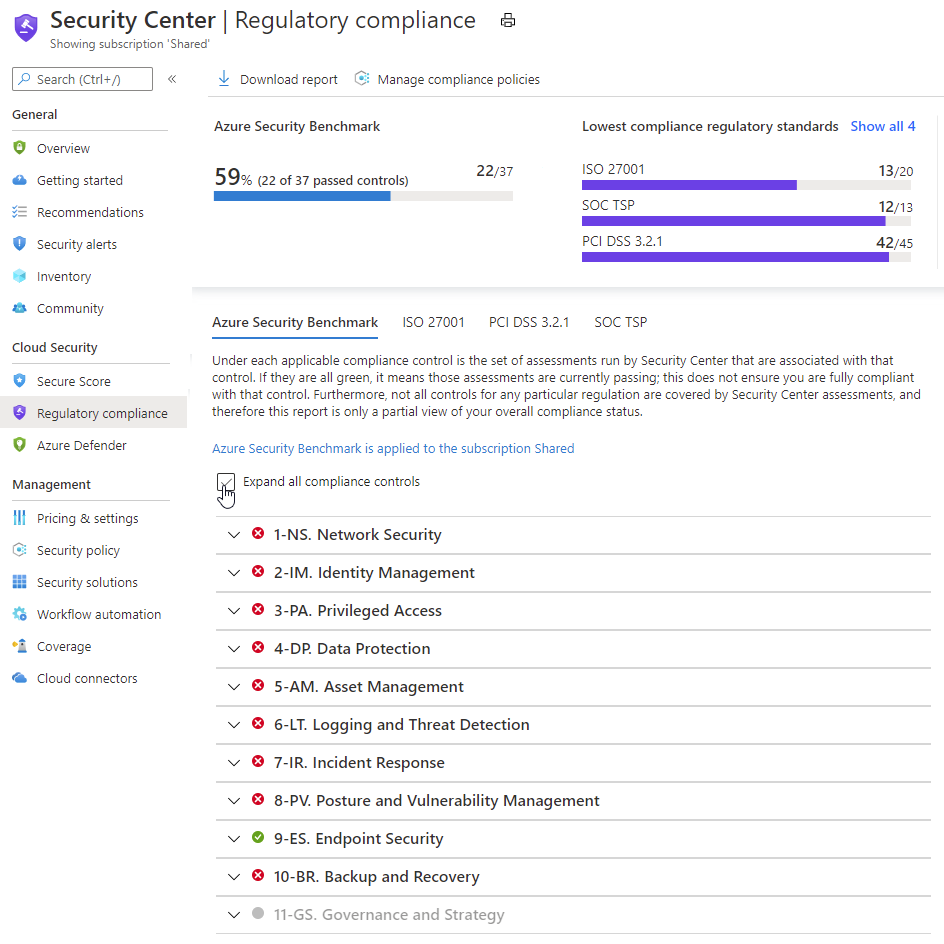

適用於雲端的 Microsoft Defender 會利用法規合規性儀表板,協助您簡化達到法規合規性需求的程序。

法規合規性儀表板會針對您所選擇的標準與法規,顯示您環境內所有評定的狀態。 當您對建議採取動作並降低環境中的風險因素時,您的合規性態勢也會隨著改善。

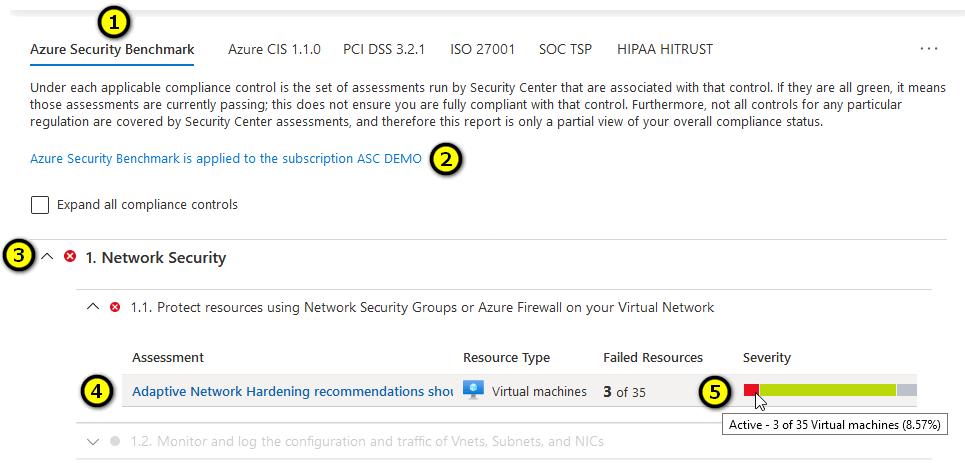

法規合規性儀表板

該儀表板會顯示您的合規性狀態概觀,與一組支援的合規性法規。 您可以檢視整體的合規性分數,以及與各項標準相關之通過和未通過的評估數目。

合規性控制措施

- 套用標準的訂閱。

- 該標準的所有控制措施清單。

- 檢視該控制措施相關評定的通過與未通過詳細資料。

- 受影響資源的數目。

- 警示的嚴重性。

有些控制項會呈現灰色停用狀態。這些控制項沒有任何與其相關聯的適用於雲端的 Microsoft Defender 評定。 檢查其需求,並在您的環境中加以評定。 其中有些控制項可能與流程相關,而非技術性項目。

探索具有特定標準的合規性詳細資料

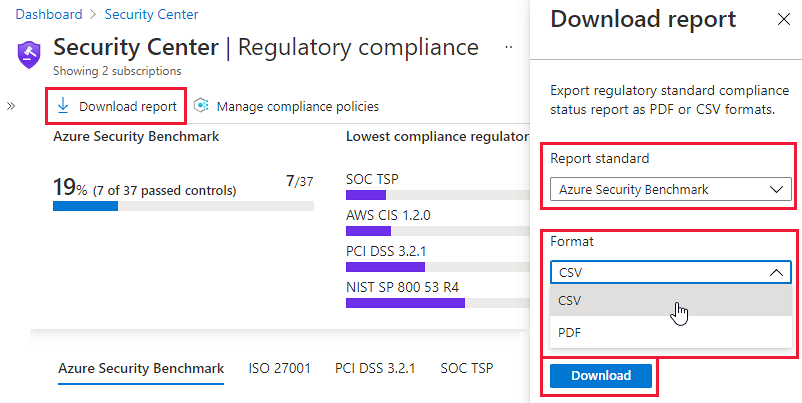

若要產生具有特定標準之目前合規性狀態摘要的 PDF 報告,請選取 [下載報告]。

報告會根據適用於雲端的 Microsoft Defender 評定資料,為所選標準提供合規性狀態的概略摘要。 報告會根據該標準的控制措施呈現資料。 此報告可與相關利害關係人共用,並且可以向內部與外部稽核者提供證據。

適用於雲端之 Microsoft Defender 的警示

適用於雲端的 Microsoft Defender 會自動收集、分析和整合來自 Azure 資源的記錄資料。 適用於雲端的 Microsoft Defender 會顯示按優先順序排列的安全性警訊清單,以及快速調查問題所需的資訊和補救攻擊的步驟。

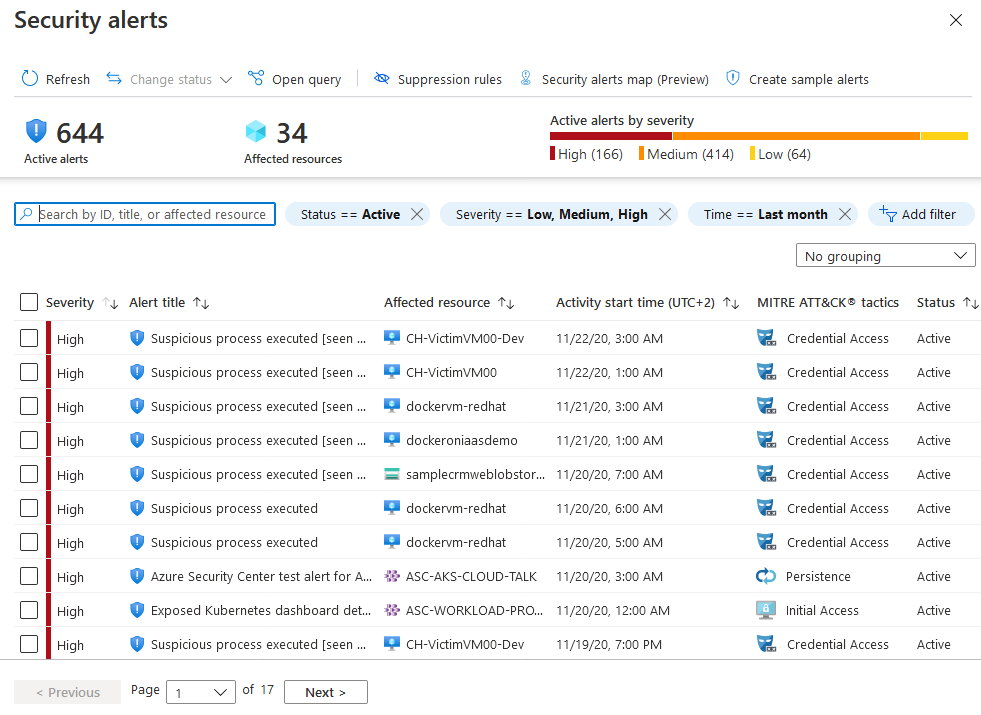

管理安全性警示

適用於雲端的 Microsoft Defender 概觀頁面在頁面頂端顯示 [安全性警訊] 磚,並在側邊欄中顯示其連結。

[安全性警示] 頁面顯示作用中警示。 您可以依嚴重性、警示標題、受影響的資源、活動開始時間、 MITRE ATTACK 策略與狀態來排序清單。

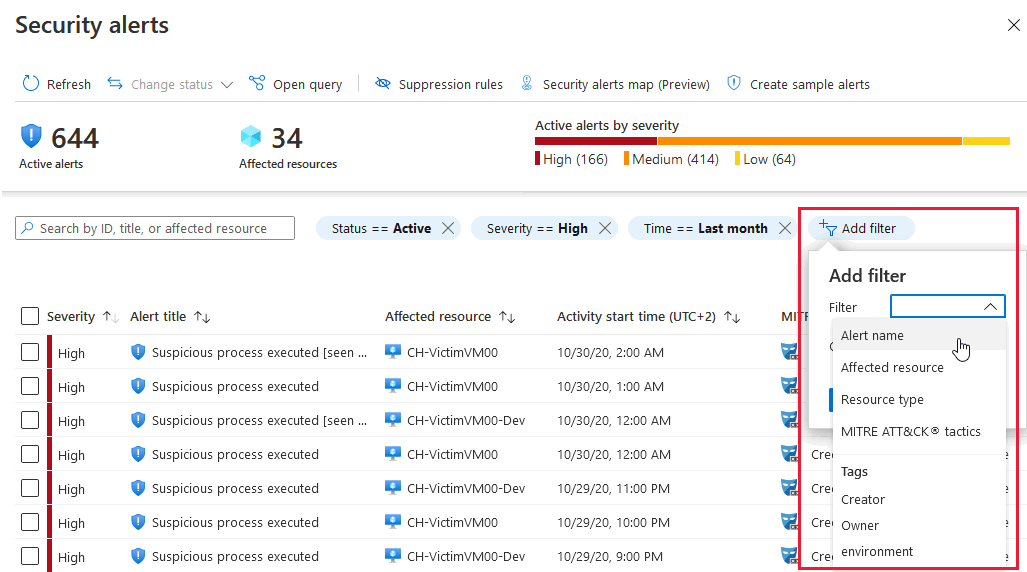

若要篩選警示清單,請選取任何相關的篩選。

清單會根據篩選選項進行更新。 篩選會很有用。 例如,您在調查系統中可能的安全性缺口,因此想要處理過去 24 小時內所發生的安全性警示。

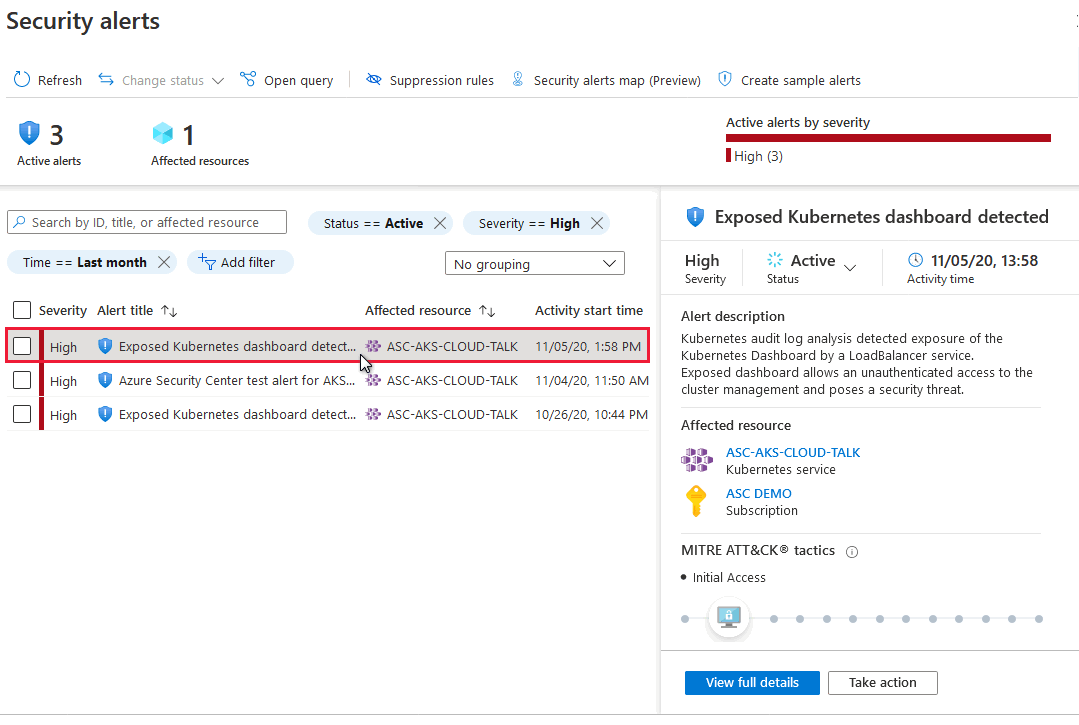

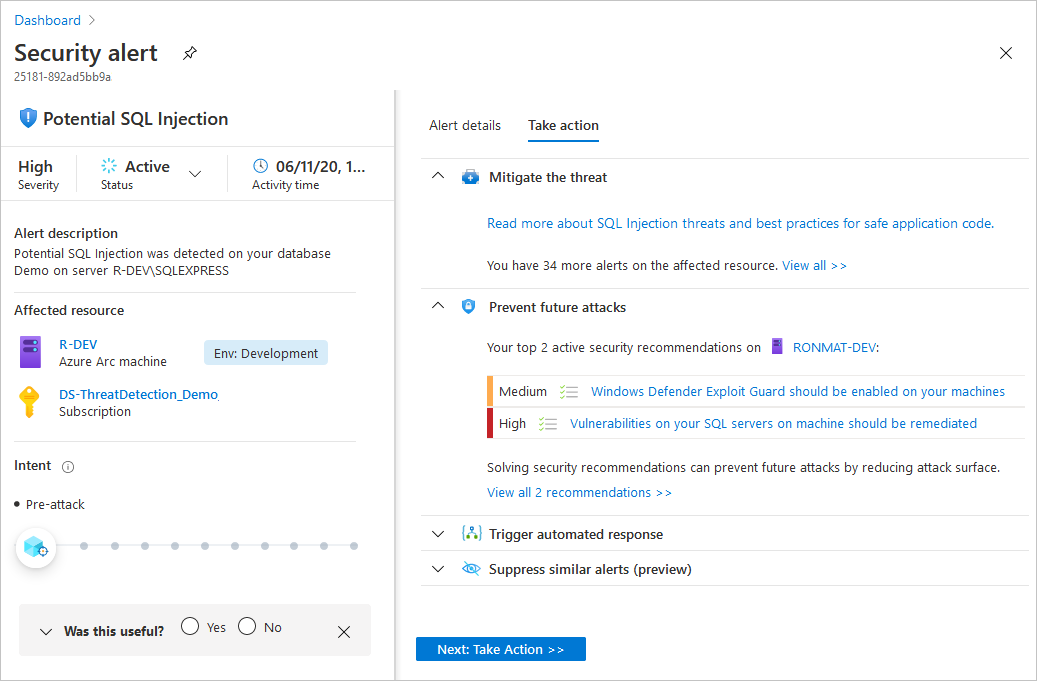

回應安全性警示

在 [安全性警示] 清單選取警示。 側邊窗格開啟後,會顯示警示和所有受影響資源的描述。

檢視完整詳細資料會顯示進一步的資訊。

[安全性警示] 頁面左側的窗格會顯示有關安全性警示的高階資訊:標題、嚴重性、狀態、活動時間、可疑活動的描述和受影響的資源。 請使用資源標籤來判斷資源的組織內容。

右側窗格的 [警示詳細資料] 索引標籤,包含警示進一步的詳細資料,協助您調查 IP 位址、檔案、流程等問題。

右窗格中還有 [採取動作] 索引標籤。使用此索引標籤可以針對安全性警示採取進一步的動作。 這些動作包括:

- 減少威脅。 提供此安全性警示的手動補救步驟。

- 預防未來的攻擊。 提供安全性建議以協助縮小受攻擊面、提高安全性態勢,藉此預防未來的攻擊。

- 觸發自動回應。 提供觸發邏輯應用程式的選項,作為此安全性警示的回應。

- 隱藏類似警示。 當警示與組織無關時,可以選擇隱藏未來具類似特性的警示。

![適用於雲端的 Microsoft Defender 概觀頁面和 [安全性警示] 圖格的螢幕擷取畫面。](../../wwl-azure/design-implement-network-security-monitoring/media/overview-page-alerts-links-a54c327f.png)