在 Azure Front Door 上實作 Web 應用程式防火牆

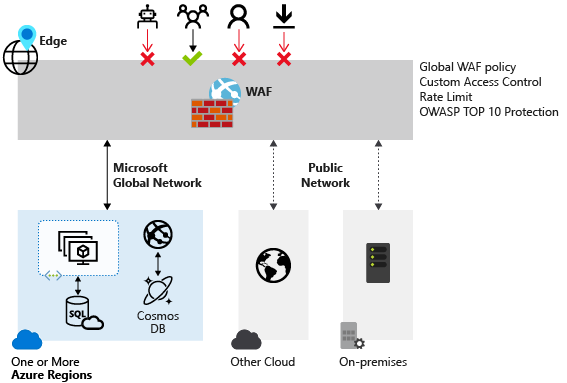

Web 應用程式防火牆 (WAF) 可以集中保護 Web 應用程式,使其免於遭遇常見的攻擊和弱點。 SQL 插入式和跨網站指令碼攻擊更是其中最常見的攻擊。

要預防應用程式程式碼的攻擊並不容易。 可能需要在多層應用程式上進行嚴謹的維護、修補及監控才能實現預防效果。 集中式 WAF 有助於簡化安全性管理。 WAF 也提供應用程式系統管理員更好的保證,以防範威脅和入侵。

相較於保護個別的 Web 應用程式,WAF 解決方案可透過集中修補已知弱點,更快回應安全性威脅。

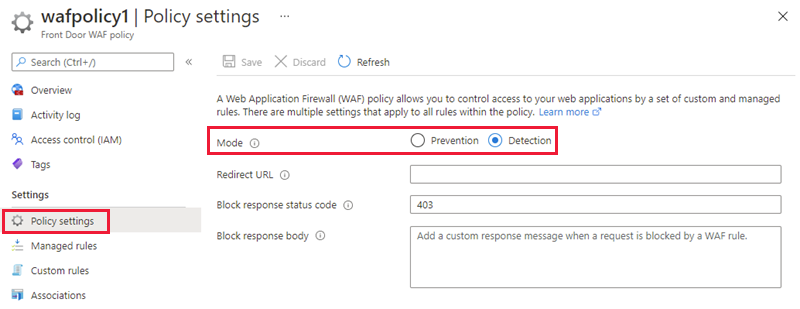

Web 應用程式防火牆原則模式

WAF 原則有兩種模式:偵測和預防。 根據預設,WAF 原則會處於偵測模式。 在 [偵測] 模式下,WAF 不會封鎖任何要求。 相反地,系統會記錄符合 WAF 規則的要求。 處於預防模式時,系統會封鎖並記錄符合規則的要求。

Web 應用程式防火牆預設規則集規則群組和規則

Azure Front Door Web 應用程式防火牆可以避免 Web 應用程式遇到常見的弱點和惡意探索。 Azure 管理的規則集可讓您以簡單的方式部署防護,以抵禦一組常見的安全性威脅。 Azure 規則集會視需要進行更新,以防範新的攻擊簽章。

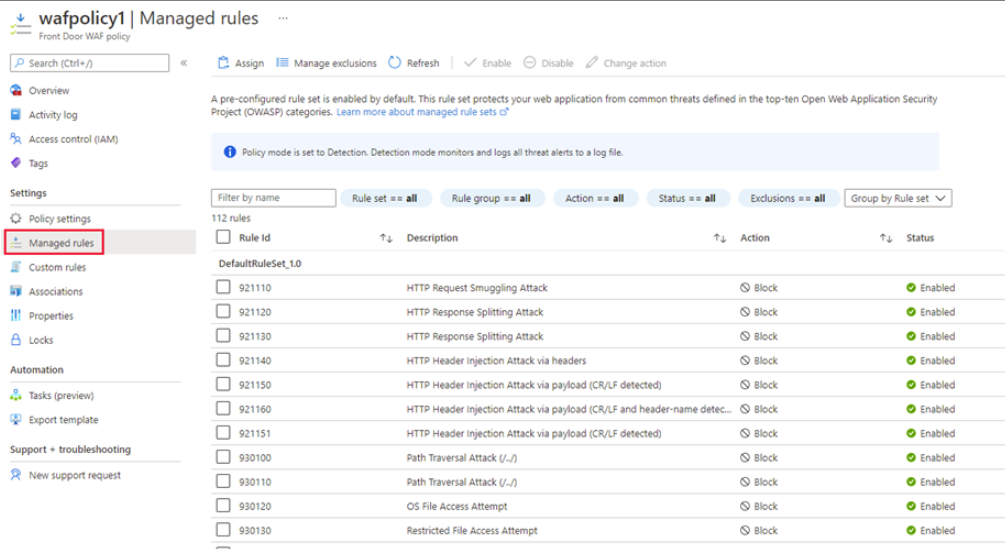

受控規則

Azure 管理的預設規則集包含可防範下列威脅類別的規則:

- 跨網站指令碼處理

- Java 攻擊

- 本機檔案包含

- PHP 插入式攻擊

- 遠端命令執行

- 遠端檔案包含

- 工作階段 Fixation

- SQL 插入式攻擊保護

- 通訊協定攻擊

預設會啟用 Azure 管理的預設規則集。 目前的預設版本為 DefaultRuleSet_2.1。 其他規則集可在下拉式方塊中找到。

若要停用個別規則,請選取規則編號前面的核取方塊,然後選取頁面頂端的 [停用]。 若要變更規則集內個別規則的動作類型,請選取規則編號前面的核取方塊,然後選取頁面頂端的 [變更動作]。

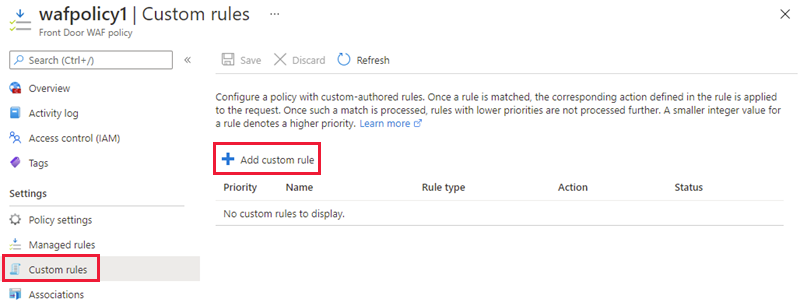

自訂規則

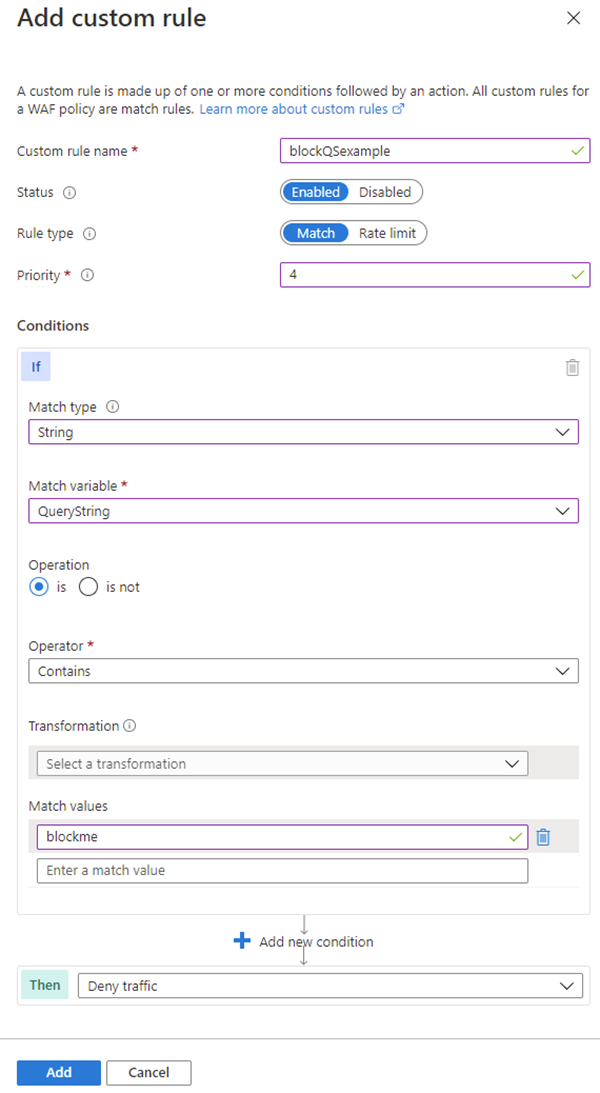

具有 Front Door 的 Azure WAF 可讓您根據自行定義的條件來控制 Web 應用程式的存取權。 自訂 WAF 規則由優先順序編號、規則類型、比對條件和動作組成。

自訂規則有兩種類型:對比規則和速率限制規則。 對比規則會根據一組相符的條件來決定存取權。 速率限制規則會根據相符的條件和傳入要求的速率來決定存取權。

建立 WAF 原則時,您可以選取 [自訂規則] 區段底下的 [新增自訂規則],以建立自訂規則。 這會啟動 [自訂規則設定] 頁面。

這個範例影像顯示當查詢字串包含 blockme 時,用來封鎖要求的自訂規則設定。

在 Azure Front Door 上建立 Web 應用程式防火牆原則

本節說明如何建立基本的 Azure WAF 原則,並將其套用至 Azure Front Door 中的設定檔。

使用 Azure 入口網站在 Azure Front Door 上建立 WAF 原則的主要步驟如下:

建立 Web 應用程式防火牆原則。 建立具有受控預設規則集 (DRS) 的基本 WAF 原則。

將 WAF 原則與 Front Door 設定檔產生關聯。 將 WAF 原則與 Front Door 設定檔產生關聯。 此關聯可以在建立 WAF 原則期間完成,也可以在先前建立的 WAF 原則上完成。 在關聯時,指定要套用原則的 Front Door 設定檔和網域。

設定 WAF 原則設定與規則。 選擇性步驟,您可以在這個步驟設定原則設定 (例如 [模式] (「預防」或「偵測」)) 以及設定受控規則和自訂規則。

若要檢視所有這些工作的詳細步驟,請參閱教學課程:使用 Azure 入口網站在 Azure Front Door 上建立 Web 應用程式防火牆原則。