描述 Azure Bastion

假設您已設定多個虛擬網路,以使用 NSG 和 Azure 防火牆的組合來保護和篩選資產及資源的存取權,包含虛擬機器 (VM)。 您現在已受到保護免於外部威脅,但需要讓您的開發人員和資料科學家 (從遠端工作) 直接存取這些 VM。

在傳統模型中,您需要將遠端桌面通訊協定 (RDP) 和/或安全殼層 (SSH) 連接埠至向網際網路公開。 這些通訊協定可用來取得 VM 的遠端存取權。 這種程序會導致重大的表面威脅,攻擊者可主動搜捕具開放式管理連接埠 (例如 RDP 或 SSH) 的可存取機器。 VM 一旦成功遭入侵,即會成為進入點,據以進一步攻擊您環境中的資源。

Azure Bastion

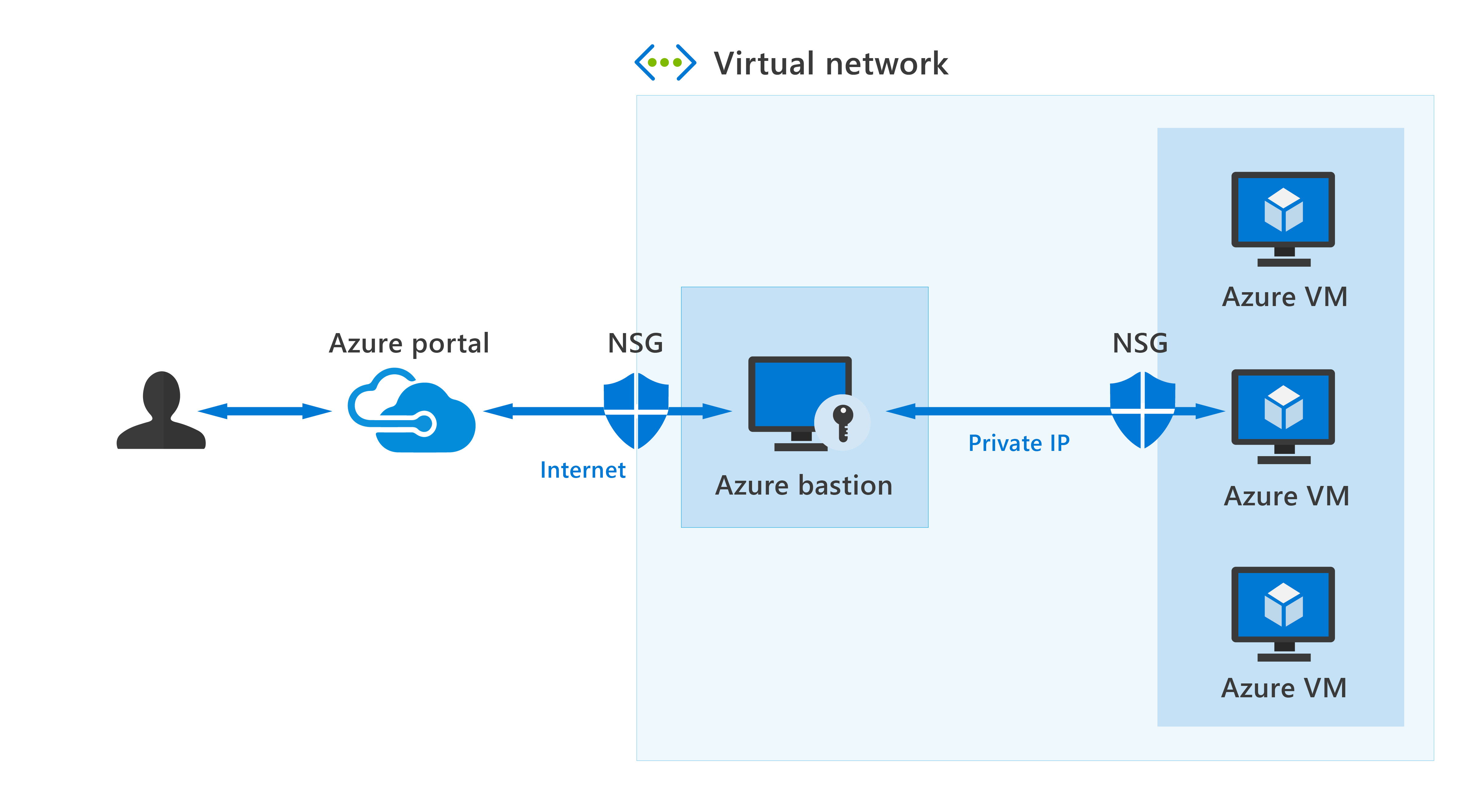

Azure Bastion 是您部署的一種服務,可讓您使用瀏覽器和 Azure 入口網站連線到虛擬機器。 Azure Bastion 服務是您可在虛擬網路內佈建的完全平台受控 PaaS 服務。 Azure Bastion 運用傳輸層安全性 (TLS),直接從 Azure 入口網站向虛擬機器提供安全且順暢的 RDP 和 SSH 連線。 透過 Azure Bastion 連線時,您的虛擬機器不需要公用 IP 位址、代理程式或特殊用戶端軟體。

Bastion 可為佈建所在虛擬網路與對等互連虛擬網路中的所有 VM,提供安全的 RDP 和 SSH 連線。 使用 Azure Bastion 來保護您的虛擬機器免於向外公開 RDP/SSH 連接埠,同時提供使用 RDP/SSH 的安全存取。

Azure Bastion 部署是以支援虛擬網路對等互連的每個虛擬網路為基礎,而非以每個訂用帳戶/帳戶或虛擬機器為基礎。 您在虛擬網路中佈建 Azure Bastion 服務後,即可對相同虛擬網路與對等互連虛擬網路中的所有 VM 提供 RDP/SSH 體驗。

Azure Bastion 的主要優點

以下是 Azure Bastion 的主要優點:

- 在 Azure 入口網站直接進行 RDP 和 SSH 連線:您可以使用按一下體驗,在 Azure 入口網站中直接進入 RDP 和 SSH 工作階段。

- 透過 TLS 的遠端工作階段和 RDP/SSH 的防火牆穿越:VM 的連線會從 Azure 入口網站開啟 HTML5 型 Web 用戶端,以自動串流至您的本機裝置。 您將會取得遠端桌面通訊協定 (RDP) 和安全殼層 (SSH),協助您安全地跨越公司的防火牆。 系統使用傳輸層安全性 (TLS) 通訊協定建立加密,來保護連線。

- Azure 虛擬機器上不需要公用 IP:Azure Bastion 會使用您虛擬機器上的私人 IP,開啟您 Azure 虛擬機器的 RDP/SSH 連線。 您不需要公用 IP。

- 管理 NSG 不麻煩: Azure 完全受控平台的平台即服務 (PaaS) 服務,在經過內部強化後,為您提供安全的 RDP/SSH 連線。 您不需要在 Azure Bastion 子網路路上套用任何 NSG。

- 針對連接埠掃描的保護:因為您不需要將虛擬機器公開到網際網路,所以您的 VM 是受到保護的,可以免於位在虛擬網路外部的詐欺和惡意使用者所執行的連接埠掃描。

- 強化單一位置即可抵禦零時差攻擊:Azure Bastion 是完全受平台控制的 PaaS 服務。 因為它位在您虛擬網路的周邊網路,所以您不需要擔心要對虛擬網路中的每一部虛擬機器進行強化。 Azure 平台保持 Azure Bastion 強化並永遠維持更新,以防範零時差惡意探索。

使用 Azure Bastion 與 Azure 中的虛擬機器建立安全的 RDP 和 SSH 連線。

Azure Bastion 提供多個 SKU 層。 如需 Azure Bastion 的詳細資訊,包括可用 SKU 中可用的功能,請參閱摘要和資源單元的「深入了解」一節中標題為「什麼是 Azure Bastion」的連結文件。