設定 Azure 虛擬機器網路設定

我們已安裝自訂軟體、設定 FTP 伺服器、設定 VM 以接收我們的視訊檔案。 但如果我們嘗試使用 FTP 連線至公用 IP 位址,便會發現連線遭到封鎖。

通常會使用內部部署環境中的設備來調整伺服器設定。 在這種情況下,您可考慮使用 Azure VM 來擴充該環境。 您可以變更設定、管理網路、開啟或封鎖流量,以及透過 Azure 入口網站、Azure CLI 或 Azure PowerShell 工具執行其他作業。

您已在虛擬機器的 [概觀] 窗格中,看到部分的基本資訊和管理選項。 讓我們來探索更多的網路設定。

在 Azure VM 中開放連接埠

根據預設,新的 VM 是鎖定的。

應用程式可以建立輸出要求,但只允許來自虛擬網路 (例如,相同區域網路的其他資源) 和 Azure Load Balancer (探查檢查) 的輸入流量。

有兩個步驟可調整設定以支援 FTP。 建立新的 VM 後,您可以開啟一些常見的連接埠 (RDP、HTTP、HTTPS 和 SSH)。 但如果防火牆需要其他變更,則須自行調整。

此作業的程序包含兩個步驟:

- 建立網路安全性群組。

- 建立輸入規則,允針連接埠 20 和 21 的流量以支援作用中的 FTP。

什麼是網路安全性群組?

虛擬網路 (VNet) 是 Azure 網路模型的基礎,並提供隔離和保護。 網路安全性群組 (NSG) 是您用來強制執行和控制網路層級網路流量規則的主要工具。 NSG 是選擇性安全層,藉由篩選 VNet 上的輸入和輸出流量來提供軟體防火牆。

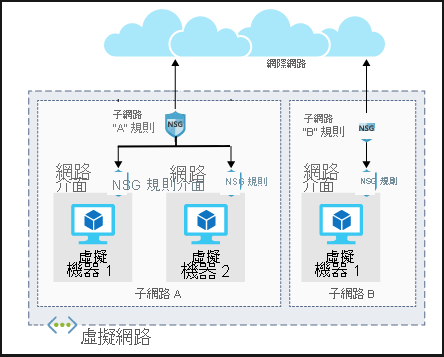

安全性群組可以與網路介面 (適用於每個主機規則)、虛擬網路中的子網路 (套用至多個資源) 或這兩個層級建立關聯。

安全性群組規則

NSG 使用規則來允許或拒絕在網路中移動的流量。 每個規則都會識別來源與目的地位址 (或範圍)、通訊協定、連接埠 (或範圍)、方向 (連入或連出)、數值優先順序,以及要允許或拒絕符合該規則的流量。 下圖顯示在子網路和網路介面層級套用的 NSG 規則。

每個安全性群組都有一套預設的安全性規則,以套用上一段的預設網路規則。 您無法修改這些預設規則,但可以加以覆寫。

Azure 如何使用網路規則

針對輸入流量,Azure 會處理與子網路建立關聯的安全性群組,然後將安全性群組套用至網路介面。 輸出流量依完全相反的順序處理 (先網路介面,再子網路)。

警告

請記住,安全性群組在這兩個層級都是選擇性的。 若未套用任何安全性群組,則 Azure 會允許所有流量。 如果 VM 有公用 IP,則這可能會有嚴重風險,特別是作業系統未提供某種形式的防火牆時。

規則是以「優先順序」評估,從最低優先順序規則開始。 拒絕規則一律會停止評估。 例如,如果網路介面規則封鎖輸出要求,即不檢查子網路套用的規則。 為了允許流量通過安全性群組,流量必須能通過「所有」套用的群組。

最後一個規則一律是全部拒絕規則。 這是新增至每個安全性群組的預設規則,適用於優先順序為 65500 的輸入和輸出流量。 這表示,若要讓流量通過安全性群組,您必須有允許規則,否則預設最終規則將會封鎖它。 深入了解安全性規則。

注意

SMTP (連接埠 25) 是特殊情況。 根據您的訂用帳戶層級和帳戶建立時間,可能會封鎖輸出 SMTP 流量。 您可基於商務的考量,要求移除此項限制。