連接您的 AWS 帳戶

將 AWS 帳戶上線至適用於雲端的 Microsoft Defender,整合 AWS 安全性中樞和適用於雲端的 Defender。 因此,適用於雲端的 Defender 會在這兩個雲端環境間提供可見度和保護,以支援:

自動佈建代理程式 (適用於雲端的 Defender 會使用 Azure Arc 將 Log Analytics 代理程式部署至您的 AWS 執行個體)

原則管理

弱點管理

內嵌端點偵測及回應 (EDR)

偵測安全性設定錯誤

顯示適用於雲端的 Defender 建議和 AWS 安全性中樞結果的單一檢視

將您的 AWS 資源合併到適用於雲端的 Defender 的安全分數計算中

AWS 資源的法規合規性評量

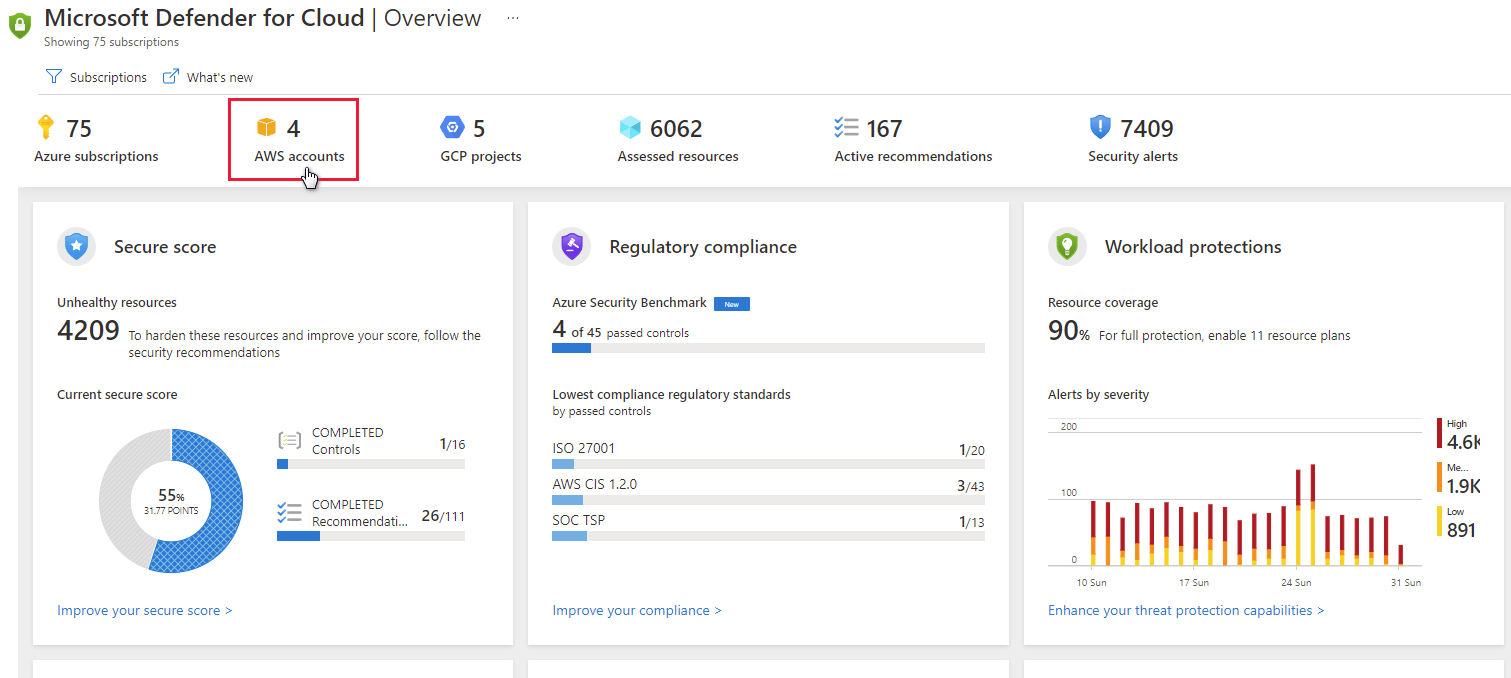

在下面的螢幕擷取畫面中,您可以看到 AWS 帳戶顯示在資訊安全中心的 [概觀] 儀表板中。

請遵循下列步驟來建立 AWS 雲端連接器。

設定 AWS Security Hub:

若要檢視多個區域的安全性建議,請針對各相關區域重複以下步驟。 若您使用 AWS 主要帳戶,請重複以下三個步驟,以設定所有相關區域的主要帳戶及連線的所有成員帳戶

啟用 AWS Config。

啟用 AWS Security Hub。

確認有流向 Security Hub 的資料。

當您第一次啟用 Security Hub 時,資料可能需要幾個小時才可供使用。

在 AWS 中設定資訊安全中心的驗證

有兩種方式可讓適用於雲端的 Defender 向 AWS 進行驗證:

建立適用於雲端的 Defender 的 IAM 角色 - 這是最安全的方法,建議您使用

適用於雲端的 Defender 的 AWS 使用者 - 如果未啟用 IAM,這將是較不安全的選項

建立適用於雲端的 Defender 的 IAM 角色:

從 Amazon Web Services 控制台的 [安全性]、[身分識別與合規性] 底下,選取 [IAM]。

選取 [角色] 和 [建立角色]。

選取 [其他 AWS 帳戶]。

輸入下列詳細資料:

帳戶識別碼 - 輸入資訊安全中心內 AWS 連接器頁面所顯示的 Microsoft 帳戶識別碼 (158177204117)

需要外部識別碼 - 應選取

外部識別碼 - 輸入資訊安全中心內 AWS 連接器頁面所顯示的訂用帳戶識別碼

選取 [下一步]。

在 [附加] 權限原則區段中,選取下列原則:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

選擇性新增標記。 為不影響連線的使用者新增標記。

選取 [下一步]。

在 [角色] 清單中選擇已建立的角色

儲存 Amazon 資源名稱 (ARN) 供稍後使用。

設定 SSM 代理程式

若要自動執行跨 AWS 資源的工作,則需要 AWS Systems Manager。 若您的 EC2 執行個體沒有 SSM 代理程式,請依循 Amazon 的相關指示進行:

完成 Azure Arc 先決條件

確定已註冊適當的 Azure 資源提供者:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

大規模建立要上線的服務主體。 作為上線所用訂用帳戶的擁有者,請為 Azure Arc 的上線建立服務主體,如「大規模建立要上線的服務主體」所述。

將 AWS 連線至適用於雲端的 Defender

從適用於雲端的 Defender 功能表,選取 [安全性解決方案],然後選取 [多重雲端連接器]。

選取新增 AWS 帳戶。

在 AWS 驗證索引標籤中設定選項:

輸入連接器的顯示名稱。

確認訂用帳戶正確。 該訂用帳戶將包含連接器及 AWS Security Hub 建議。

根據您在步驟 2 選擇的驗證選項。 在 AWS 中設定資訊安全中心的驗證:

- 選取 [假設角色],然後貼上 [建立資訊安全中心的 IAM 角色] 的 ARN。 在 Azure 入口網站中,將 ARN 檔案貼入 AWS 連線精靈的相關欄位

或

- 選擇憑證,並貼上您在「建立資訊安全中心的 AWS 使用者」中所儲存 .csv 檔案中的存取金鑰和秘密金鑰。

選取 [下一步]。

在 Azure Arc 組態索引標籤中設定選項:

適用於雲端的 Defender 會探索已連線 AWS 帳戶中的 EC2 執行個體,並使用 SSM 將其上線至 Azure Arc。

針對所找到的 AWS EC2,選取要在所選訂用帳戶中上線的 [資源群組] 和 [Azure 區域]。

依「大規模建立要上線的服務主體」此處所述,輸入 Azure Arc 的 [服務主體識別碼] 和 [服務主體用戶端密碼]

如果機器是透過 Proxy 伺服器連線至網際網路,請指定供機器用來與 Proxy 伺服器通訊的 Proxy 伺服器 IP 位址或名稱與連接埠號碼。 請輸入 http://<proxyURL>:<proxyport> 格式的值

選取 [檢閱 + 建立]。

檢視摘要資訊

「標記」區段將列出所有 Azure 標記,這些標記將會針對已上線的各 EC2 自動建立,並具有自己的相關詳細資料,以便在 Azure 中輕鬆辨識。

確認

已成功建立連接器,且已正確設定 AWS Security Hub 後:

適用於雲端的 Defender 會掃描環境中的 AWS EC2 執行個體,並將其上線至 Azure Arc,以安裝 Log Analytics 代理程式,並提供威脅防護和安全性建議。

ASC 服務每 6 小時會掃描一次是否有新的 AWS EC2 執行個體,並根據組態進行上線。

AWS CIS 標準會顯示在適用於雲端的 Defender 的法規合規性儀表板中。

若已啟用安全性中樞原則,則在上線完成 5-10 分鐘後,適用於雲端的 Defender 入口網站和法規合規性儀表板將會顯示建議。