了解資料連接器提供者

Microsoft Defender XDR

Microsoft Defender 全面偵測回應資料連接器提供來自 Microsoft Defender 全面偵測回應產品的警示、事件和未經處理資料,包括 (但不限於):

適用於端點的 Microsoft Defender

適用於身分識別的 Microsoft Defender

適用於 Office 365 的 Microsoft Defender

適用於雲端的 Microsoft Defender 應用程式

Microsoft Azure 服務

Microsoft 和 Azure 相關服務的連接器包含 (但不限於):

Microsoft Entra ID

Azure 活動

Microsoft Entra ID Protection

Azure DDoS 保護

適用於 IoT 的 Microsoft Defender

Azure 資訊保護

Azure 防火牆

適用於雲端的 Microsoft Defender

Azure Web 應用程式防火牆 (WAF) (先前稱為 Microsoft WAF)

網域名稱伺服器

Office 365

Windows 防火牆

安全性事件

廠商連接器

Microsoft Sentinel 提供不斷增長的廠商特定資料連接器清單。 這些連接器主要使用 CEF 和 Syslog 連接器作為其基礎。

提示

請記得檢查 [連接器] 頁面,以查看連接器寫入的資料類型 (資料表)。

使用 Log Analytics API 自訂連接器

您可以使用 Log Analytics 資料收集器 API,將記錄資料傳送至 Microsoft Sentinel Log Analytics 工作區。

Logstash 外掛程式

您可以使用 Logstash 資料收集引擎的 Microsoft Sentinel 輸出外掛程式,將任何需要的記錄透過 Logstash 直接傳送到 Microsoft Sentinel 中的 Log Analytics 工作區。 記錄會寫入您定義為使用輸出外掛程式的自訂資料表。

常見事件格式和 Syslog 連接器

如果沒有廠商提供的連接器,您可以使用一般的常見事件格式 (CEF) 或 Syslog 連接器。

Syslog 是通用於 Linux 的事件記錄通訊協定。 應用程式傳送可能儲存於本機電腦上或傳遞至 Syslog 收集器的訊息。

常見事件格式 (CEF) 是一種以 Syslog 訊息為基礎的業界標準格式,許多安全性廠商使用此格式來讓事件可在不同平台之間互通。

Syslog 與常見事件格式的比較

CEF 一定是較佳的選擇,因為記錄檔資料會剖析成 CommonSecurityLog 資料表中預先定義的欄位。 Syslog 會提供標題欄位,但原始記錄訊息會儲存在 Syslog 資料表中名為 SyslogMessage 的欄位。 若要查詢 Syslog 資料,您必須撰寫剖析器來擷取特定欄位。 在稍後的課程模組中,會示範建立 Syslog 訊息剖析器的流程。

連接器結構選項

若要將 CEF 或 Syslog 連接器連接到 Microsoft Sentinel,代理程式必須部署於專用的 Azure 虛擬機器 (VM) 或內部部署系統上,才能支援設備與 Microsoft Sentinel 之間的通訊。 您能以自動或手動方式部署代理程式。 只有當專用機器連線至 Azure Arc 或是位於 Azure 的虛擬機器,才可使用自動部署。

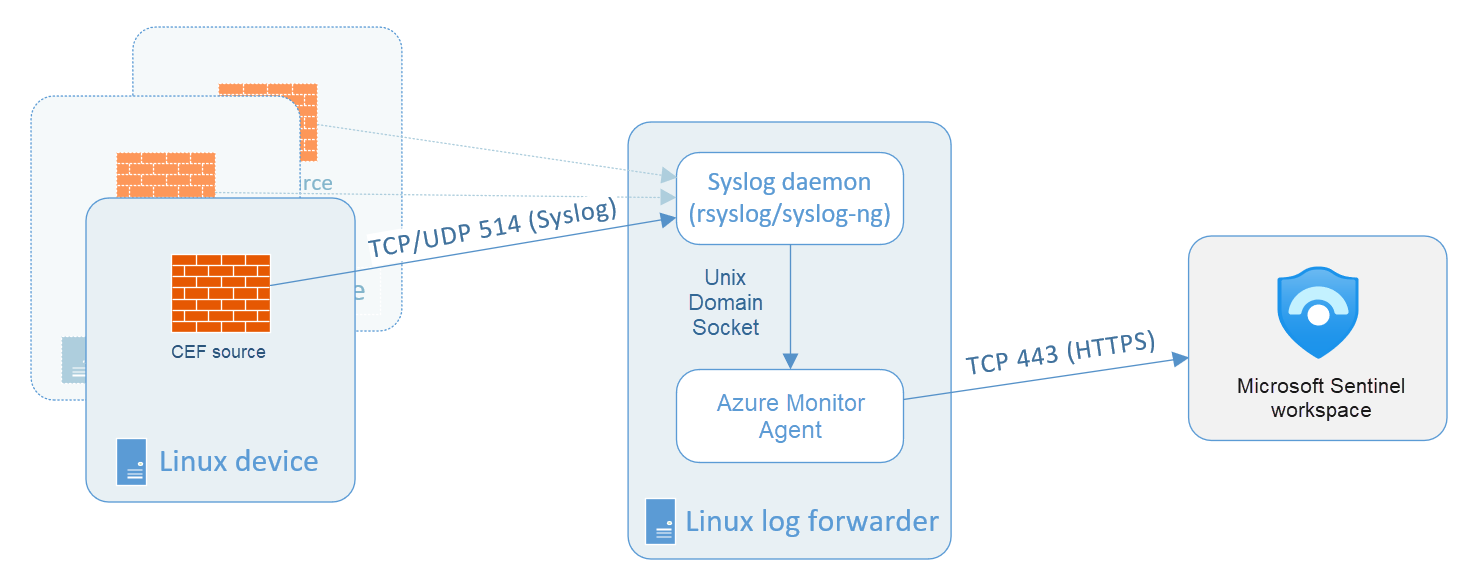

下圖說明內部部署系統如何將 Syslog 資料傳送至執行 Microsoft Sentinel 代理程式的專用 Azure VM。

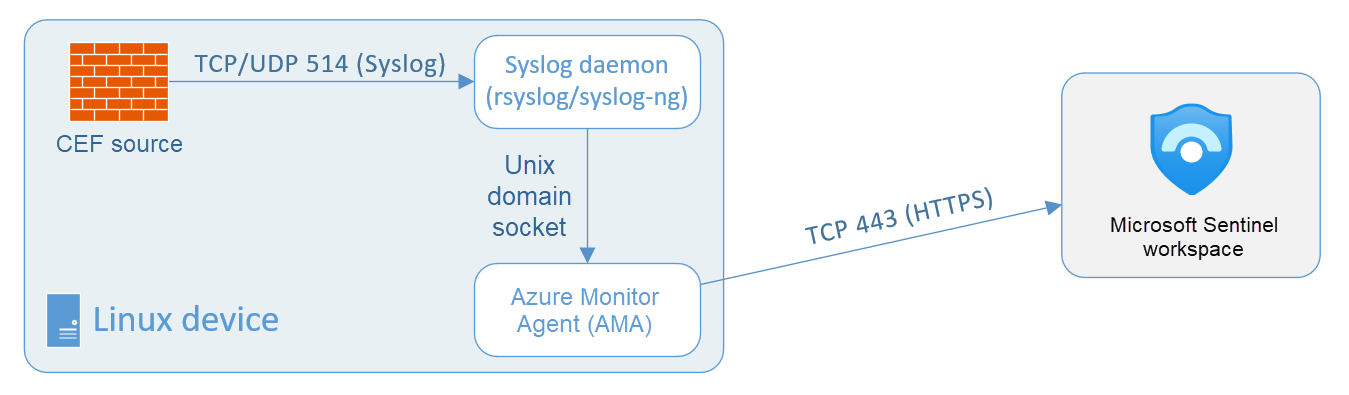

或者,您可將代理程式手動部署到現有的 Azure VM、另一個雲端的 VM 或內部部署機器。 下圖說明內部部署系統如何將 Syslog 資料傳送至執行 Microsoft Sentinel 代理程式的專用內部部署系統。