判斷 Azure 儲存體加密

適用於待用資料的 Azure 儲存體加密可透過確保符合您組織的安全性與合規性承諾來保護您的資料。 加密和解密程式會自動進行。 由於預設就會保護您的資料,因此您不需要修改程式碼或應用程式。

您建立儲存體帳戶時,Azure 會為該帳戶產生兩個 512 位元儲存體帳戶存取金鑰。 您可以透過共用金鑰授權,或透過共用金鑰簽署的 SAS 權杖,用這些金鑰授與儲存體帳戶資料的存取權。

Microsoft 建議您使用 Azure Key Vault 來管理存取金鑰,並定期輪替和重新產生金鑰。 使用 Azure Key Vault 可讓您輕鬆地輪替金鑰,而不會造成應用程式中斷。 您也可以手動輪替金鑰。

關於 Azure 儲存體加密的須知事項

檢查 Azure 儲存體加密的下列特性。

資料會在寫入 Azure 儲存體之前自動加密。

資料在擷取時會自動解密。

Azure 儲存體加密、待用加密、解密及金鑰管理都會向使用者透明呈現。

寫入 Azure 儲存體的所有資料都會透過 256 位進階加密標準加密 (AES) 加密。 AES 是可用的其中一種頂尖強式區塊編碼器。

系統會針對所有新的和現有的儲存體帳戶啟用 Azure 儲存體服務加密,且無法停用它。

設定 Azure 儲存體加密

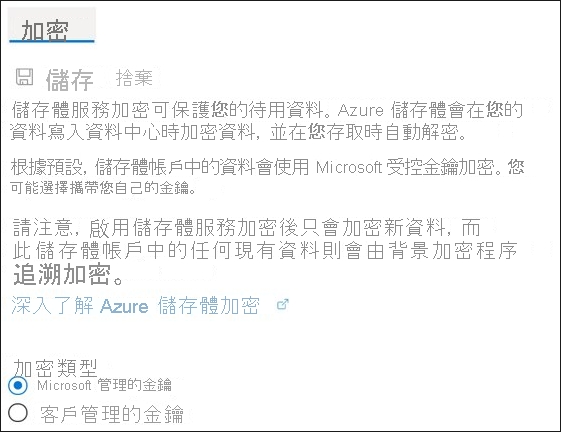

在 Azure 入口網站中,您可以藉由指定加密類型來設定 Azure 儲存體加密。 您可以自行管理金鑰,也可以讓金鑰由 Microsoft 管理。 請考慮如何為您的儲存體安全性實作 Azure 儲存體加密。

基礎結構加密。 您可以針對整個儲存體帳戶或帳戶內的加密範圍啟用基礎結構加密。 啟用基礎結構加密時,會使用兩種不同的加密演算法和兩個不同的金鑰,針對儲存體帳戶或加密範圍將資料加密兩次,一次在服務層級,另一次在基礎結構層級。

平台代控金鑰。 平台代控金鑰 (PMK) 是由 Azure 產生、儲存且完全管理的加密金鑰。 客戶不會與 PMK 互動。 例如,用於 Azure 資料待用加密的金鑰預設為 PMK。

客戶自控金鑰。 另一方面,客戶自控金鑰 (CMK) 是可由一或多個客戶讀取、建立、刪除、更新及/或管理的金鑰。 儲存在客戶自有金鑰保存庫或硬體安全模組 (HSM) 中的金鑰是 CMK。 攜帶您自己的金鑰 (BYOK) 是 CMK 案例,客戶會從外部儲存位置匯入 (攜帶) 金鑰。