安全性角色和責任

個別安全性小組成員必須將自己視為屬於整個組織之安全性小組的一份子。 他們也是防禦相同敵人之較大安全性社群的一份子。

這個整體觀點十分重要,常能讓小組順利運作。 之所以如此重要,是因為小組在角色和責任演變期間,常需要解決計畫外的異同。

安全性責任 (功能)

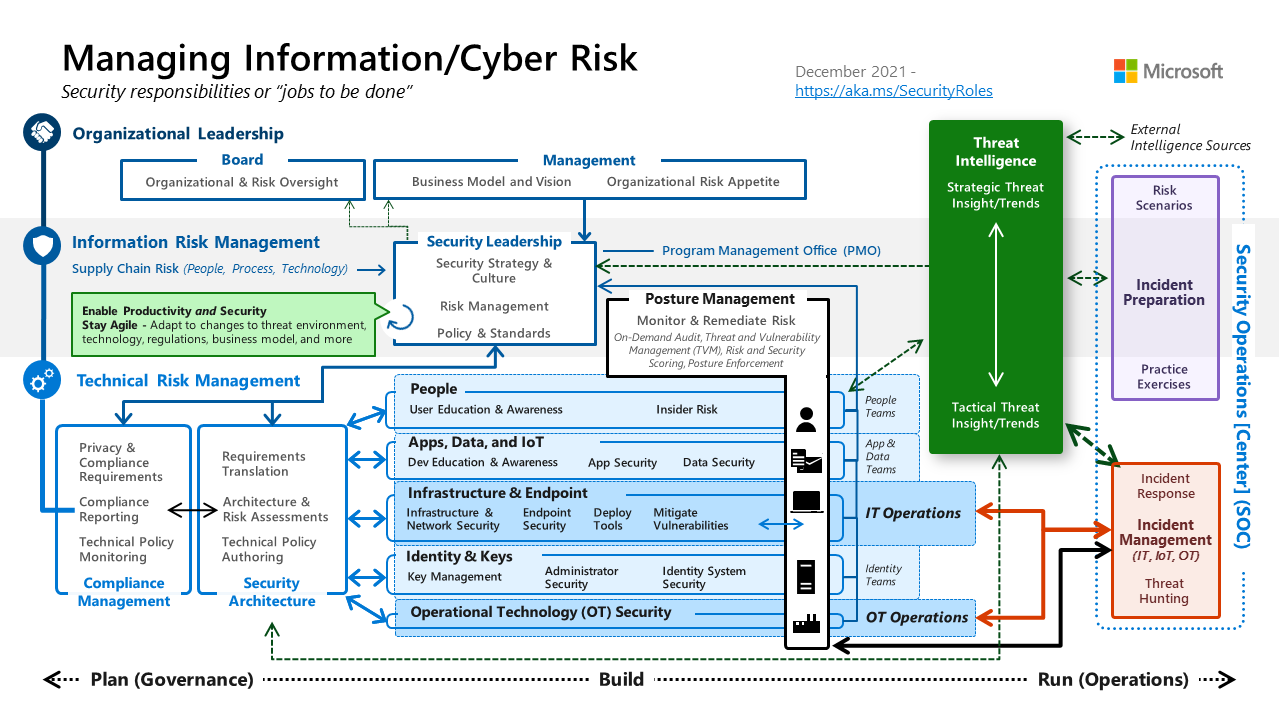

此圖表描述安全性中的特定組織功能。 其代表了整個企業安全性小組的理想檢視,也可能是某些安全性小組的期望檢視。 每個功能可由一或多個人員執行。 每個人都可以根據文化特性、預算和可用資源等因素來執行一或多個功能。

下列文章提供每個功能的相關資訊,並包含目標摘要。 其中討論了該功能如何因威脅環境或雲端技術變更而演進。 這些人員也探討了對該功能成功至關重要的關聯性和相依性。

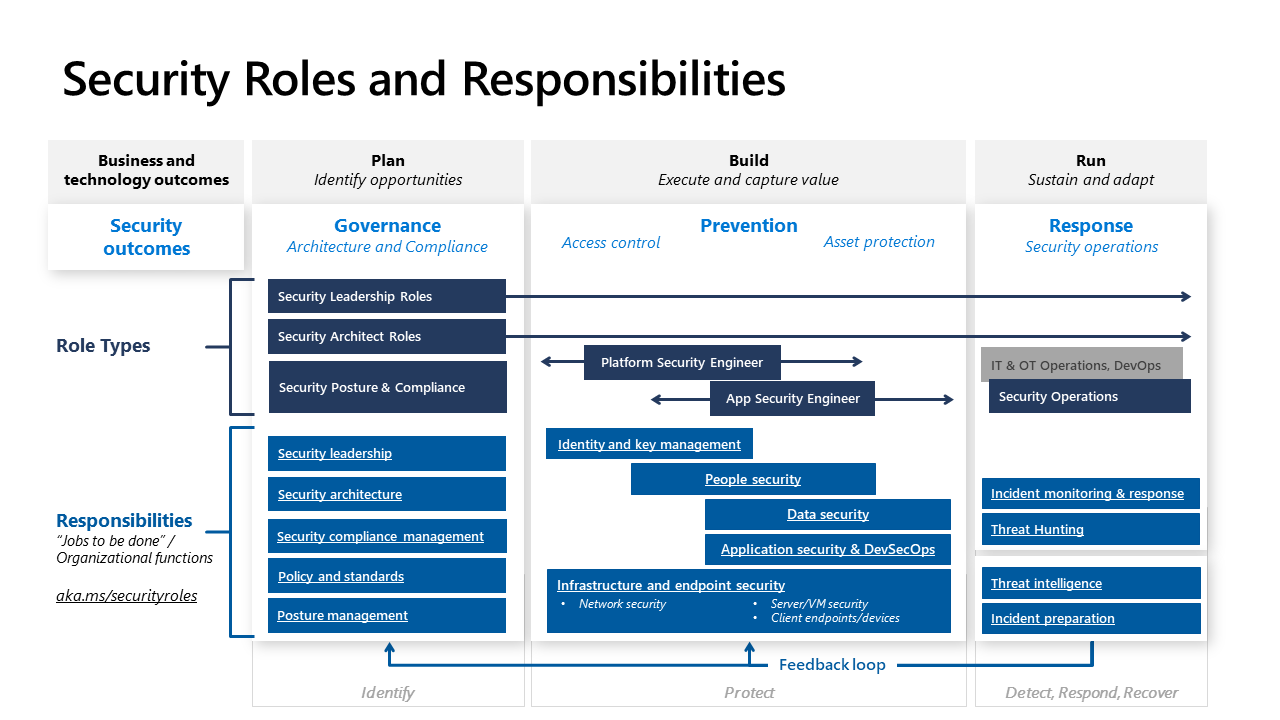

下圖摘要說明安全性計畫中的角色和責任,以協助您熟悉這些角色:

如需詳細資訊,請參閱 雲端安全性功能。

將安全性對應到業務結果

在不同的產業和組織中,常見到在組織層級中,安全性專業領域會對應到標準的規畫-建置-執行三階段。 此週期將隨著數位時代與 DevOps 的問世,加速成為連續變化週期。 其也會說明安全性如何對應到一般商務流程。

安全性是具有自己獨特功能的專業領域。 整合至一般商務作業中是一項關鍵元素。

角色類型

在上圖中,深色標籤會將這些責任分組為具有常見技能和職涯設定檔的一般角色。 這些分組也能釐清產業趨勢對於安全性專業人員的影響。

- 安全性領導階層:這些角色經常肩負多種功能。 他們可確保小組彼此協調、排定優先順序,以及設定安全性的文化規範、原則和標準。

- 安全性架構設計師:這些角色經常肩負多種功能及主要的治理功能,以確保所有的技術功能,都能在一致的架構和諧運作。

- 安全性態勢與合規性:這是較新的角色類型,代表以傳統安全性專業領域 (例如弱點管理和設定基準) 與合規性報告之間的交集持續增加之中。 雖然安全性和合規性報告的範圍和適用對象不同,但能夠回答「組織有多安全?」這一疑問的不同層面。透過 Microsoft Secure 分數和適用於雲端的 Microsoft Defender 等工具,回答這個問題的方式也日趨相似。

- 使用雲端服務提供的隨選資料摘要,可減少報告合規性所需的時間。

- 提供更多資料範圍,讓安全性治理可以超越傳統的軟體更新或修補程式,以及從安全性設定及運作實務探索及追蹤「弱點」。

- 平台安全性工程師:這些技術角色著重於裝載多個工作負載的平台,並著重於存取控制和資產保護。 這些角色通常會分組為具有專門技術技能的小組。 其中包括網路安全性、基礎結構和端點,以及身分識別和金鑰管理。 這些小組會開發預防控制措施和偵測控制措施,其中偵測控制措施會與 SecOps 合作,而預防控制措施主要會與 IT 作業合作。 如需詳細資訊,請參閱安全性整合。

- 應用程式安全性工程師:這些技術角色著重於特定工作負載的安全性控制措施,並支援傳統開發模型和新式 DevOps/DevSecOps 模型。 這混合了應用程式和開發安全性技能,可滿足常見技術元件(例如 VM、資料庫和容器)所需的獨特的程式碼和基礎結構技能。 根據組織因素,這些角色可能位於中央 IT 或安全性組織,或是位於業務和開發小組中。

現代化

安全性架構會受不同因素的影響:

- 持續參與模型:持續發行軟體更新與雲端功能,淘汰掉了固定的參與模型。 架構設計人員應與在技術主題領域中所有的團隊合作,引導這些團隊在其職能生命週期制定決策。

- 雲端提供的安全性:結合雲端的安全性功能,以降低實現這些功能的時間與持續維護成本 (例如硬體、軟體、時間和工作)。

- 雲端本身的安全性:確保能涵蓋所有雲端資產,包括軟體即服務 (SaaS) 應用程式、基礎結構即服務 (IaaS) VM,以及平台即服務 (PaaS) 應用程式與服務。 包括獲批准和待批准服務的探索與安全性。

- 身分識別整合:安全性架構設計師應確保與身分識別小組緊密一致,以協助組織達成提高生產力和提供安全性保證的雙重目標。

- 安全性設計中的內部內容整合,例如態勢管理的內容和安全性作業中心所調查的事件:包括下列元素:使用者帳戶和裝置的相對風險分數、資料敏感度,以及要主動防禦的關鍵安全性隔離界限等。

建議內容

- MCRA 安全性角色 - YouTube:安全性程式中的角色和責任概觀。 此影片將討論其如何演進以符合新式攻擊、雲端技術和零信任原則的需求。 這個由上至下的角色檢視包括董事會和主管。